Active Reconnaissance

Active Reconnaissance

主动侦察

重要的一点就是要被授权!

web浏览器上的一些工具

1.FoxyProxy (代理工具)

2.Wappalyzer (收集网站的相关信息)

3.User-Agent Switcher and Manager (伪造User-Agent)

ping

简单来说就是检查目标系统是否在线

更严谨的话来说就是:ping 是一个向远程系统发送 ICMP Echo 数据包的命令。如果远程系统在线,并且 ping 数据包被正确路由且未被任何防火墙阻止,则远程系统应发回 ICMP Echo Reply。同样,如果 ping 回复被正确路由且未被任何防火墙阻止,则 ping 回复应到达第一个系统。

在linux中ping -c 10 ip 表示只发送10个数据包 在windows中就是ping -n 10 ip

ping不同有下面几种情况:

- 目标计算机没有响应;可能仍在启动或关闭,或者操作系统已崩溃。

- 它已从网络拔出,或者路径上有故障的网络设备。

- 防火墙配置为阻止此类数据包。防火墙可能是系统本身上运行的软件或单独的网络设备。请注意,MS Windows 防火墙默认阻止 ping。

- 您的系统已断开与网络的连接。

traceroute(追踪路由)

traceroute 命令会跟踪数据包从您的系统到另一台主机所采用的路由。traceroute 的目的是找到数据包从您的系统到目标主机所经过的路由器或跳数的 IP 地址。此命令还会显示两个系统之间的路由器数量。它很有用,因为它指示了您的系统和目标主机之间的跳数(路由器)。但是,请注意,数据包所采用的路由可能会发生变化,因为许多路由器使用适应网络变化的动态路由协议。

在linux中通常使用traceroute 在windows中通常使用tracert

ttl为生存时间 每经过一个路由器 ttl值减少1 当ttl值为0的时候 路由器会向发送者发出时间超时的信息。

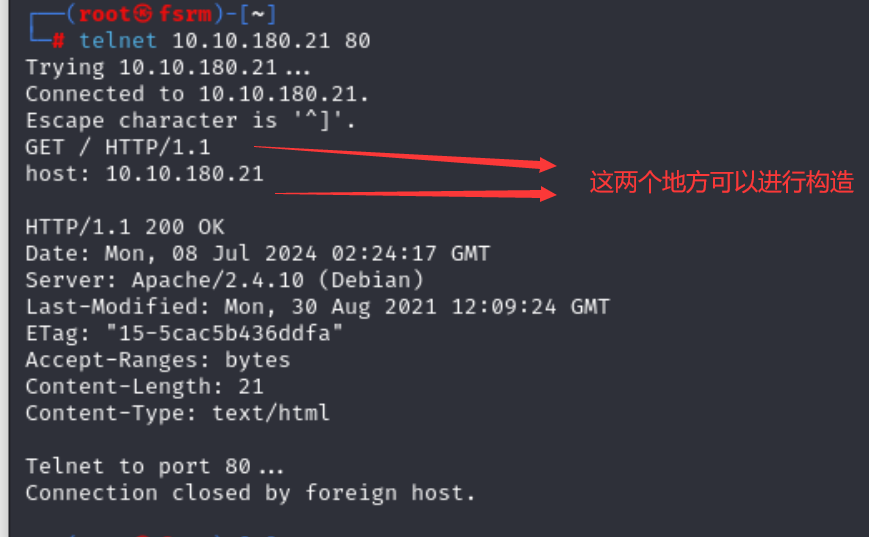

telnet(远程登录)

使用的默认端口是23

telnet发送的数据都是以明文的形式发送,容易被获取 代替的是ssh

nc

Netcat 或简单地说nc有不同的应用程序对渗透测试人员来说非常有价值。Netcat 支持 TCP 和UDP协议。它可以作为连接到侦听端口的客户端;或者,它可以充当侦听您选择的端口的服务器。因此,它是一个方便的工具,您可以将其用作 TCP 或UDP上的简单客户端或服务器。

| 选项 | 意义 |

|---|---|

| -l | 聆听模式 |

| -p | 指定端口号 |

| -n | 仅限数字;无法通过DNS解析主机名 |

| -v | 详细输出(可选,但有助于发现任何错误) |

| -vv | 非常详细(可选) |

| -k | 客户端断开连接后继续监听 |

- 该选项

-p应该出现在您想要监听的端口号之前。 - 该选项

-n将避免DNS查找和警告。 - 小于 1024 的端口号需要 root 权限才能监听。