DC-7

DC-7

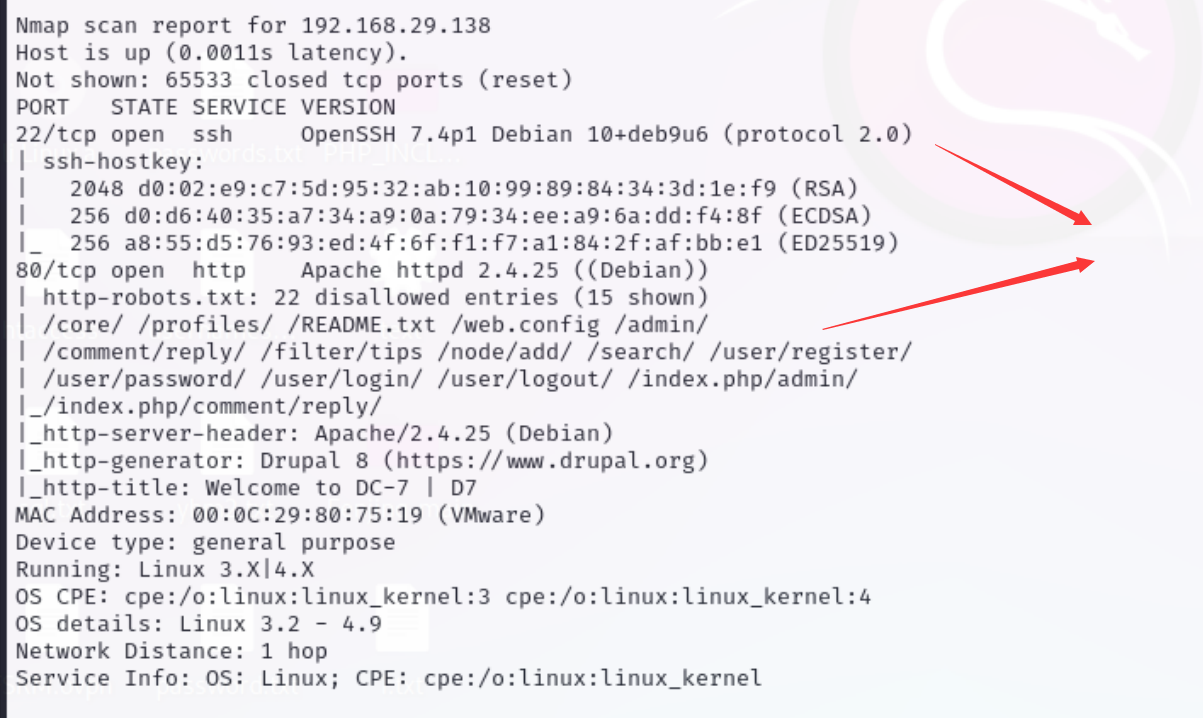

信息收集

开放了22和80端口

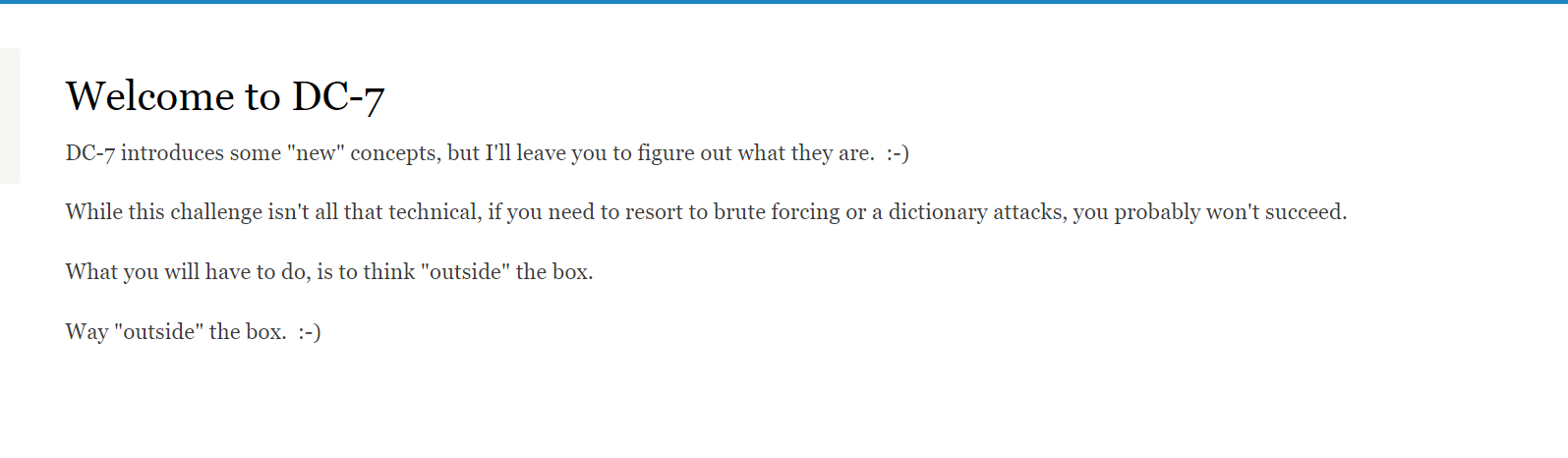

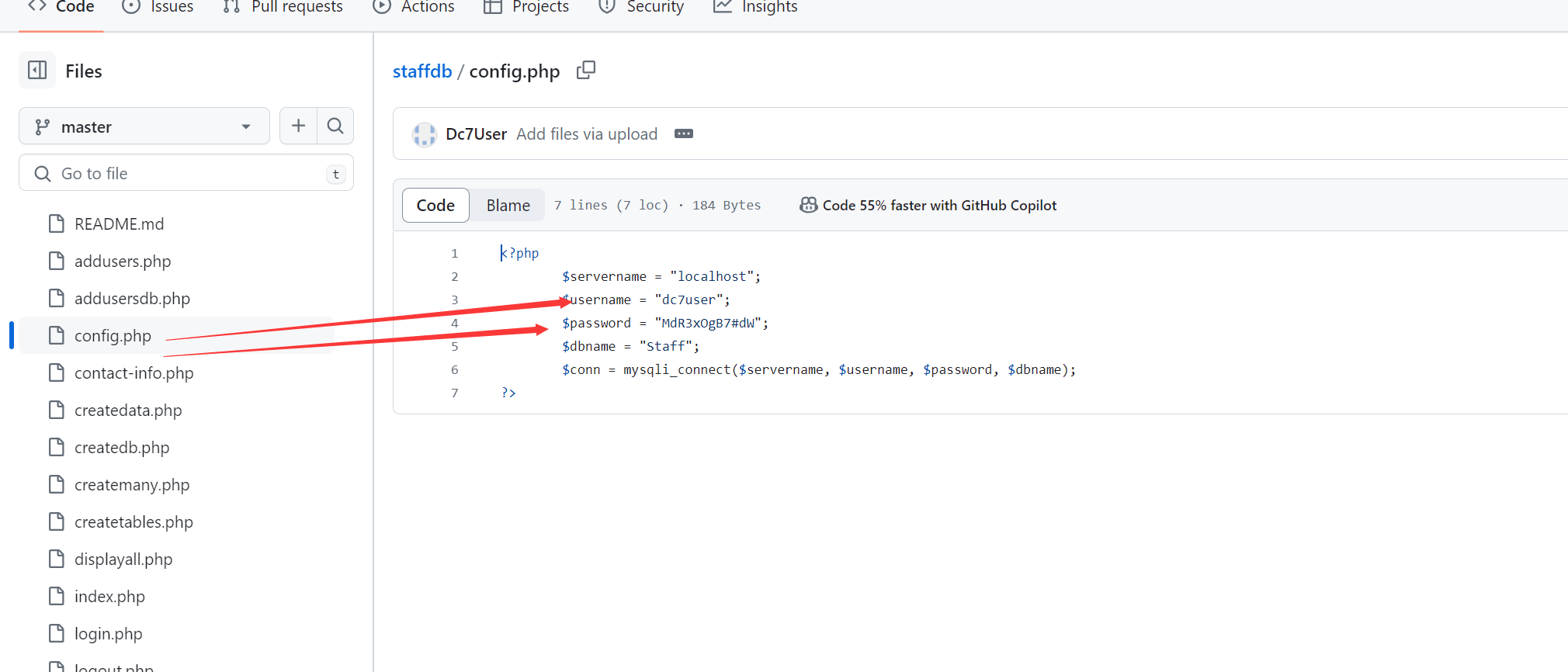

去访问,提示的信息是进行爆破的话可能会失败,要跳出框框思考

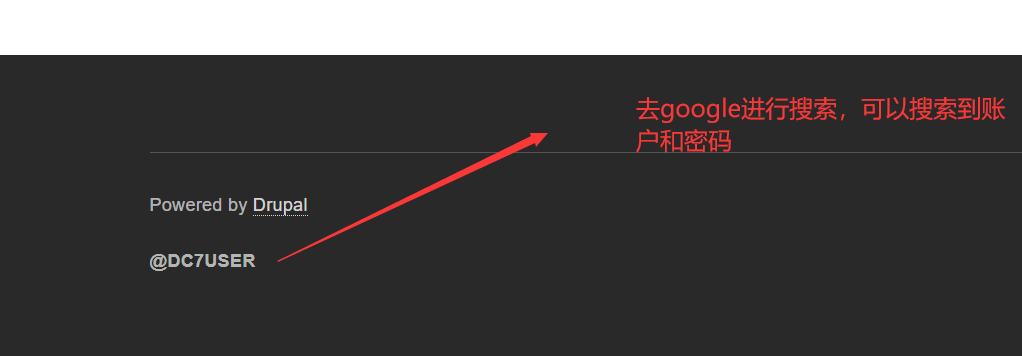

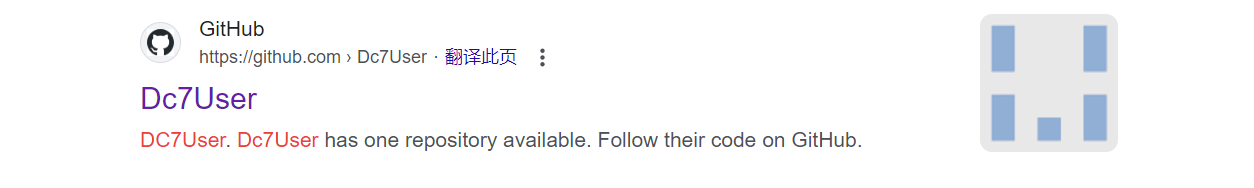

考察的是信息收集的能力

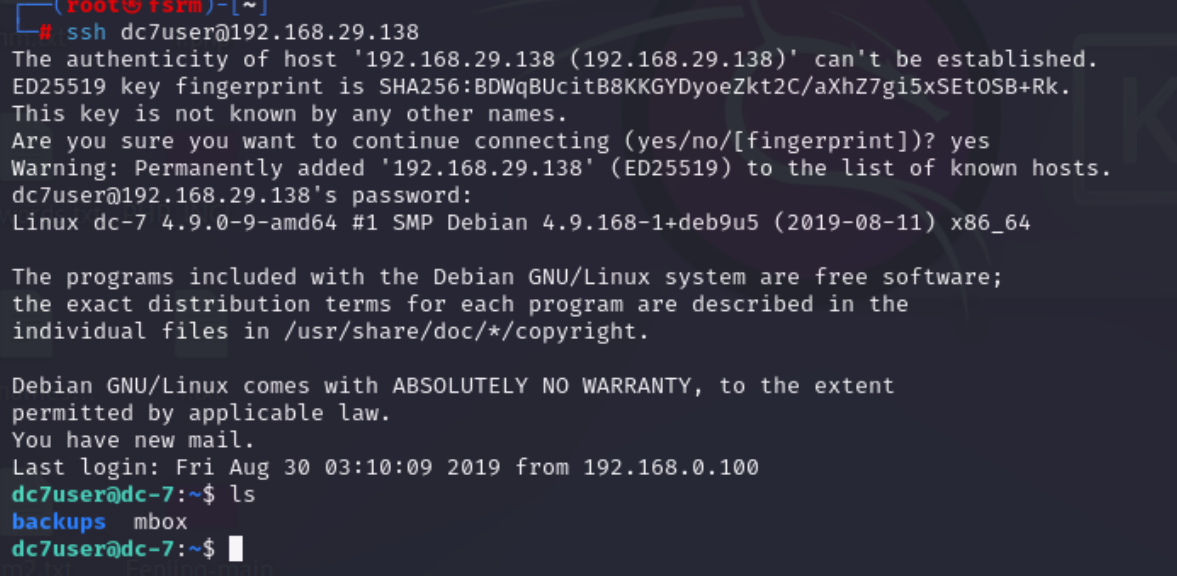

ssh远程登录进去

登录成功

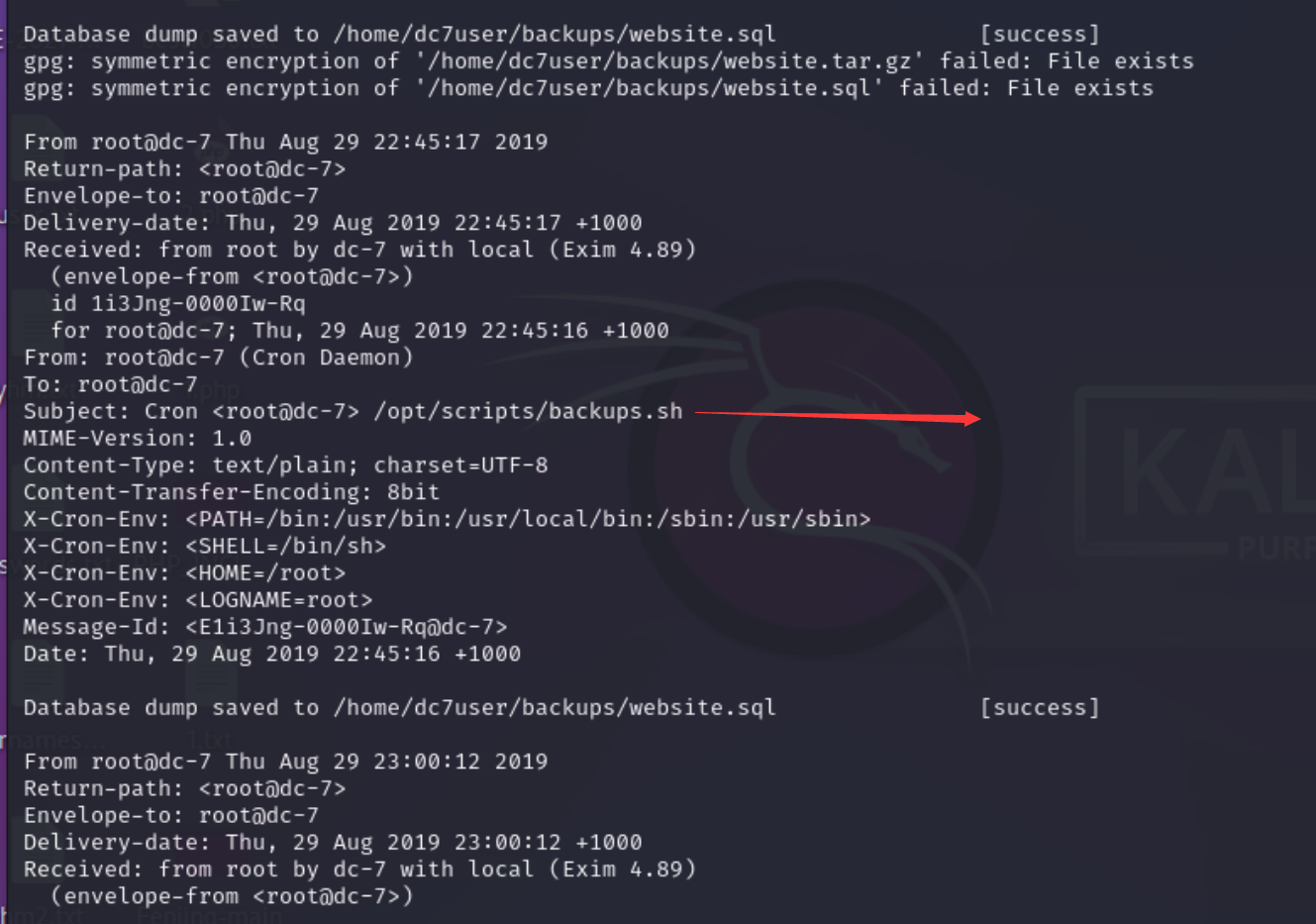

去mbox看一下内容

多次提到这个路径,去查看一下

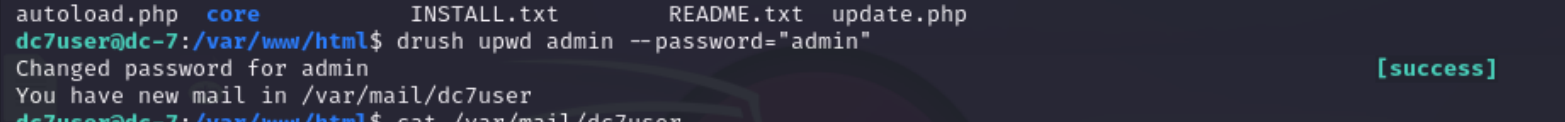

可以使用drush来更改admin的密码

在网站根目录下进行修改密码

修改命令参考:https://zhuanlan.zhihu.com/p/60880048

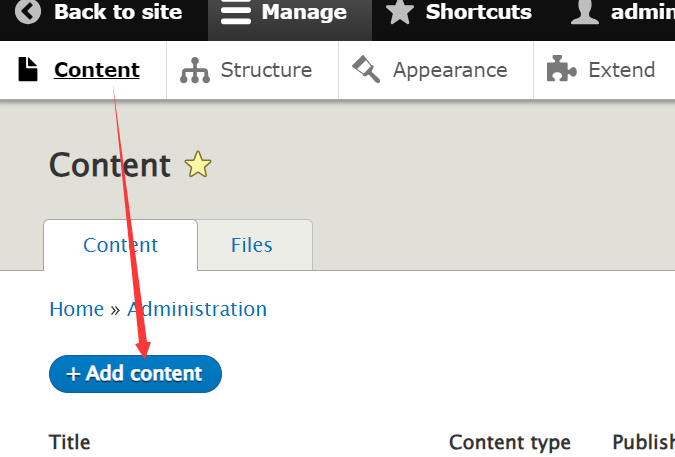

进行登录

漏洞利用

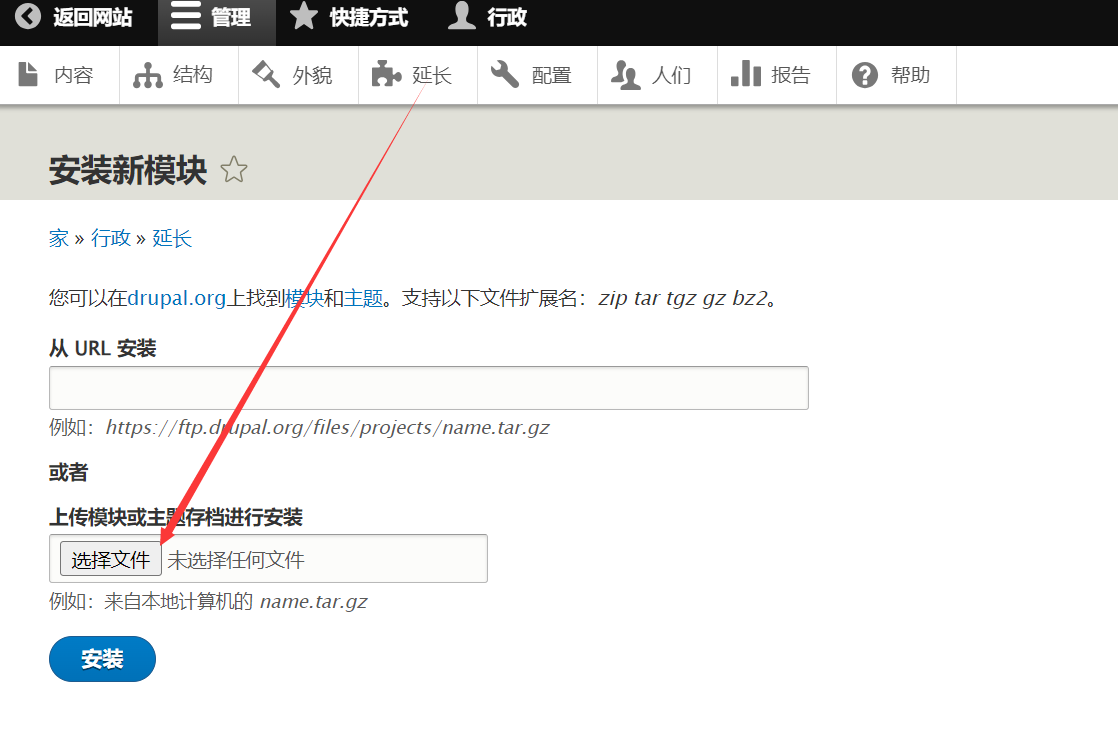

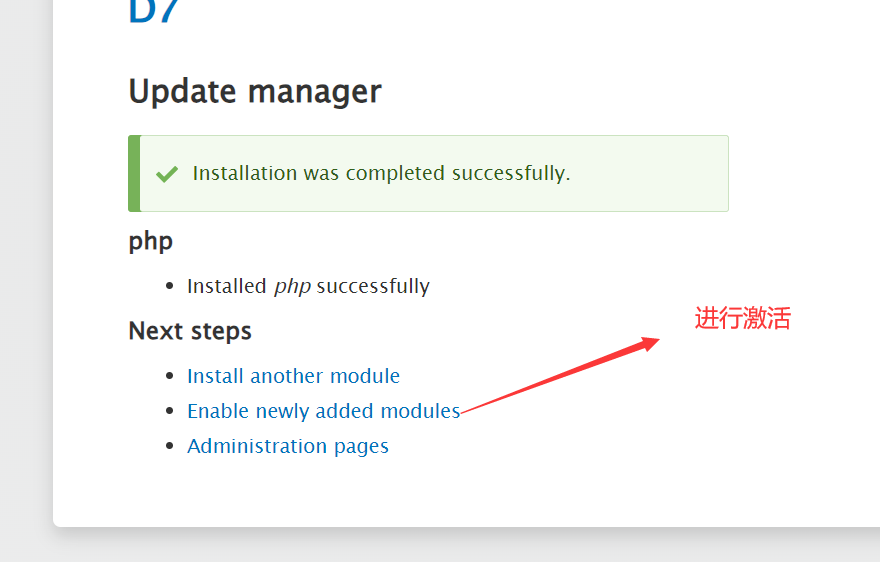

在这个地方我们去drupal官网下载php的模块,然后上传上去

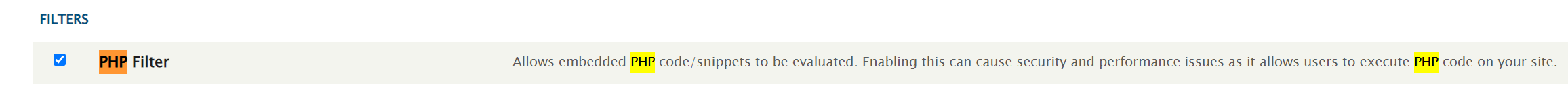

接着我们创建一个文章,在里面写入php代码

进行反弹shell

权限提升

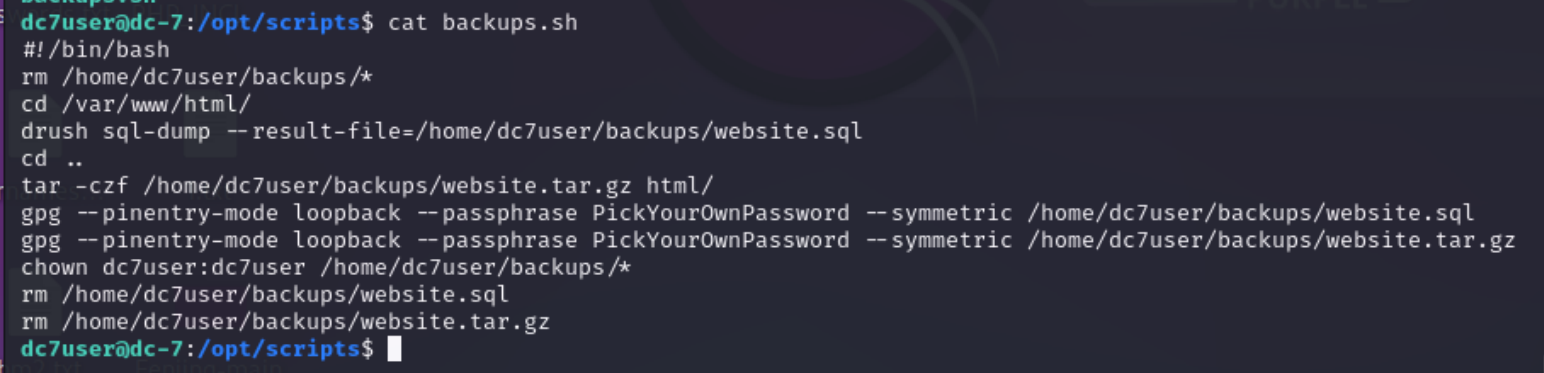

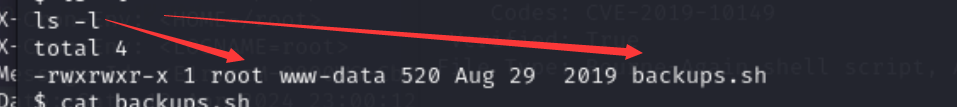

backups.sh文件有root权限

是一个计划任务

现在是www-data用户,在这个文件里面写入一个反弹shell的

注意利用>>

最后再运行这个sh文件 等待反弹shell即可